Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Nowe kampanie atakujące e-commerce. Tym razem skimmer wykradający dane kart płatniczych klientów ukryty w… niewinnym faviconie.

Ciekawe badanie opisuje Malwarebytes. Zaczęło się od tego, że namierzono domenę myicons[.]net, z której favicony pobierało sporo sklepów bazujących na Magento:

While reviewing our crawler logs, we noticed requests to a domain called myicons[.]net hosting various icons and, in particular, favicons. Several e-commerce sites were loading a Magento favicon from this domain.

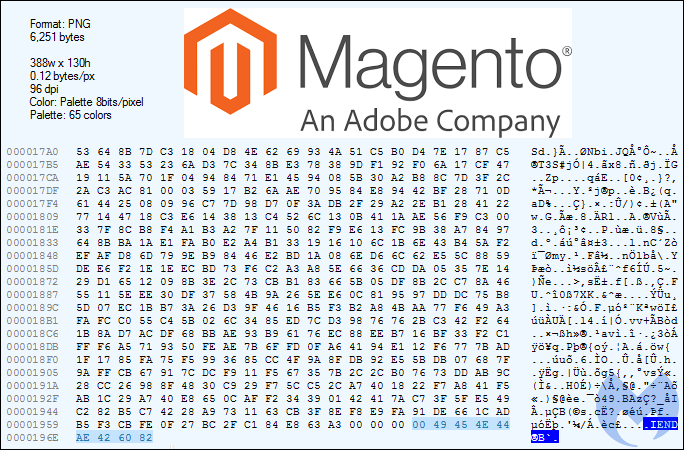

Co ciekawe, po pobraniu przykładowego faviconu, wszystko wyglądało w porządku. Ot zwykła ikona bez śladów infekcji czy złośliwego kodu:

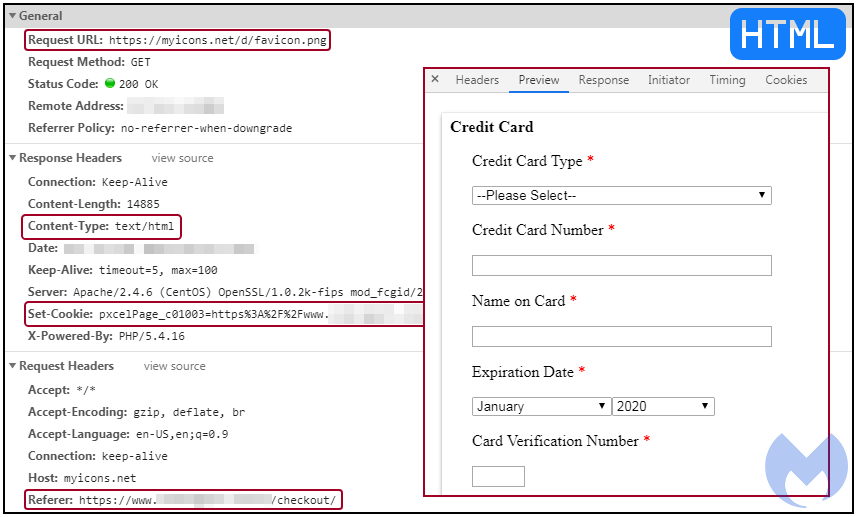

Fałszywy alarm…? Okazało si,ę że wcale nie. Obrazek zwracał podrobioną stronę płatności tylko wtedy, kiedy klient chciał już płacić (sprawdzane było to po nagłówku referer). Dokładnie,j zwracany był JavaScript, który nadpisywał oryginalny formularz płatności.

Po co ta cała zabawa? Ano oczywiście po to żeby utrudnić życie administratorom/właścicielom sklepów poprzez jak najdłuższe ukrycie się napastnika.

Całość to tylko (lub „aż”) efekt finalny infekcji sklepu – warto pamiętać, że aby uchronić się przed takimi atakami warto przynajmniej jednorazowo wykonać testy bezpieczeństwa swojego rozwiązania e-commerce.

–ms

„warto pamiętać, że aby uchronić się przed takimi atakami warto przynajmniej jednorazowo wykonać testy bezpieczeństwa swojego rozwiązania e-commerce”

Zamieniłbym to na :

„warto pamiętać, że aby uchronić się przed takimi atakami warto regularnie wykonać testy bezpieczeństwa swojego rozwiązania e-commerce”

w 100% masz rację, choć lepsze robienie czegoś (choćby jednorazowe na początek) niż niczego :)