Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

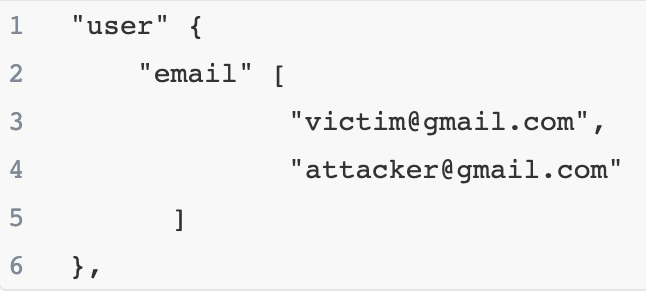

Jeden obraz warty jest w tym przypadku $35000. Oto ten “obraz”:

Część z Was już zapewne widzi o co tutaj chodziło…:

Podatność została załatana, a zgłaszający otrzymał $35000 w ramach wynagrodzenia bug bounty.

PS

Jeśli chciałbyś nauczyć się szukać między innymi takich podatności (oraz unikać ich w swoich projektach), to zapraszamy na nowy sekurakowy kurs Websecurity Master (z tym linkiem uzyskujesz automatycznie 10% rabatu; kurs to w sumie 12 czterogodzinnych sesji wypełnionych aktualną wiedzą w tematach websecurity).

~ms

To nie błąd, to funkcja.

uou :-O

Bardzo podoba, jeśli nie taka sama podatność została znaleziona na jednej platformie na HackerOne jakieś 3 lata temu: https://youtu.be/EI52YTRfGRU

Wydaje mi się, że często pomijana kwestia przygotowywania nie tylko user inputu po stronie przeglądarki, ale także w momencie HTTP POST.

A ja tam nie wiem

Przecież to akcja z przed roku… Raz że odkopujecie a dwa nie publikujecie komentarza który zwraca na to uwagę? Wolność słowa?

Info z Hackerone: “disclosed 6 days ago” ;-)

Wow, niezły przypał

https://sekurak.pl/krytyczna-podatnosc-w-gitlab-prostym-trickiem-mozna-zresetowac-dowolnemu-uzytkownikowi-haslo-10-10-w-skali-cvss/

Już o tym pisaliście

ale dopiero teraz są szczegóły o co tam dokładnie chodziło (tj. opublikowanie raportu na Hackerone)

Nie łapie, przecież funkcje musiałby wgrać na serwer obsługujący serwis … A jeśli ma do niego dostęp , to równie dobrze mógł po prostu wysłać sobie to hasło resetu ?