Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Malware w reklamach atakujący routery (DNSChanger)

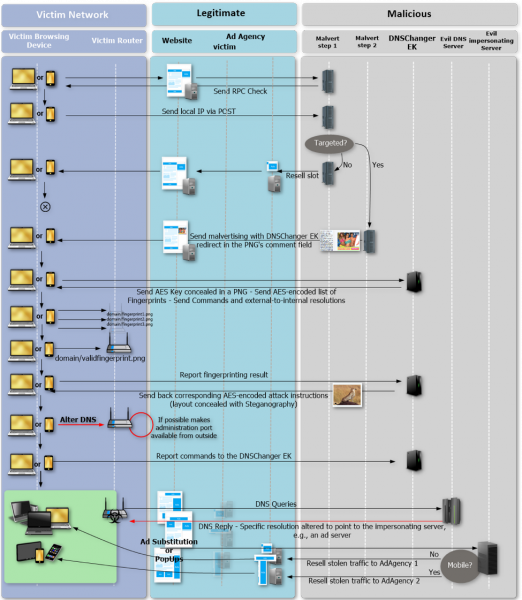

Niepokojąca kampania, łącząca w sobie dwa potencjalnie odległe problemy bezpieczeństwa – serwowanie malware poprzez reklamy, oraz atakowanie Internetu Rzeczy. Akcja wykorzystuje też steganografię (ukryty klucz AES w obrazkach – służący dalej do zdeszyfrowania payloadów).

Całość układanki jest dość nietypowa – najpierw atakowanie są PC-ty, ale tylko po to żeby zaatakować router – będący w sieci LAN. Routery z kolei są rekonfigurowane (np. otworzenie panelu administraycjnego na zewnątrz) i wykorzystywane do ataku na wszystkich w sieci LAN (zmiana serwerów DNS na serwery atakującego).

W trakcie ataku wykorzystywane są takie podatności jak CSRF, czy inne znane luki w routerach. Próbowanych jest też wiele domyślnych par użytkowników / haseł.

Sam moduł sprawdzający konkretny model urządzenia (na który jest dostępny atak) obejmuje 166 urządzeń takich marek jak:

- D-Link

- Netgear

- TP-Link

- Asus

- Belkin

- Edimax

- Zyxel

Cały schemat działania – na diagramie poniżej:

–ms

Pozostaje zainstalować tomato, wyłączyć dostęp do panelu admina po wifi i używać tylko wifi.

+- https://sekurak.pl/tag/wifi/

*Kiedy autor komentarza ma tak negatywne nastawienie do życia, że potrzebujesz go jakoś pocieszyć*

Tylko nie wgrywaj (jak wielu szukających potem pomocy) aktualizacji Tomato po tym WiFi… ;o)

Dostęp przez WWW możesz wyłączyć, możesz nawet zmienić domyślny login (http://monter.techlog.pl/jak-zmienic-domyslny-login-w-tomato-na-wlasny/), ale co z tego, skoro przez SSH loginem zawsze jest “root” niezależnie od loginu WebGUI. Możesz nie aktywować SSH ani Telnetu, tylko jak sam się potem dostaniesz do ustawień? ;o)

Przy odrobinie szczęścia przez serial na dolutowanych pinach ;]

Wniosek ? Kupujemy RBka używanego na allegro i mamy spokój :)

A jest gdzieś w sieci lista konkretnych modeli ruterów ?? Czy każdy model z podanych firm jest podatny na atak ??

Choć to nie do końca odpowiedź na twoje pytanie – Możesz poczytać o alternatywnych firmware’ach (Open Linksys, DD-Wrt, OpenWrt) i nie będziesz się zastanawiał przy kolejnych odkryciach luk w “popularnych routerach”

Oczywiście alternatywy są z reguły bezpieczniejsze, ale je też trzeba aktualizować, chociażby przez krytyczne podatności w openssl, hostapd, itp.

A czy nie wystarczy w każdym komputerze ręcznie ustawić DNS np. od Googla?

Jak napisał autor linkowanego źródła “The best defense against these attacks is to ensure routers are running the latest available firmware and are protected with a long password that’s generated randomly or through a technique known as diceware. Disabling remote administration, changing its default local IP address can also be helpful, and hardcoding a trusted DNS server into the OS network settings can also be helpful.”

Ja bym dorzucił jeszcze szyfrowanie ruchu do serwerów DNS, użycie VPN’u – niestety często opcje te nie są dostępne na popularnych routerach dlatego monotematycznie odwołam się do alternatywnego firmware routerów (Open Linksys, DD-Wrt, OpenWrt).

Oprócz tego należałoby prewencyjnie zadbać o końcówki (komputery, telefony, tablety, konsole, telewizory, lodówki, miksery, etc.) pracujące w sieci lokalnej (aktualizacje systemu operacyjnego, antywiry, firewalle) o hardening systemów operacyjnych, o przeglądarki z sandboxami, z wtyczkami blokującymi reklamy, czyszczącymi/blokującymi coockiesy, o wyłączenie flasha i javy.

Tak, wiem, paranoja ale i niestety powoli staje się to codziennością.

Świat (sieć) się zmienia i użytkownicy “domowi” muszą się zmieniać w bardziej świadomych i umiejętnych.