Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Malware na stronie NBP? Nie, to false positive…

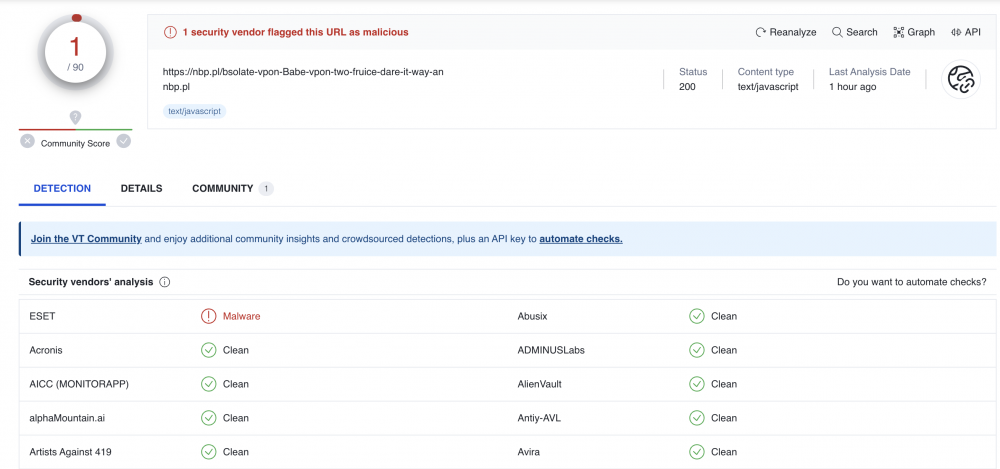

Jeden z czytelników zapytał nas o taki temat. Sam adres poniżej wygląda dość podejrzanie, kod JS z kolei jest mocno obfuskowany. Pierwsza myśl, która przychodzi to: malware.

Kod uruchamiany jest np. tutaj:

Co więcej, na obecną chwilę ESET flaguje niepoprawnie tę stronę jako malware:

Wszystko na to jednak wskazuje, że wskazania ESETa są tzw. false positive. Opis ww. mechanizmu JS można znaleźć np. tutaj:

Mark, który w 2021 roku analizował temat, doszedł do wniosku że jest to mechanizm „Advanced Bot Protection” od firmy Imperva

Mając już tę informację, zapytaliśmy naszych czytelników co o tym myślą (oferując mały upominek, dla osoby, która pierwsza wpadnie na dobry trop). Dość szybko dostaliśmy odpowiedź od Alberta Koczy.

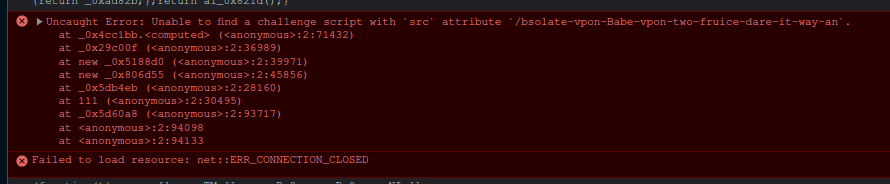

Skrypt jest potężnie zaciemniony, ale po odpaleniu go w konsolce na pustej stronie dostajemy:

Co w sumie, od razu daje wskazówki jak zmusić ten skrypt do odpalenia i co może robić. „challenge” zdaje się być metodą używaną do sprawdzenia czy mamy do czynienia z botem, albo jakimś fraudem ze strony przeglądarki.

(…)

Żeby bardziej przeanalizować skrypt dokleiłem przed niego taki kod i odpaliłem w node.js:

https://gist.github.com/alufers/895f6b2fbd37734567bdbf4d3291e1f7

Dzięki temu skrypt wypluł mi wszystkie „zaszyfrowany” stringi (trochę spaghetti ale da się ocenić co robi):

Jak widać kompilują sobie shader, pewnie żeby zrobić jednego canavsa na WebGL i zrobić fingerprint po driverach do GPU, sprawdzają WebAudio API, wspierane kodeki, bindują się do eventów, które pojawią się kiedy na stronę wchodzi „prawdziwy użytkownik”, a niekoniecznie kiedy np. selenium.

Czyli skrypt służy do detekcji botów (po co?), chociaż wygląda jak [cenzurasekurak].

PS

W razie czego link do samodzielnej analizy: http://nbp.pl/bsolate-vpon-Babe-vpon-two-fruice-dare-it-way-an

~ms

Obawiam się, że prawdziwe malware jest, ale nie na stronie, tylko w samej siedzibie NBP. Precyzyjnie w gabinecie prezesa. Można powiedzieć, że to malware fizyczne.

Dzieki temu trzeba kombinowac z nową przeglądarką, bo starsze nie zdają tego wyrafinowanego testu.

Może to first stage, sprawdza mn. czy nie jest analizowany żeby nie spalić explita. Jeśli wpiszecie sobie w przeglądarkę frazę bsolate-vpon-Babe… To pojawiają się adresy które nie wyglądają na gigantów biznesu a jak wiadomo „mały i średni ” paździerz zwany biznesem nie stosuje rozwiązań „antybot” (co kolwiek to jest) bo jest pazdzierzem i nie iwestuje w nic a już napewno nie w bezpieczeństwo. No chyba że to zabezpieczenie na poziomie usługodawcy hostingowego, nie wiem z czego korzysta nbp i nie chce wiedzieć

No dobra ale stwierdzenie że kompilują sobie shader, bez analizy co dalej się dzieje i czy jego wejście/wyjście może służyć jako dodatkowy sposób na obfuskacje to troche za mało żeby podważać analizę ESETa. Nie twierdzę że w tym przypadku coś tu jest ale w przypadku faktycznego ataku waterholing hole taka promocja myślenia w konkretnym kierunku może być bardzo szkodliwa.

https://www.imperva.com/resources/resource-library/reports/the-forrester-wave-bot-management/

Detekcja botów to nie funkcja z kategorii inspekcji L7 tego WAFa- co błędnie sugeruje screenshot i wypowiedź p. Marka. Klasycznie służy do ochrony ecommerce np. przed blokowaniem stanów magazynowych, co nie oznacza że (jeśli prawidłowo wdrożone,monitorowane i utrzymywane) może być bardzo adekwatne do ochrony stron rządowych

Te glonojady mają chrapke na likiwidację gotówki, kiedyś wykradali dane nt zgromadzonych pieniędzy razem ze służbami z gemiusa.

Mówię tu o bankach ogólnie… Bo te banki co zostały na rynku to garstka lordów, która podzieliła się tortem między sobą.

Było głośno o tym swego czasu. Blokować w ublocku temu podobne skrypty lubiłem swego czasu, te od googla i chmury. Teraz nie korzystam z kołchoźników jak uniemożliwiają blokowania podejrzanych skryptów.

Trzymam się zasady – zero kontaktu elektronicznego z instytucjami tzw. publicznymi. W sprawie bankowości też jestem ostrożny, ale korzystam i nie ufam im.

Tak samo jak tankuje samochód, bo musze, ale za punkty i szklane paciorki nie dam im info z kąd mam hajs na paliwo, za ile tankuje i jak często. Ludzie szanujmy się. Taki mam apel do społeczeństwa jak płacisz kartą to przykładasz rękę do budowania nowego wspaniałego kołchozu.

Płacić gotóką jak Bóg przykazał. Z Bogiem.