Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Malware, który przeżywa formatowanie dysku / reinstalację systemu / całkowitą wymianę dysku. Tym razem Lenovo łata podatności umożliwiające takie akcje…

Jeśli jeszcze raz przeczytacie pierwszą część tytułu – wydaje się to w zasadzie niemożliwe. Jednak teraz na czarnym koniu wjeżdża słowo kluczowe: UEFI. Dodajmy jeszcze, że taki niewidzialny malware był już obserwowany w rzeczywistym działaniu:

Tym razem badacze ESETa alertują o podatnościach w niektórych modelach laptopów Lenovo: When “secure” isn’t secure at all: High‑impact UEFI vulnerabilities discovered in Lenovo consumer laptops:

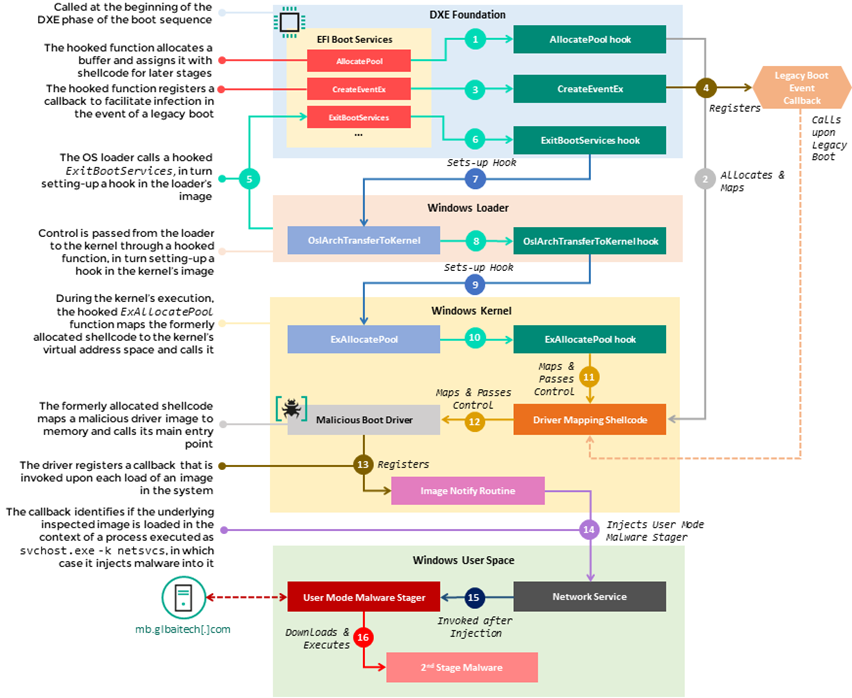

Może to być użyte przez osobę atakującą, aby wyłączyć SPI flash protection lub funkcję bezpiecznego rozruchu UEFI – z poziomu procesu uprzywilejowanego trybu użytkownika OS. Innymi słowy oznacza to, że wykorzystanie tych luk umożliwiłoby atakującym instalację implantów SPI Flash lub ESP (przykład: Lojax)

These affected firmware drivers can be activated by attacker to directly disable SPI flash protections (BIOS Control Register bits and Protected Range registers) or the UEFI Secure Boot feature from a privileged user-mode process during OS runtime. It means that exploitation of these vulnerabilities would allow attackers to deploy and successfully execute SPI flash or ESP implants.

Lenovo wydał łatki, opisując wspominane luki dość enigmatycznie (tłumaczenie sekurak)

CVE-2021-3971: Potencjalna luka w zabezpieczeniach sterownika używanego podczas starszych procesów produkcyjnych na niektórych konsumenckich urządzeniach przenośnych Lenovo, która została omyłkowo uwzględniona w obrazie BIOS, może umożliwić osobie atakującej z podwyższonymi uprawnieniami zmodyfikowanie firmware przez zmodyfikowanie zmiennej NVRAM.

CVE-2021-3971: A potential vulnerability by a driver used during older manufacturing processes on some consumer Lenovo Notebook devices that was mistakenly included in the BIOS image could allow an attacker with elevated privileges to modify firmware protection region by modifying an NVRAM variable.

W skrócie jeśli ktoś chciałby wykorzystać te luki, mógłby umieścić złośliwy kod właśnie w firmware laptopa (wtedy nawet wymiana dysku nie pomoże…).

No więc łatajcie się, a jeśli ktoś chce nieco więcej poczytać o problemach z UEFI, proponuję zacząć od tego opracowania: UEFI Firmware Security Concerns and Best Practices.

~Michał Sajdak

od dawna mówię, że flash UEFI i podobnych powinien być możliwy tylko w specjalnym trybie pracy procesora, który by uniemożliwiał start systemu operacyjnego

owszem, flash z poziomu systemu jest wygodny i zwiększa szanse na załatanie błędów, ale jednocześnie znacząco zwiększa ryzyko infekcji tego typu

tak, pewnie można by to częściowo obejść stosując specjalne uprawnienia, ale póki systemy desktopowe działają na zasadzie user albo root to jest mało realistyczny scenariusz, tutaj potrzebny jest model uprawnień znany z systemów mobilnych, a w szczególności dla krytycznych akcji konieczność wejścia do ustawień, a nie kliknięcia “a rób co chcesz”

Może niekoniecznie specjalny ring mode ale autoryzacja aktualizacji sprzętowym kluczem usb ? – niespecjalnie utrudniające życie usera…

I kolejni zalosni producenci, tyle lat w IT a nadal nic nie potrafia… Na takich to powinna byc kara wiezienia. W korei polnocnej jak informatyk narazi infrastrukture to ma do wyboru wiezienie albo odrazu kulka w leb. I podobna podatnosc chyba byla w module TPM o ile dobrze pamietam a w systemie linux jest on bezposrednio dostepny i nie wymaga on uprawnien root.

Ciekawi mnie, że jak chce się zainstalować jakiś system, zaktualizować bios to milion problemów, a jak zainfekować UEFI to wystarczy jeden plik ściągnięty w nieodpowiedni sposób. Pierwsze co przyszło mi na myśl, to taka mała zworka na płycie głównej, wzorem z kart SD. Tego się nie zhakuje.

Dostęp do wgrania biosu / uefi nie powinien być możliwy z poziomu systemu a drugie każda płyta główna powinna mieć dwie niezależne kości biosu z możliwością kasowania przy przestawieniu zworek

Czekaj, czekaj, jak to było? BadBIOS istnieć nie może? A tu no proszę…

badBIOS – lato 2013 … od niego wszystko się zaczęło. Nie wyobrażacie sobie co ten trojan/rokit potrafi. Straszne dziadostwo, wykrywa co chcesz zrobić, wyłącza Ci narzędzia, zabiera dostęp, zmienia ustawienia bootowania, robi takie numery że np. podmienia całe fragmenty panelów sterowania, podstawia nawet sztuczną konsolę. W windowsie modyfikuje cały layout, robi to w pomysłowy sposób. Do zapisu na dysku używa partycji EXT4 która sobie tworzy i szyfruje.

A gdy uda Ci się gdzieś go porządnie przytrzasnąć, uszkodzi Ci SPI albo podniesie napięcie na RAM do takiego poziomu że fizycznie się spalą.