Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Wykryli system zainfekowany malwarem, który przeżywa formatowanie dysku / reinstalację systemu operacyjnego czy nawet całkowitą wymianę dysku.

Jak to możliwe? W skrócie – wykryty malware (nazwa kodowa MoonBounce) wykorzystuje pamięć flash na płycie głównej i wpływa na proces bootowania całego systemu, infekując go. Wymieniłeś nawet cały dysk? Ale przecież nie wymieniłeś płyty głównej…:

Due to its emplacement on SPI flash which is located on the motherboard instead of the hard disk, the implant is capable of persisting in the system across disk formatting or replacement

Próbka malware infekującego UEFI, bo o tym tutaj mówimy, została wykryta pod koniec 2021 roku i dodatkowo nie zostawia śladów na dysku (operuje tylko w pamięci).

Brzmi to zaawansowanie i wg najlepszej wiedzy również zaawansowany jest napastnik wskazywany jako chińska grupa APT41.

Problemy UEFI nakreślono solidnie już 2017 roku (prezentacja: UEFI Firmware – Security Concerns and Best Practices), a w kolejnym roku przykładowe próbki realnego malware tego typu tego typu wykrył ESET – wskazując na powiązanie z rosyjską grupą APT FancyBear. Jak dochodziło do infekcji? Dość klasycznie – poprzez instalację oprogramowania, które było strojanowane. Trojan z kolei infekował firmware UEFI:

Along with the LoJax agents, tools with the ability to read systems’ UEFI firmware were found and in one case, this tool was able to dump, patch and overwrite part of the system’s SPI flash memory. This tool’s ultimate goal was to install a malicious UEFI module on a system whose SPI flash memory protections were vulnerable or misconfigured.

Później pojawiła się informacja o możliwościach atakowania firmware UEFI przez przez Trickbota czy Finspy. Wszystkie przypadki można by pewnie wymienić na palcach jednej ręki.

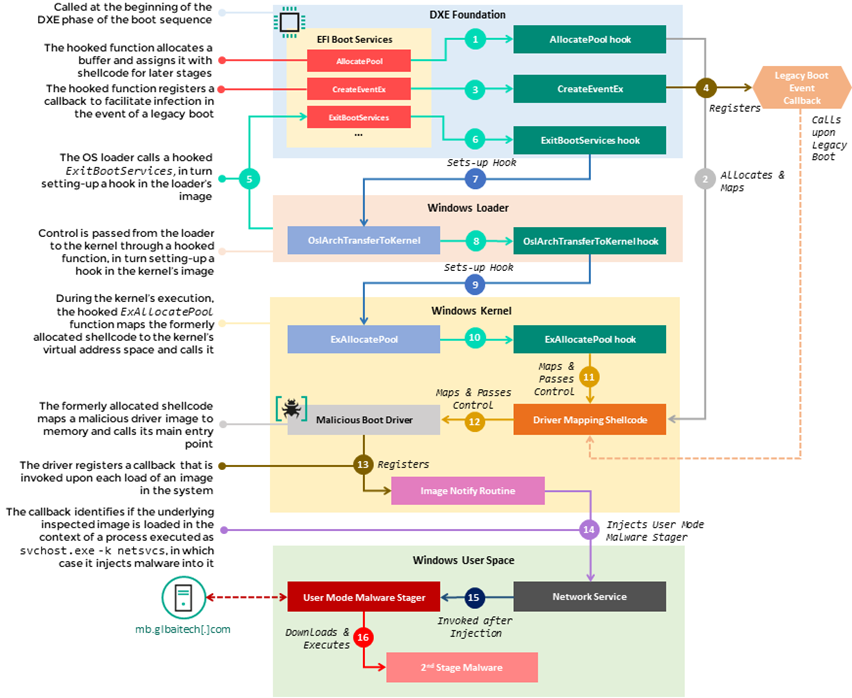

Wracając do obecnie opisywanego ataku, badacze z Kasperskiego wskazują na wysoki poziom zaawansowania twórców malware MoonBounce i szczerze mówiąc nie byli w stanie dojść do tego, w jaki sposób doszło do infekcji. Rozpisali natomiast sam schemat działania tego szkodliwego oprogramowania oraz przygotowali raport dla osób złaknionych technicznych szczegółów:

~Michał Sajdak

Proste rozwiązanie: powrót do czasów, kiedy z poziomu systemu nie dało się pisać do UEFI i EEPROM. Upgrade tylko z poziomu samego uefi, zmiana ustawień również.

Ileż annoyances współczesnych komputerów również by nagle zniknęło. Skończyłoby się zmienianie domyślnych funkcji F1-F12 czy statusu numlocka po aktualizacji sterowników, skończyłoby się aktualizowanie (czy czasem nawet downgrade’owanie) UEFI przez Windows Update.

Ale cóż, to raczej pozostaje w sferze marzeń.

Masz oczywiście rację. W ogóle nikomu ten cały uefi nie jest do niczego potrzebny. Był BIOS i wystarczyło. Tam nie dało się osadzić wirusa. Teraz mamy drugi system operacyjny na płycie głównej, dziurawy i rzadko aktualizowany

A słyszałeś o wirusie Czarnobyl? Mi w 1999 roku skasował bios więc nie pisz głupot jak nie wiesz.

Bo już wtedy idioci i lenie ładowali biosa do flasha zamiast romu.

Kiedyś BIOS to był BIOS. to całe UEFI to wymyślił sobie Intel, i od tej pory ich po prostu nienawidzę. pierwotnym celem UEFI było dostarczenie sterowników od producenta płyty do systemu operacyjnego. tak się nie stało, ale ta pozostałość jest chętnie używana przez ……. wirusy.

kiedyś to na płycie głównej była zworka, fizyczna blokada, i niczego nie dało się przeprogramować. teraz byle śmieć może upchać do uefi co mu się chce, i to bez żadnej kontroli. kontrola jest wyłącznie na poziomie softu, co łatwo ominąć.

a to wszystko w imię TPM, IME i całej reszty rzeczy których tak naprawdę nie chcemy.

Optymalnym rozwiązaniem byłoby umieszczenie na płycie głównej przycisku który blokowałby modyfikację UEFI gdyby był jest przełączony.

I przycisk „turbo”.

Programiści w tym fachu staliby sie bezrobotni lub mieli bardzo mało roboty… Filozofia neverending update to wielki rynk pracy…. Update 0.1 dobry 0.2 wszysko psuje i wprowadza nowości 0.3 już lepszy niż poptzedni 0.4 znowu chujowy ogranicza to i to po czasie

… Jak np z androidem instalujac androida 10 nie możesz już nagrywać rozmów telefonicznych, każdy program nagrywa dzwiek rozmówcy bardzo bardzo cicho… Ale o tym dowiadujdsz sie po

Instalacji

Android 12 na moim Samsungu S20 nadal nagrywa rozmowy – mimo, że nie powinien – bez żadnego rootowania itp. działań.

Podobnie było na Android 10 i 11 – więc nie wiem w czym masz problem…

Aktualizuj aplikację do nagrywania rozmów lub ją zmień i NIE AKTUALIZUJ aplikacji Android Subsystem ze sklepu Play…

Proste i działa.

Nagrywa ale w trybie manualnym. Automatycznie się nie da. Ten da ale trzeba wiedzieć jak to zrobić bez rootowania.

To w ogóle jest możliwe i tak kiedykolwiek było czy to tylko takie tekstury zdarzyły się wczytać do tego momentu?

Czy aktualizacja bios/uefi nadpisuje szkodnika?

Bo jesli nie to pozostaje tylko uzywac linuxa na PC ;-)

Odpowiednia aktualizacja + reinstall powinny załatwić sprawę.

Od jakiegoś czasu zajmuję się warstwą abstrakcji sprzętowej (HAL) i mogę sobie wyobrazić kontrę z tego poziomu. Zagadkowe jest jednak to, w jaki sposób zainfekowano firmware? Wektor musiał pochodzić ze strony SO, która ma łączność ze światem zewnętrznym. W prawdzie czytałem o projektach automatycznego uaktualniania UEFI, jednak nie znam żadnej instrukcji bezwarunkowej.

A pamiętacie powody wprowadzenia UEFI? „Będzie bezpieczniej” :)

A miało być tak pięknie ;) Z tego co wiem, to np. DELL używa od jakiegoś czasu podpisywania aktualizacji BIOS, więc powyższy atak raczej się nie powiedzie. Nie wiem jak inni producenci do tego podchodzą, ale chyba jeszcze trochę czasu upłynie…

A podobno BadBIOS nie istnieje.

~20 lat temu były wirusy uszkadzające BIOSy płyt głównych. Oczywiście to wszystko było dużo biedniejsze niż teraz i chodziło tylko o złośliwe uszkadzanie sprzętu, ale sama koncepcja atakowania oprogramowania układowego nie jest nowością. A jeśli ktoś pamięta nls_933w.dll – odpowiedzią było zabezpieczenie oprogramowania układowego przez producentów dysku i teraz dużo trudniej się do niego dostać, by móc je modyfikować. Może utrudniło to przygotowanie podobnego takiego ataku, ale też komplikuje niezbędne ingerencje w awaryjnych sytuacjach.

Mój windows na pewno ma takiego malwera.

Jestem na 1000 procent pewnie że robią to albo Amerykanie albo Chińczycy bo to lapek Lenovo na wgranym fabrycznie windowsie.

Od nowości prawie mam prawie non stop na 100 % CPU przy świeżym systemie i samym pulpicie odpalonym Nic na to nie pomaga żaden format reinstalacja. Na świeżej instalacje to samo jest. Niedługo będę instalował inną wersję windy i jeszcze sprawdzę. Winda oryginalna jakby ktoś pytał.

To może sprawdź co tak używa CPU zamiast tak pusto pisać ?

@Szrikers

o dokładnie, popieram

Gościu, w skrócie

Zaraz po instalacji systemu, Windows musi wiele jeszcze ogarnąć:

– aktualizacje za pomocą Windows Update

– pobieranie aktualizacji zabezpieczeń

– windows pobiera też sterowniki

– w tle indeksuje sobie pliki

– w tle jeszcze coś tam innego robi

Nawet sprzęt z mocnym CPU będzie wtedy jakiś czas chodzić na 70-100%. Bo do szybszego pobierania i rozpakowywania potrzebna jest taka moc 😋

@Slawek

Odpal testy kompa lub daj go do serwisu, czy na pewno ma parametry jakie kupiłeś

… oraz sprawdź z jaką częstotliwością działa procesor przy 100% obciążeniu i czy odłączenie zasilacza coś zmienia.

Kliknij Start i wpisz Resource Monitor i zobaczysz co sie dzieje..

Glupoty dla gawiedzi.

I komu zwykły BIOS przeszkadzał?

A jak człowiek mówił lata temu, że UEFI jest kiepskie to się śmiali :>

I dalej będą się śmiać. UEFI jest o niebo wygodniejszy i przyjemniejszy w obsłudze, a BIOS to staroć już.

Jedna luka tu, BIOS tone luk też miał

Bios na romie mogl miec same luki, ale wystarczylo wcisnac reset i jechales od zera na tym samym kodzie. Jak masz N prebootow to nigdy nie wiesz kto, co i jak zainfekuje.

to niezly malware

Czy jakikolwiek antywirus go wyłapie? Bo chyba to jest najważniejsze

Ataki hakerskie widać po ilości powiadomień z gazet. Mieszkam w powiecie słupeckim.

Mam do Was pytanie bo bardziej się tu znacie i oczywiście liczę na odpowiedź. Rozumiem że to malware infekuje uefi oraz przeżyje formatowanie dysku, jednak co innego mnie tu zastanawia. Wiadomo że w uefi jest secure boot, i inne ustawienia np takie które były w tradycyjnym biosie tzn kolejność bootowania. Czyli te ustawienia są gdzieś tam zapisywane. Nie wystarczy po prostu zresetować uefi poprzez reset to default czy jakąś inną metodą aby to zagrożenie usunąć? Czy sposób mojego myślenia jest poprawny? Czy są gdzieś jeszcze jakieś inne ustawienia o których nie wiemy.

@Ufc

zmodyfikowana zostaje niejako treść UEFI – nie wystarczy reset, trzeba nadpisać poprawną

Czyli jeżeli dobrze rozumiem. Te aktualizacje które są na stronie producentów laptopów czy płyt głównych wystarczą do pozbycia się zagrożenia? Pytam czysto hipotetycznie. A co gdyby ktoś zrobił taki numer że przypuśćmy mamy najnowszą dostępną wersje, jednak obawiamy się o swoje bezpieczeństwo. Czy dobrym pomysłem jest puścić update czy to z poziomu windowsa czy poprzez wskazanie w biosie pliku exe do aktualizacji? Bo rozumiem że to, co udostępniają producenci to update który nadpisuje całą zawartość biosu czy tam uefi? Tylko tu znowu nasuwa się pytanie, czy można potraktować taką nazwijmy to reinstalke biosu jak reinstalke systemu operacyjnego? Co o tym sądzicie? Pytam z perspektywy kogoś kto nie bardzo się na tym zna. Jeżeli wam to by w czymś pomogło to mogę nawet udostępnić tu, w komentarzu linki do biosów urządzeń które posiadam.

Po prostu unikać wszystkiego co chińskie. To wrogie, totalitarne państwo, ktoremu głupi Amerykanie dawali garściami technologię.

Mam nadzieję że w momencie pisania tego wyrzuciłeś całą elektronikę z domu, ponieważ nie ma sprzętu w którym choć jedną część nie byłaby wyprodukowana w Chinach

A może unikać tego co amerykańskie?

to mit, jest mnostwo elektroniki nie produkowanej w chinach, ludziom sie myla dwa kraje chinskie komunistyczny i republika, ale nawet wtedy tylko max 20% pochodzi z chin.

Po pierwsze, możliwość modyfikacji UEFI jest zależna od stopnia zabezpieczenia oprogramowania układowego / sprzętu (bity BLE, BIOS_CNTL, FLOCKDN,…) oraz procesu aktualizacji UEFI i procesu weryfikacji podpisów cyfrowych (jeśli istnieje i w jakich przypadkach). Po drugie poza poziomem ring-0 są jeszcze 2 inne : poziom -1 (hipervisor) i poziom -2 SMM (ten może o ile się nie mylę modyfikować flash SPI). Po trzecie, tak UEFI jest bezpieczniejsze niż standardowy BIOS i MBR, co więcej może być jeszcze bardziej bezpieczne.

Pytanie z jakim sprzętem mamy do czynienia w tym przypadku bo bootkity UEFI z reguły są w dużym stopniu uzależnione od konkretnego sprzętu

Co na to secure boot i inne podobne technologie, takie jak AMD PSB?

UEFI jako drugi system operacyjny?

no to ja o minixie nawet nie wspomnę ;-)

oczywiście żale są i to uzasadnione, ale pytanie dlaczego nie ma wolnej płyty open source? bo nie wiadomo jak uruchomić procesor.

To co tu piszecie mozna prosto naprawić. Po prostu podając sprzetowy klucz. Tak po prostu chcesz coś zmienić w uefi/bios/zone 0 to musisz sobie wydrukować kartke z kodem 2d Matrix i podpiąć pod czytnik. Można też zrobić mechaniczną szczotkę z danymi. Ale, że by to miało sens musiałbyś…. mieć jakieś standardowe api do procesorów. Ale jest nadzieja, jak masz projektor to zawsze można sobie zrobić własny procesor.