Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Kuriozalna podatność w urządzeniu FortiNAC. W banalny sposób atakujący może otrzymać roota bez uwierzytelnienia

Z naszych doświadczeń – bezpieczeństwo paneli webowych urządzeń sieciowych (nie tylko Fortinetu) – delikatnie mówiąc – nie należy do najlepszych. Szczególnie martwi to jednak w przypadku sprzętu zapewniającego bezpieczeństwo – a do takich należy FortiNAC (Network Access Control).

Szczegóły załatanej niedawno podatności możecie prześledzić tutaj. Na szczęście czytasz właśnie sekuraka ;) więc przygotowaliśmy dla Ciebie skrót zawierający istotę problemu:

- W panelu webowym urządzenia możliwe jest odwołanie się do pliku keyUpload.jsp (bez uwierzytelnienia!)

- Plik ten umożliwia upload dowolnego pliku zip (proste żądanie HTTP)

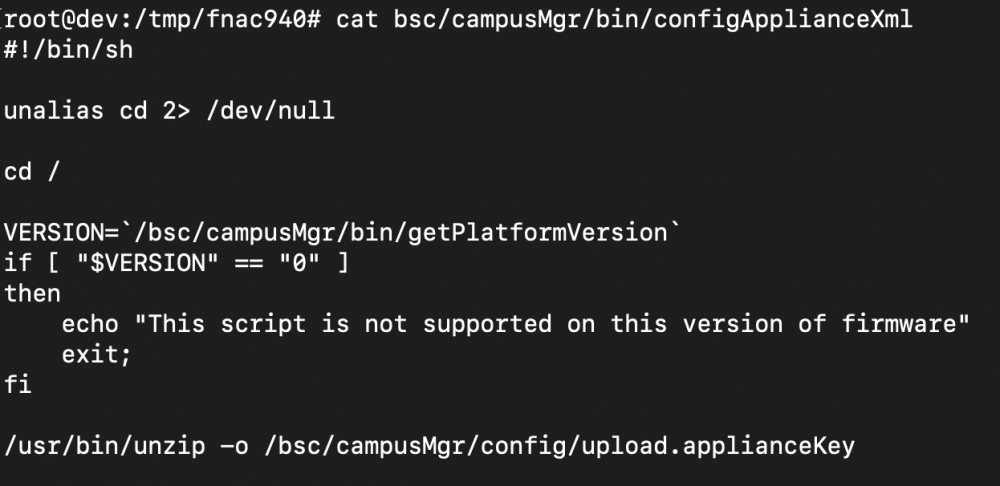

- Plik rozpakowywany jest po stronie serwerowej (na urządzeniu) jako użytkownik root (!). Widać to na obrazie poniżej (dla dociekliwych: parametr -o oznacza: „overwrite existing files without prompting.”)

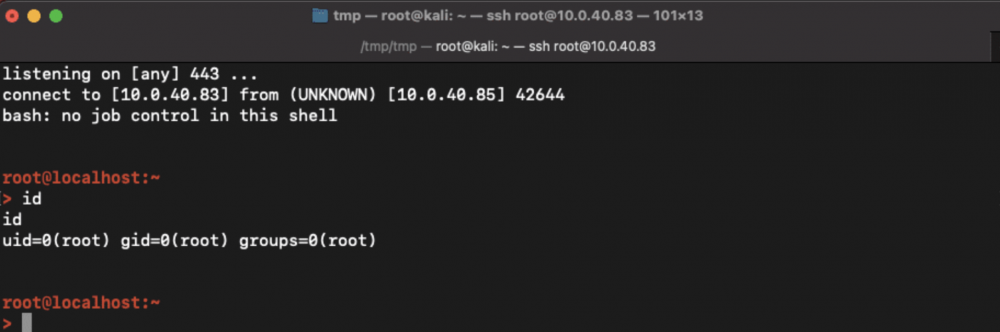

4. Jak widać powyżej katalogiem głównym w kontekście zipa jest / (polecenie cd /). Więc pliki wypakowują się do katalogu / na urządzeniu – można więc tworzyć/nadpisywać dowolne pliki (unzip w tym przypadku działa jako root). W ramach PoC badacze po prostu dostali swoje zadanie do crona (harmonogram pod Linuksem) i co minutę odpalają reverse shella (jako root) do swojej maszyny:

~Michał Sajdak

Prościzna. My hakiery mamy zawsze schowany kluczyk do wychodka pod słomianką.

No to chyba troszkę czasu na to poświeciłem – mam nadzieje, ze komuś się przyda

https://www.linkedin.com/pulse/sekurak-hacking-fortinet-maciej-waku%C5%82a