Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Kolejna krytyczna podatność w Zimbra (przejmowanie całego serwera bez logowania). Wykorzystali (względnie) znany trick + dziurę w ~systemie antywirusowym

Sam tytuł znaleziska może wyglądać dość niepozornie: Unrar Path Traversal Vulnerability affects Zimbra Mail, luka umożliwia jednak nieuwierzytelnione stworzenie webshella JSP, zaledwie przez wysłanie odpowiednio spreparowanego e-maila.

Gdzie występuje luka? W Zimbrze ;) A dokładniej, w komponencie antywirusowym skanującym maile. A dokładniej w bibliotece Unrar, z której korzysta wbudowany antywirus:

The official security patch by RarLab is contained in the UnRar source code version 6.1.7 and is included with the binaries of version 6.12

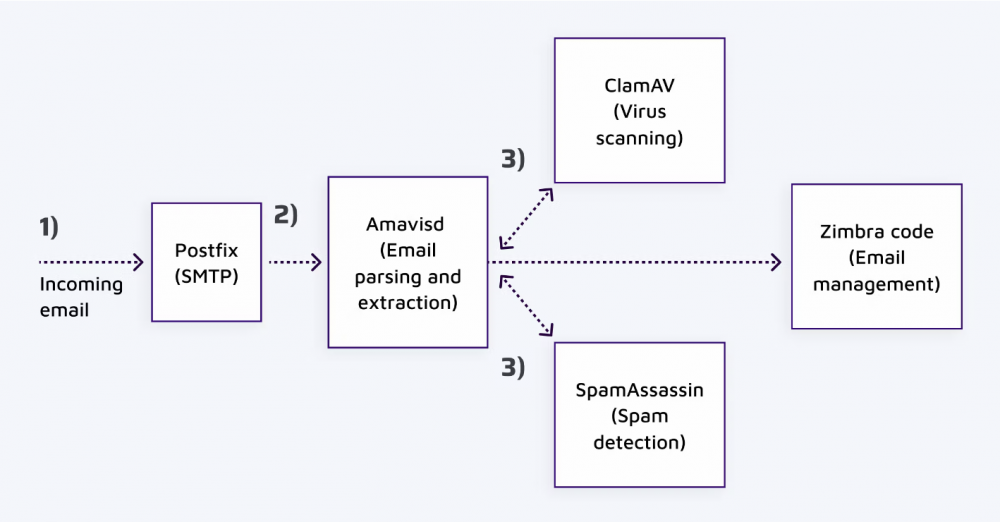

Od strony architektury systemu wygląda to tak (istotny dla nas jest punkt 3):

A co to za podatność w bibliotece unrar? Możliwość zapakowania tam linku symbolicznego, a co za tym idzie możliwość czytania dowolnego pliku z serwera (do którego uprawnienia ma użytkownik zimbra), np. takim payloadem (przygotowujemy lokalnie symlink do dowolnego pliku, pakujemy rarem, umieszczamy taki załącznik w mailu):

..\..\..\tmp/shell -> /etc/passwd

Halo, halo, ale miała być możliwość uploadu webshella a nie „tylko” możliwość odczytywania plików! No więc w podobny sposób można też nadpisać dowolny plik na serwerze (do którego prawa ma użytkownik zimbra) i podlinkować go do innego dowolnego pliku na serwerze. Wg badaczy można to wykorzystać (na kilka sposobów), do zrobienia RCE, chociaż nie publikują na razie exploita:

As always with our research, we chose not to release any exploitation code. We could successfully exploit these bugs on our internal research instance and believe that threat actors will be able to reproduce it if they didn’t already.

Co gorsza można wykonywać polecenia w OS jako root:

At the time of writing, a publicly known privilege escalation from zimbra to root exists, along with exploit code. The vulnerability was discovered by Darren Martyn.

Zimbra niedawno załatała podatność w unrar (uwaga na ten wpis).

~Michał Sajdak

Blokada plików w konsoli systemu z rozszerzeniem .rar .pdf.rar oraz innych powinna pomóc.

Plik nie dojdzie do mechanizmu AV

Ale mamy jeszcze inne możliwości kompresji/dekompresji

Podatność bardzo fajna :)