Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Kampania przejmowania telefonów kierowana na użytkowników Samsunga/Xiaomi. Wykorzystywali błędy n-day we wbudowanych przeglądarkach

Z dziwnego powodu chyba mało mediów przyjrzało się bliżej temu problemowi. W styczniu tego roku Google upublicznił dość enigmatyczny błąd. Tłumaczenie od sekurak:

Mamy powody, by sądzić, że komercyjny dostawca systemów inwigilujących atakuje użytkowników Samsunga i Xiaomi, przekierowując ruch z Chrome do preinstalowanych przeglądarek, a następnie wykorzystuje exploity n-day w Chrome. Xiaomi i Samsung używają starych wersji Chromium w swoich preinstalowanych przeglądarkach. Przeglądarka Mi działa obecnie na Chromium 79 z grudnia 2019 r. Przeglądarka Samsung działa obecnie na Chromium 87 ze stycznia 2021 r. Dotyczy to wszystkich użytkowników Xiaomi i Samsunga, nawet tych którzy używają tylko Chrome na telefonach.

We have reason to believe a commercial surveillance vendor is targeting Samsung and Xiaomi users by redirecting web traffic from Chrome to preinstalled browser apps and then using Chrome n-day exploits. Xiaomi and Samsung are running old Chromium versions in their preinstalled browsers. The Mi Browser is currently on Chromium 79 from Dec 2019. The Samsung Browser is currently on Chromium 87 from Jan 2021. This affects all Xiaomi and Samsung users, even those who only use Chrome on these phones.

Krótki komunikat – ale ile informacji!

- W użyciu są exploity n-day. Cóż to takiego? Znamy pewnie pojęcie 0day. Można się czasem spotkać z pojęciem 1-day (bug został załatany, ale wiadomo – dzień czy dwa po wydaniu łatki dużo użytkowników się jeszcze nie załata). N-day – exploit jest znany od wielu dni. Jest to o tyle ciekawe, że podatności klasy n-day są tanie (a czasem wręcz darmowe – publicznie dostępne exploity)

- Kolejna ciekawostka: można było używać w pełni zaktualizowanego (jak zakładam) Chrome na telefonie, a atakujący znaleźli jakiś sprytny sposób na otworzenie zainfekowanej strony (redirecting web traffic from Chrome to preinstalled browser apps and then using Chrome n-day exploits. (…) this affects all Xiaomi and Samsung users, even those who only use Chrome on these phones)

Jakie podatności były (są?) wykorzystywane? CVE-2020-16040 (Remote Code Execution poprzez wczytanie w przeglądarce odpowiednio spreparowanej strony HTML) oraz CVE-2021-30563 (podobnie jak wcześniej – RCE).

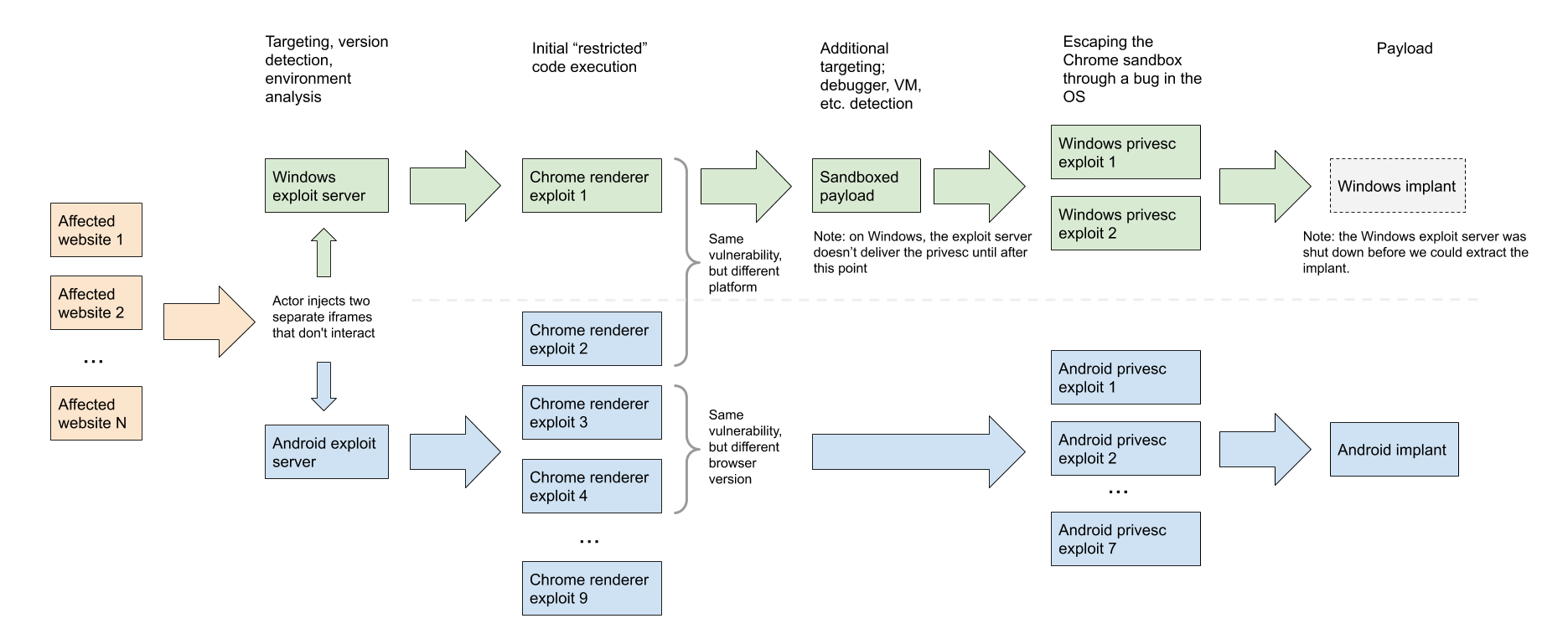

Przy okazji – warto pamiętać, że prawdziwy atak składa się zazwyczaj z kilku exploitów: RCE przeglądarce (tutaj również wyskoczenie z sandboxa), później privilege escalation (czyli najlepiej dostęp na roota). Na koniec wgranie właściwego złośliwego kodu i optymalnie zrealizowanie tzw. persystencji (czyli po restarcie telefonu złośliwy kod cały czas działa):

Nota bene – jeśli chodzi o privilege escalation to Google w cytowanym nieco wyżej wpisie, znowu wspomina n-daye:

A “privilege escalation kit” composed of publicly known n-day exploits for older versions of Android.

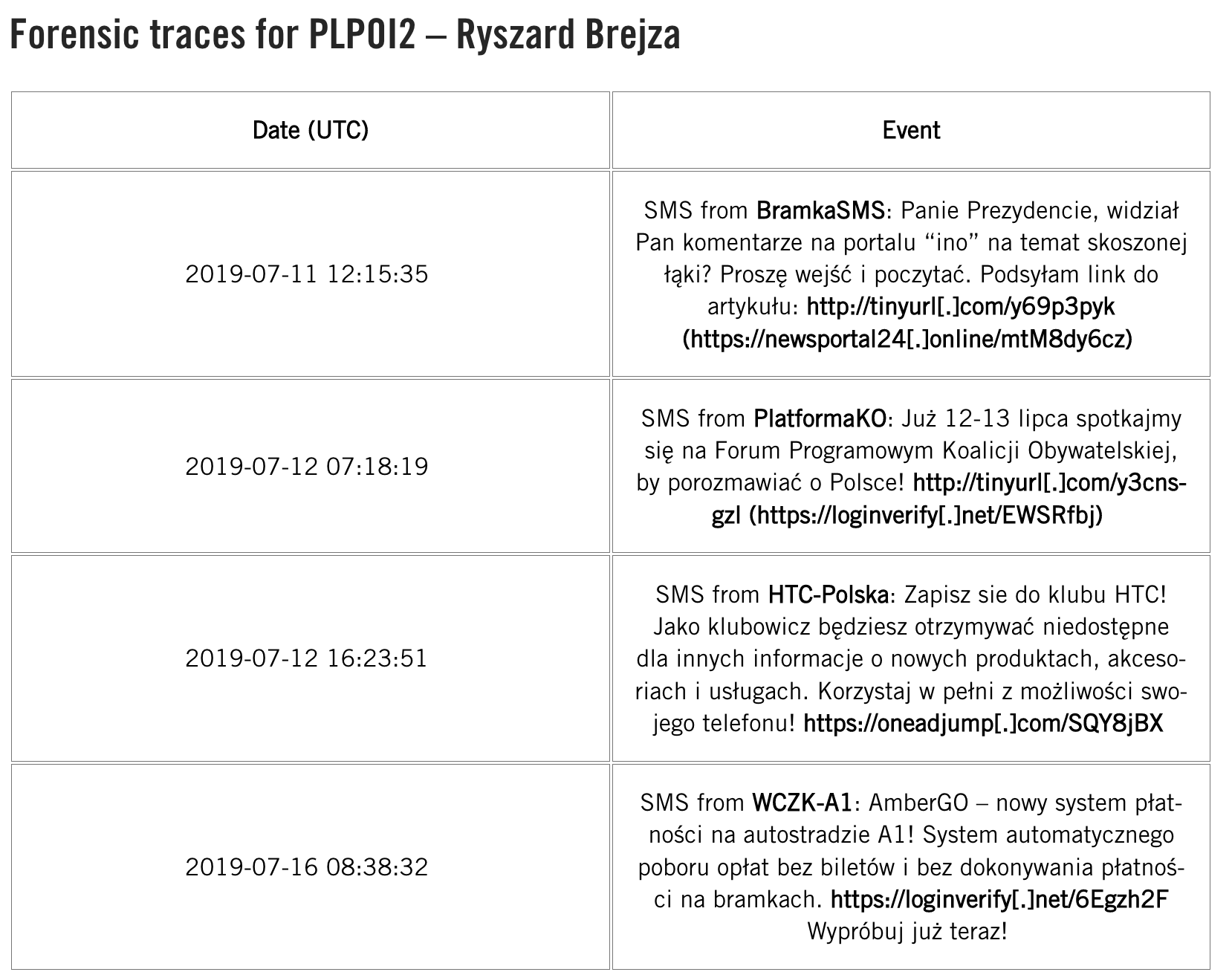

Dobra, wracając do głównego wątku, grube exploity na Androida / iPhone kojarzą się nam raczej z atakami celowanymi i wykorzystaniem drogich 0-day. Przykład: Pegasus / wysłanie do ofiary SMSem „ciekawego” linka / pod linkiem hostowany exploit na podatność 0-day, dalej eskalacja uprawnień… bum atakujący jest na telefonie:

Ale historycznie widzieliśmy też kampanie bardziej masowe (Large-Scale Surveillance and Exploitation of Uyghurs):

- Wide-ranging series of digital surveillance and exploitation campaigns identified via multiple strategically compromised websites

- Mobile device users running Android OS targeted via an exploit that will deliver a 64-bit ARM executable

- Website visitors tracked and targeted via Scanbox profiling and exploitation framework

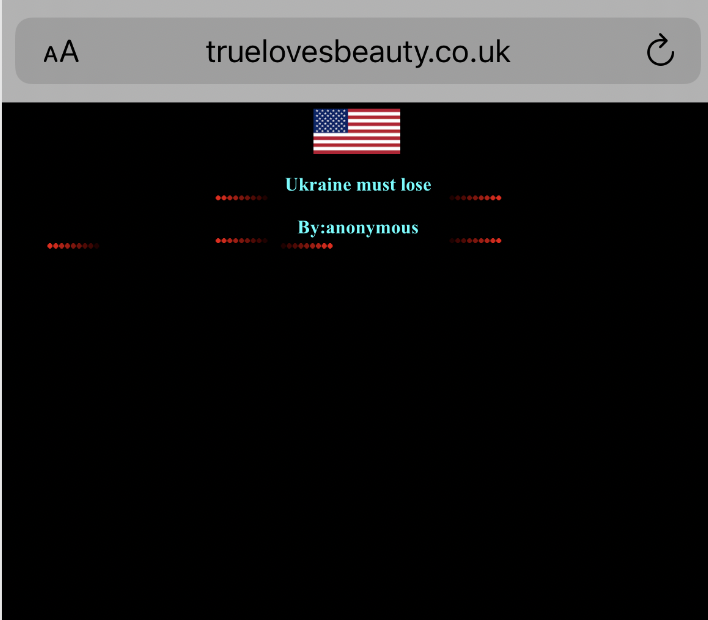

Popuśćmy teraz nieco wodze fantazji. Pamiętacie ostatnie włamanie na serwis money[.]pl? Wyglądało to niewinnie, użytkownicy mobilni byli przekierowywani na taką stronę:

Na stronie nie było w zasadzie nic wielkiego. ALE gdyby tak sprofilować pewną grupę użytkowników (żeby nie robić dużego hałasu), którzy mogą mieć dostęp do ciekawych danych… a następnie użyć exploitów n-day? Najprawdopodobniej nic takiego nie miało miejsca, wskazuję tylko ciekawą możliwość czy zagrożenie.

Wracając do początku – czy podatność (podatności) w Samsungach / Xiaomi zostały załatane? Z jednej strony tak (update ze stycznia tego roku):

Both Samsung and Xiaomi have indicated that they have fixed the out of date browser that is affected by CVE-2021-30563.

Zaznaczam też że „have indicated that they have fixed” nie musi oznaczać, że rzeczywiście wszystkie problemy zostały załatane (wg. producenta – tak).

Z drugiej strony trochę się zastanawiam:

- Czy wszystkie (również całkiem stare) modele telefonów zostały załatane? (ekhem…)

- Czy aktualizacja wbudowanych przeglądarek została wymuszona?

Napiszcie tez przy okazji w komentarzach jak wyglądają u Was kwestie (niezależnie jaki macie androidowy telefon):

- aktualizacji OS (czy jest, jak długo po wypuszczeniu urządzenia, jak szybko pojawiają się aktualizacje – vs. poprawki od Google)

- aktualizacji przeglądarki (wbudowanej / osobno instalowanego Chrome / FF) – macie to ustawione automatycznie, ręcznie? W ogóle pojawiają się aktualizacje (mam tu na myśli wbudowane przeglądarki).

Na koniec dobra rada: odinstalujcie / wyłączcie bundlowane przez producenta przeglądarki w telefonach…

~Michał Sajdak

W tej chwili trochę kiepsko z aktualizacją starszych samsungów – S20 dostał aktualizację androida do wersji 12, która zmienia go w praktycznie nieużywalny bo się wszystko sypie. Rezultat jest taki, że mnóstwo osób nie aktualizuje wcale, a na starą wersję systemu nie wychodzą już żadne poprawki. Inne modele też na to cierpią.

Aktualizację wbudowanej przeglądarki widziałem raz na samsungu S20, ale mogło się aktualizować w tle i nie zauważyłem.

Ja i cala moja rodzina uzywamy albo Google Pixeli albo iPhone wiec wszyscy maja raczej aktualne oprogramowanie. Marna to jednak pociecha skoro dalej mozemy pasc ofiara jakiegos 0daya albo 0clicka.

Samsung S6 Mini. Android 6. Altualizacje z 2017.

Działa mi i wystarcza. Ale muszę go wyrzucić bo jest stary i kupić coś za przynajmniej 2 tysie. A za dwa lata kolejne i tak w kółko. Albo iPhona co 6 lat.

PS Tymczasem aktualny Win10 bezproblemowo śmiga na 13-letnim lapku z Core2Duo. O co tu chodzi?!?

Nie wierzę… żadnych urządzeń bez sterowników na starym sprzęcie?

To jest odwieczny problem USDvsCNY (;

Z tym śmiga to bym polemizował. Działa dostatecznie dobrze i da się go używać ale to już nie to. A po drugie mam Note 8 Pro 2.5 letnie i nie zanosi się na jego rychłą zmianę bo wszystko śmiga. Tak więc ta wymiana co dwa lata to tez tak nie do końca chyba że kupujesz najtańszy szajs. Średniak spokojnie na 3-4 na dziś

Jeśli nie wiadomo o co chodzi, to chodzi o pieniądze?…

Mam dwa telefony Xiaomi: Poco F2 i Redmi Note 8 Pro. Note na oryginalnym MIUI, aktualizacji systemu nie widział od dawna (security patch datowany na 1 maja 2021). Po przeczytaniu artykułu z ciekawości sprawdziłem datę aktualizacji Mi Browser i ostatnia miała miejsce 10 lutego tego roku i obecnie mam zainstalowaną wersję 12.22.0-gn.

Na Poco tego problemu nie mam – dawno temu zainstalowałem LineageOS i od tamtego co około miesiąc wrzucam aktualizację do najnowszego builda. Security patch obecnie datowany na 5 luty 2022. Zanim przeszedłem na LineageOS Poco dostał od Xiaomi jedną, jedyną aktualizację – która w sumie więcej popsuła niż naprawiła.

Jestem ciekaw, o którą przeglądarkę w przypadku Xiaomi chodzi, bo w Google Play mają co najmniej dwie (Mi Browser Pro oraz Mint Browser; skoro mowa o preinstalowanych, to najpewniej o tej pierwszej, drugiej nigdy w MIUI nie widziałem), a na sofcie chińskim jeszcze jedną.

Co do wersji Chromium:

w najnowszej dostępnej wersji Mi Browser Pro (12.24.1-gn) z tego co widzę jest Chromium 89.0.4389.116,

w Mint Browser (ostatnia aktualizacja w 2021, 3.9.1) 61.0.3163.128,

w chińskiej (16.0.14) taka sama sytuacja jak w Mi Browser Pro, czyli 89.0.4389.116.

To dajcie jeszcze jakąś instrukcję, jak odinstalować/zablokować Mi Browser ;)

Jedyne co z interfejsu MIUI umiem zrobić to wyczyścić dane tej przeglądarki.

Mam stary Xiaomi Redmi 5 Plus. Nadal działa dobrze. Korzystam z Chrome, ale po tym artykule próbowalem odinstalować wbudowaną przeglądarkę i się nie da. Mogę jedynie wyczyścić dane i odinstalować aktualizacje.

Sprawdzałem historię aktualizacji. Przeglądarka była ostatnio aktualizowana 9 grudnia 2021. Wersja to 12.15.2-go

Telefon nadal działa dobrze. Ma 4GB RAMu i 64GB pamięci wewnętrznej. Jeżeli miałbym go zmieniać, to tylko z dwóch powodów, brak aktualizacji i aparat kiepsko kręci filmy.

Ale to jest trochę chore. Dobry telefon i pasuje wymienić. Gdzie tu ochrona środowiska, skoro wyrzuca się dobrze działające urządzenia

Ja nie używam przeglądarki na iPhonie SE (aktualnym z iOS 15.3.1), bo:

1) Ciężko się czyta/przegląda na małym ekranie (a chcę mieć mały telefon)

2) Wiele ataków jest za pomocą wbudowanego Safari

3) Dzięki temu, że „odinstalowałem” przeglądarkę, o wiele mniej używam smartfona, co mnie cieszy.

Jak ktoś mi prześle jakiegoś linka albo chcę coś sprawdzić, to wklejam to w Google Docs na iPhonie i sprawdzam później jak jestem przy komputerze.

P.S. Wiem, że nie da się odinstalować Safari ale kontrola rodzicielska ma opcję deaktywacji z której skorzystałem.

Mam degoogled phone – czyli androida wykastrowanego z elementow googla. Stoi za tym firma Pana od kultowego linux mandrake :). Sluchawka Gigaset – czyli sredniak.

Aktualizacje OSu – praktycznie co miesiac, dwa. Wg supportu bedzie wspierana min 3 lata.

Wbudowana przegladarka to fork Chromium – praktycznie aktualizowana tak jak chromium plus kilka dni opoznienia na kastracje.

Plus alternatywnie uzywam Duckduckgo. Kiedys FF ale wersja mobilna ma strasznie duzo telemetrii… ( sklep z apkami pokazuje trackery i daje rating prywatnosci ).

Polecam jesli ktos ceny prywatnosc.

Odinstalować się nie da. Ja zawsze wyłączam takim a aplikacjom uprawnienia do sieci (mobile/wifi)

Chrome’a w Androidzie teoretycznie nie da sie skasować, ale zamiast tego jest opcja „Odinstaluj aktualizacje” i działa na oko tak samo