Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Już ~1,5 miliona stron przejętych – critical w WordPress. Do akcji wkracza Google.

Niedawno pisaliśmy o podatności wprowadzonej w wersji 4.7.0 WordPressa. Później było o kampaniach wykorzystujących ten błąd (ofiarą są również serwisy z Polski).

Obecnie pojedyncze kampanie przybrały na sile i jednocześnie pojawiły się nowe grupy atakujące WordPressa.

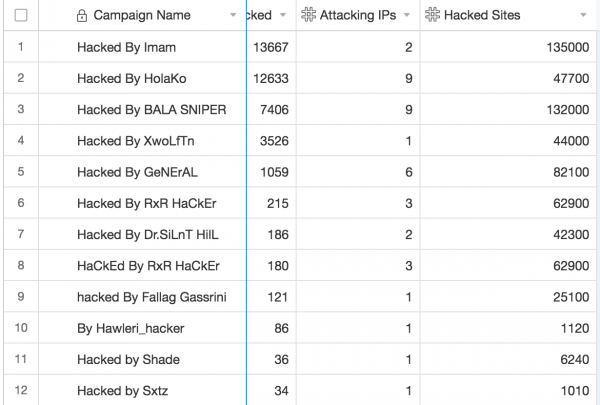

Ciekawe zestawienie w tym temacie przygotowała firma Wordfence – gdzie mamy odpowiednie sygnatury kampanii (czyli hasła, po których możemy szukać w Google przejętych serwisów), oraz szacunkową liczbę zainfekowanych stron.

ataki na WP

Sumarycznie mamy tu przeszło 1 500 000 stron (zindeksowanych przez Google, jest też osobna kolumna unikalne serwisy).

W komentarzach cytowanego wyżej opracowania są też pomysły dlaczego dla zaatakowanych serwisów nie zadziałały standardowe aktualizacje wymuszane przez WordPressa (np. instalacja w katalogu z uprawnieniami read-only).

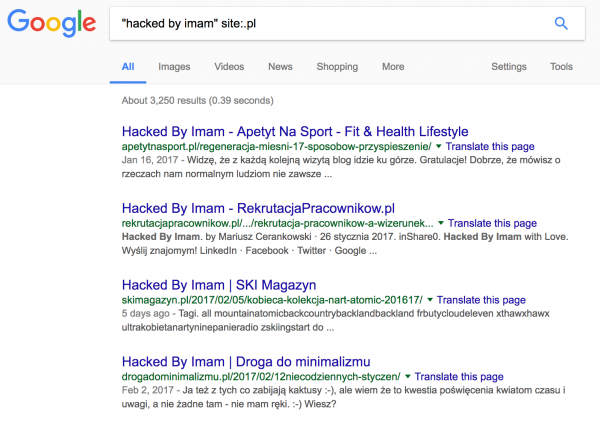

Przykład jednej z kampanii:

hacked by imam

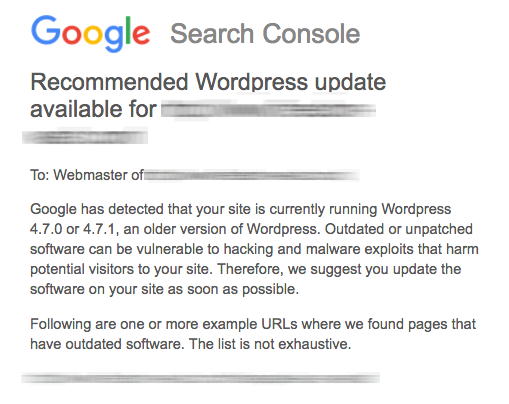

Jak widać powyżej, Google wie o podatnych domenach i co więcej skorzystał z tej informacji wysyłając alerty do właścicieli podatnych domen:

Info z Google

Problem z tym, że info dostali też użytkownicy, którzy… używają obecnie WordPressa w najnowszej wersji i u części osób (szczególnie nietechnicznych) wywołało to małą panikę.

Żeby jeszcze zwiększyć zamieszanie… niektórzy mylą serwisy (sites) z podstronami… W końcu jeśli Google zindeksował 1000 podstron na jednym serwisie, to zaatakowany został 1 serwis :)

–Michał Sajdak

Automatyczne aktualizacje WP działają z całkiem konkretnym opóźnieniem, przykładowo jeden serwis który informuje mnie o wynikach autoupdate’ów 26 stycznia 2017 zaktualizował się do wersji 4.2.12. A „duże” aktualizacje są anonsowane mailem jako zaproszenie do ich wykonania. Najnowsze z wspomnianego serwisu pochodzi z 18 stycznia 2017 i zaprasza do update’u do wersji 4.7.1 ;)

Nie ma sensu polegać na tych mechanizmach.

No oczywiście trzeba to kontrolować samodzielnie :)

Zgadza się. Nawiązuję do tego, że „(…) W komentarzach cytowanego wyżej opracowania [WordFence] są też pomysły dlaczego dla zaatakowanych serwisów nie zadziałały standardowe aktualizacje wymuszane przez WordPressa (…)” – wg mnie one standardowo nie działają, a przynajmniej nie na czas ;) Ich włączenie natomiast daje złudne poczucie bezpieczeństwa i stąd teraz dużo zaskoczonych osób.

Kłania się liczba WP zainstalowanych „gdzieś tam” oraz mechanizm aktualizacji nie przewidujący niczego, w tym głównie rozróżniania na łaty krytyczne i zwykłe kosmetyczne zmiany numeracji. Ale pewnie ich serwery by nie wytrzymały samego sprawdzania i pobierania plików przez wiele instancji WP w tym samym czasie.

WP automatycznie robi tylko aktualizacje „mniejszych” nowych wersji, do „dużych” robi ręcznie — dlatego będzie Ci sukcesywnie (automatycznie) aktualizował tego 4.2. przy każdej kolejnej wersji, ale do 4.7 musisz go Ty zaktualizować ręcznie.

Dlatego warto z tego mechanizmu korzystać, ale kontrolować.

RSS od działu bezpieczeństwa WP miał informację prawie natychmiast (https://wordpress.org/news/category/security/feed/), ale mało kto zawraca sobie głowę takimi „duperelami”.

Polecam darmowe InfiniteWP do zarzadzania farma WP

Informacja z Google była troszkę opóźniona bo szybko wyszła nowa wersja i się chłopaki nie popisali :)

Wystarczy mając strone na wordpressie śledzić feed bezpieczeństwa Wrodrpessa i mozna o wiele szybciej reagować.

2 miliona będzie ;)

albo i więcej ;)

Na pewno w takich przypadkach gdy standardowe wtyczki na wp padają przyda się ispectio.com . Monitoruje zmiany w plikach co pozwala błyskawicznie wyeliminować problem :)