Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Hot: truecrypt hacked / trojaned / defacement ?

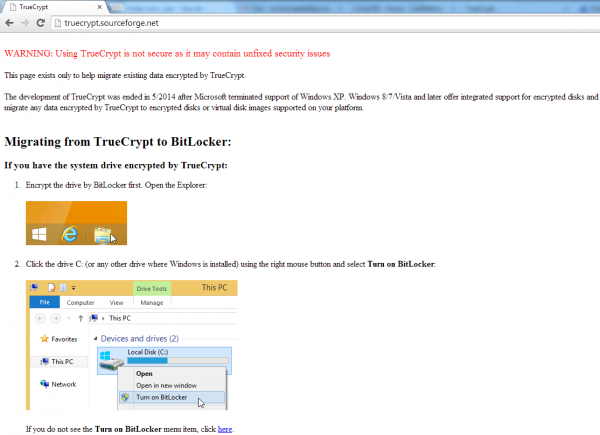

Strona truecrypt.org kieruje obecnie do http://truecrypt.sourceforge.net/ która wygląda mocno podejrzanie (info o zakończonym rozwoju oprogramowania w maju 2014 roku w związku z zakończeniem supportu Windows XP – ?!?). Dodatkowo na górze strony widnieje dość interesujące zdanie:

Using TrueCrypt is not secure as it may contain unfixed security issues

News jest dość świeży, więc analiza szczegółów trochę potrwa, ale poza defacem można spodziewać się pewnie strojanowanego Truecrypta (link na dole?) i inne “kwiatki” – zalecam ostrożność.

Update: Na dole strony znajduje się link do Truecrypta w wersji 7.2 (nie wyszła jeszcze taka wersja???).

Update2: Wikipedia: “This is highly suspicious. We should wait for additional sources”.

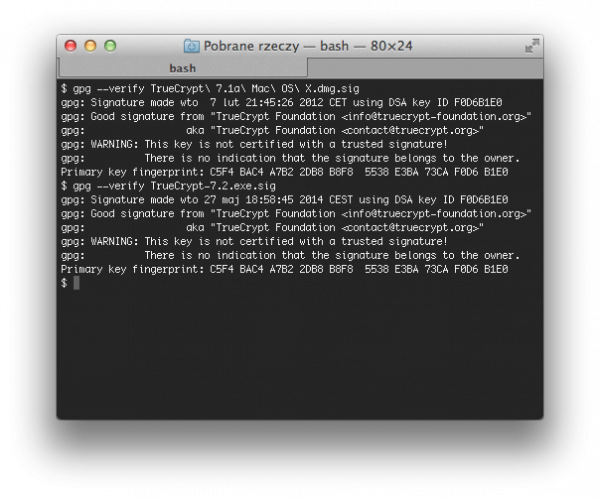

Update 3: Podpis cyfrowy linkowanej na stronie binarki Truecrypta 7.2 się zgadza (!) – zrzut poniżej (ID klucza) – co może oznaczać kompromitację klucza prywatnego używanego przez twórców Truecrypta.

Update 4: W zasadzie nikt nie wie co się dzieje. I prawie wszyscy rekomendują jedyne co można zarekomendować…czyli zachowanie ostrożności i czekanie. Przykładowo – The Register: “readers are cautioned to stay as far away from all the knackered TrueCrypt binaries as possible”.

Update 5: Maciek podesłał linka zawierającego info o pewnym kontakcie z jednym z devów TC.

Update 6: Sebastian podesłał linka do http://www.truecrypt.ch/

–ms (podziękowania dla Michała Bentkowskiego za info)

Podejrzana sprawa. Czytając komentarze na forach – ludziska nie dowierzają tej “nowej” wersji. Już samo “info o zakończonym rozwoju oprogramowania w maju 2014 roku w związku z zakończeniem supportu Windows XP” wydaje się bzdurą. W końcu na Linuksie lub Windows 7 TC też działa i co to ma wspólnego z końcem XP?

Otóż to.

Ciekawe kto z nas by się nie ugiął przy propozycji nie do odrzucenia…

Jest to jedna z hipotez…

IMO dość prawdopodobna – bardziej chyba niż deface bo tam się za dużo rzeczy zgadza.

Całkiem możliwe, choć myślę że 90% ludzi w temacie widząc tą stronę pewnie wskaże na deface. I może o to chodzi?

Z uwagi na ichnie prawo zakazujące informowania o nakazach “tajnego” sądu, jest bardzo prawdopodobne, że się tego nie dowiemy jeszcze długo i “spisek” będzie długo dyskutowany.

TrueCrypt to projekt Open Source, nie posiada właścicieli a jedynie twórców, którzy mają prawa do posługiwania się marką/nazwą i kierowania rozwojem. Nie odpowiada za niego żadna firma, korporacja, anie nie przynosi dochodów, więc automatycznie – nie dotyczą projektu żadne ustawy, na których mocy mógłby działać “nakaz tajnego sądu”, czy też władze USA (NSA/FBI/CIA). Raczej propozycją “nie do odrzucenia” była by oferta od Małomiekkiego za promocję ich rozwiązania i zamknięcie projektu, a że Małomiekki ma możliwości finansowe, to mam pewność, że sześcio/siedmio/ośmio/dziewięciocyfrowej liczbie nikt by się nie oparł.

Poza tym, nie spinajcie. Wersja 7.1a działała już od dość dawna, więc można mieć pewność, że jest stabilna i “czysta”. Nic nie stoi na przeszkodzie, aby “inna” grupa “twórców” wzięła TrueCrypta na warsztat, nazwała “TrueDiscCrypt” i wypuściła do sieci jako swoje rozwiązanie, znacznie go modyfikując i rozwijając. Przy OSach to jest piękne, że nawet jak się twórcy odechce, to się zachce innemu twórcy ;)

The Pirate Bay ostatnio zrobił za kilkanaście milionów $ swój szyfrowany komunikator, jestem pewny, że nad losem TrueCrypta będą ubolewać jeszcze bardziej, niż nad koniecznością używania PGP w emailach ;)

Fundacja TrueCrypt nie wydała żadnego oświadczenia? Nikt nie ma bezpośredniego kontaktu z autorami softu?

Wygląda na to że nie.

Jednak przyznajmy że szyfrowanie jakim posługiwał się TC działało na nerwy 3-literowym służbom na całym świecie. Głośny był casus gdy FBI nie mogło rozgryźć dysku jakiegoś przestępcy który zaszyfrował go TC. Myślę że służby od dawna głowiły się jak się do TC dobrać na każdy z możliwych sposobów. Podobnie jak z siecią TOR. Niby taka anonimowa a pewnie co drugi węzeł to honeypot FBI, GCHQ, BND lub naszego rodzimego ABW. Gdybym pracował w ABW, to bym sam podorzucał węzłów do TOR-a.

Wracając do TC. Mam ambiwalentne uczucia co do TC. Sam go używam. Natomiast gdy używa go przestępca, to chciałbym mu się dobrać do dupy i odszyfrować dysk i gdzieś mam gadkę o prawach człowieka.

“Natomiast gdy używa go przestępca, to chciałbym mu się dobrać do dupy i odszyfrować dysk i gdzieś mam gadkę o prawach człowieka.”

Przestępca komputerowy w skrócie:

“oh nie! on wykradł bazę maili na portalu internetowym, na którym się zarejestrowałem 5 lat temu i teraz sprzeda ją jakiejś corpo żeby mi wysyłali spam!”

W internecie słowo “przestępca” to bardzo duże nadużycie i uważam, że akurat internet działa w tym modelu bardzo uczciwie – ktoś cię okradł? Kup sobie książki, naucz się i okradnij jego. Bycie leniwym pasożytem to nie wymówka. Nie chcesz, by cię okradali? To zacznij myśleć. Nie używaj haseł w stylu qwerty1234, korzystaj tylko z zaufanych usługodawców (i PayPal do nich przykładowo nie należy) i nie podawaj wszędzie swoich danych jak idiota (facebook). Jedynym realnym internetowym wrogiem, który działa w szarej strefie to “zły pan pedofil”, a tych relatywnie jest ok. 0.001% (dewiacje seksualne inne niż homoseksualizm to tylko 0.1% społeczeństwa). Poza tym, 90% z tych “pedofilów” to najgorsi z możliwych przestępców, którzy oglądają jedynie .jpg bo filmy z TORa się buforują przez wieczność. Statystycznie, co 100 000 osoba jest pedofilem i co najlepsze, 40% pedofilów stanowią kobiety, a najwięcej przestępstw pedofilskich dopuszczają się… homoseksualiści i najbliższa rodzina ofiar! Taaaak, internet, taki zły.

Czy może przestępcą nazwiesz Snowdena, który wykradł dokumenty aby cały świat dowiedział się, jak Wielki Sam szpieguje ich Smart Lodówki?

W moim słusznym mniemaniu, internet i komputery powinny być strefą wolną od jakiegokolwiek prawa i jakiegokolwiek rządu, bo zmniejszyło by to o 99% ilość przesiadujących na fejsiku idiotów.

ie chodzi tylko o to, że możne korporacje tego świata, jak “Microsoft”, chcą być jedynymi słusznymi dostarczaczami szyfrowania. Poza przejmowaniem rynku chodzi o przejęcie kontroli nad sposobem i siłą szyfrowania, tak żeby NSA (->Wikipedia) nie miało problemów ze stosunkowo szybkim odszyfowywaniem komunikacji internetowej i przechwyconych plików z komputerów. W tym celu między innymi stosuje się ogólnoświatowe standardy szyfrowania o zaniżonym bezpieczeństwie i sile szyfrowania (moc obliczeniowa komputerów idzie naprzód a siła szyfrowania jak była tak jest stała, kłamliwie “dostatecznie bezpieczna”). Wspominał o tym np. Snowden, jak podziękował za pracę dla “facetów w czerni”.

PRZECIWDZIAŁANIE: 1) Nie używać podejrzanych wersji TrueCrypt (można użyć starszej w miarę stabilnej). 2) Raczej w ogóle dać sobie spokój z “TrueCrypt” i przejść chwilowo na rozwiązania komercyjne, także bezpłatne, zagnieżdżone. 3) Nie używać w ogóle rozwiązań komercyjnych, także bezpłatnych wbudowanych w inne aplikacje, systemy operacyjne, wszelkich standardowych – nawet otwarte projekty są (a zwłaszcza dotyczące szyfrowania) zinfiltrowane przez specjalnych agentów NSA, którzy dołączają specjalny “firmowy” kod nawet do rozwiązań otwartych, nie zawsze każda kolejna wersja jest dokładnie sprawdzana przez ludzi znających się na rzeczy ze środowiska, a parę “niechcianych” bugów wystarcza, żeby przejmować dane wszelkich “wrogów” kożystających z Internetu. Potem bugi się łata, ale przecież za chwilę powstaje kolejna wersja. – Stosować za to rozwiązania niszowe. 4) Najlepiej napisać swój własny prosty kod, który zapewni szyfrowanie danych i potrzebne narzędzia kryptograficzne. Najlepiej posłużyć się bardzo silnym szyfrowaniem za pomocą algorytmów krzywych eliptycznych, można też dodać jeszcze silniejsze zewnętrzne opakowanie w postaci klasycznych metod szyfrowania, również w napisanym przez siebie oprogramowaniu. W książkach do tego są gotowe algorytmy i kody na końcu (oczywiście jest parę zamierzonych bugów, żeby nie każdy cieć to sobie wziął, ale łatwo je usunąć, błędy kompromitujące algorym się tam nie zdarzają raczej, książki lub PDF-y;) powinny być pewniejsze niż zwykłe storny WWW). 5) Nie używać systemów z tylnymi furtkami typu Windows i Mac OS X, tylko Linux lub “nieskomercjalizowanych” (nie przejętych przez duże korporacje) linuxopodobnych (tak jak Putin zarządził we wszystkich urzędach, uczelniach i szkołach oraz instytucjach państwowych w Rosji przejść na Linux, ostatnio upominał też, że “CIA” szpieguje Internet). W przypadku komórek sytuacja jest opłakana, nawet w przypadku systemów klasy “BlackBerry”, ale przecież np. polski rząd i tak nie wie co robi, zwłaszcza, że jest zinfiltrowany jak szfajcarski ser od ’89…

Gdyby z Blackberry sytuacja była opłakana to by go nie próbowano zniszczyć (co zresztą im w jakimś stopniu się udaje). Czy jest całkiem bezpieczny – nie, ALE odkodowywanie dużej ilości rozmów głosowych/komunikatora przerasta ich możliwości. Dlatego nie chcą aby było tego mnóstwo.

Nawet w popularnych systemach jak złożymy do kupy kilka zabezpieczeń zaczynają robić bokami np vpn, tor i szyfrowanie całych dysków. Wtedy nie pomoże im nawet system w systemie jaki jest w win10. Ala specjalny chip w klawiaturze już tak.

E-tam!

Niesamowite!

NieChodziTylko o to, że możne korporacje tego świata, jak “Microsoft”, chcą być jedynymi słusznymi dostarczaczami szyfrowania. Poza przejmowaniem rynku chodzi o przejęcie kontroli nad sposobem i siłą szyfrowania, tak żeby NSA (->Wikipedia) nie miało problemów ze stosunkowo szybkim odszyfowywaniem komunikacji internetowej i przechwyconych plików z komputerów. W tym celu między innymi stosuje się ogólnoświatowe standardy szyfrowania o zaniżonym bezpieczeństwie i sile szyfrowania (moc obliczeniowa komputerów idzie naprzód a siła szyfrowania jak była tak jest stała, kłamliwie “dostatecznie bezpieczna”). Wspominał o tym np. Snowden, jak podziękował za pracę dla “facetów w czerni”.

PRZECIWDZIAŁANIE: 1) Nie używać podejrzanych wersji TrueCrypt (można użyć starszej w miarę stabilnej). 2) Raczej w ogóle dać sobie spokój z “TrueCrypt” i przejść chwilowo na rozwiązania komercyjne, także bezpłatne, zagnieżdżone. 3) Nie używać w ogóle rozwiązań komercyjnych, także bezpłatnych wbudowanych w inne aplikacje, systemy operacyjne, wszelkich standardowych – nawet otwarte projekty są (a zwłaszcza dotyczące szyfrowania) zinfiltrowane przez specjalnych agentów NSA, którzy dołączają specjalny “firmowy” kod nawet do rozwiązań otwartych, nie zawsze każda kolejna wersja jest dokładnie sprawdzana przez ludzi znających się na rzeczy ze środowiska, a parę “niechcianych” bugów wystarcza, żeby przejmować dane wszelkich “wrogów” kożystających z Internetu. Potem bugi się łata, ale przecież za chwilę powstaje kolejna wersja. – Stosować za to rozwiązania niszowe. 4) Najlepiej napisać swój własny prosty kod, który zapewni szyfrowanie danych i potrzebne narzędzia kryptograficzne. Najlepiej posłużyć się bardzo silnym szyfrowaniem za pomocą algorytmów krzywych eliptycznych, można też dodać jeszcze silniejsze zewnętrzne opakowanie w postaci klasycznych metod szyfrowania, również w napisanym przez siebie oprogramowaniu. W książkach do tego są gotowe algorytmy i kody na końcu (oczywiście jest parę zamierzonych bugów, żeby nie każdy cieć to sobie wziął, ale łatwo je usunąć, błędy kompromitujące algorym się tam nie zdarzają raczej, książki lub PDF-y;) powinny być pewniejsze niż zwykłe storny WWW). 5) Nie używać systemów z tylnymi furtkami typu Windows i Mac OS X, tylko Linux lub “nieskomercjalizowanych” (nie przejętych przez duże korporacje) linuxopodobnych (tak jak Putin zarządził we wszystkich urzędach, uczelniach i szkołach oraz instytucjach państwowych w Rosji przejść na Linux, ostatnio upominał też, że “CIA” szpieguje Internet). W przypadku komórek sytuacja jest opłakana, nawet w przypadku systemów klasy “BlackBerry”, ale przecież np. polski rząd i tak nie wie co robi, zwłaszcza, że jest zinfiltrowany jak szfajcarskiSerOd’89.

I co to da jeśli w klawiaturze, routerze umieścimy specjalny chip? Co to da jeśli w zasilaczu, monitorze, TV, czajniku, lodówce, NIEWYMIENIALNEJ baterii dowolnego telefonu, zegarku damy podsłuch? itp itd

Chciałbym się przenieść na normalną planetę.

Na tej nowej stronie sourceforge’a jest dostępne źródło tej nowej wersji 7.2 (http://sourceforge.net/projects/truecrypt/files/TrueCrypt/Other/) – mozna by się pokusić o analizę względem poprzednich źródeł oraz pod kątem binarki udostępnionej.