Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

FBI publikuje ostrzeżenie o przełamywaniu mechanizmów 2FA przez cyberprzestępców

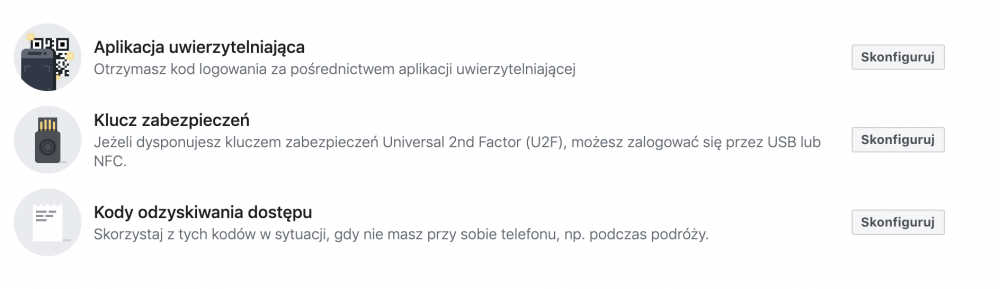

Najpierw dobra informacja, jeśli nie używasz 2FA, nikt nie może więc przełamać tego mechanizmu ;-)) To oczywiście żart, bo korzystanie z dwu-czy wieloczynnikowego uwierzytelnienia jest zdecydowanie zalecane. Najczęstszym przykładem tego typu zabezpieczenia jest znana wszystkim z banków konieczność wprowadzenia dodatkowego kodu (najczęściej przesyłanego SMS-em) przy autoryzacji przelewów (jak więc widać dodatkowy “czynnik” może być wymagany podczas logowania ale również podczas realizacji pewnych rodzajów operacji). Inny przykład to choćby zabezpieczenie swojego konta na Facebooku – do logowania wymagany jest wtedy login/hasło ale również dodatkowy kod (generowany np. aplikacją mobilną czy wysłany SMS-em):

FBI tymczasem wydało ostrzeżenie o rozmaitych metodach przełamywania 2FA (czy ogólnie MFA) przez atakujących. Pierwszy przykład jest zdecydowanie ciekawy, zacytujmy więc spory fragment:

In 2019 a US banking institution was targeted by a cyber attacker who was able to take advantage of a flaw in the bank’s website to circumvent the two-factor authentication implemented to protect accounts. The cyber attacker logged in with stolen victim credentials and, when reaching the secondary page where the customer would normally need to enter a PIN and answer a security question, the attacker entered a manipulated string into the Web URL setting the computer as one recognized on the account. This allowed him to bypass the PIN and security question pages and initiate wire transfers from the victims’ accounts.

Wygląda to na atak bezpośrednio na bankowość elektroniczną – niby wysłanie przelewu wymaga dodatkowego kodu (czy podania dodatkowych informacji), ale przez pewną manipulację parametrami w URLu można było wykonać przelew bez spełnienia tego warunku.

Coraz popularniejszy jest również atak klasy SIM-Swap, opisywany też niedawno na sekuraku:

Over the course of 2018 and 2019, the FBI’s Internet Crime Complaint Center and FBI victim complaints observed the above attack—SIM swapping—as a common tactic from cyber criminals seeking to circumvent two-factor authentication.

Literatury dotyczącej tematu omijania 2FA/MFA nie brakuje…

Co zaleca FBI? Edukację ludzi w temacie ataków (właśnie to robimy) oraz rozważenie wykorzystania innych “dodatkowych” czynników uwierzytelniających niż SMS-y:

Consider using additional or more complex forms of multi-factor authentication for users and administrators such as biometrics or behavioral authentication methods, though this may add inconvenience to these users.

–ms

Tu raczej w oryginale widzę podatność w tym, że zmanipulowano request po zalogowaniu tak, że system bankowy przyjął że połączenie nastąpiło z zaufanego urządzenia.

Niektóre banki po zalogowaniu autoryzują urządzenie (albo raczej przeglądarkę) i przy kolejnym logowaniu nie trzeba potwierdzać tożsamości dodatkowymi sposobami (pinem, mailem czy smsem).

Nie ma niestety szczegółów, ale jest mowa o URL-u. A w URLu raczej nie przesyła się User-Agenta.

PS obadaj też realną podatność w banku, gdzie można było zrobić przelew z dowolnego konta + autoryzować taką transakcję *własnym* smsem: https://thehackernews.com/2016/05/indian-bank-hacking.html

No ale redakcji to nie jest atak na 3DS tylko dziura w apce banku ;)

No ewentualnie logika odpowiedzialna za 3DS jest skonstruowana tak, że nie jest on zwsze wymagany. Cóż tak to juz jest, ale trudno tu mówić o ataku na 3DS ścisle.

Jest to ominięcie 2FA? Jest. Tak samo atak SIM-Swap to w zasadzie nie jest atak na 2FA ani na użytkownika bankowości elektronicznej, tylko na pracownika telecomu :P Ew. sam telecom :P

Jak chcesz taki już super techniczny atak na 2FA to obadaj to: https://sekurak.pl/rozbil-w-drobny-pyl-kilkanascie-serwerow-vpn-twittera-ominiete-dwuczynnikowe-uwierzytelnienie-hasla-w-plaintext-i-dostep-na-root/

Jest tu fragment o ominięciu 2FA przy logowaniu się VPN-em do infry Twittera.

Kingu raczej nie chodziło o User-Agent, tylko o taki mechanism identyfikujący przeglądarkę na podstawie wielu parametrów i pamiętający ją później. i faktycznie, bardzo zdolny programista mógłby wpaść na taki genialny pomysł, żeby tę informację trzymać w parametrze HTTP (objętnie nawet czy GET czy POST).

Kingu ma rację – tu po prostu chodzi o kiepskie przesyłanie parametru przez zmienną w URL. Nie ma nigdzie mowy o User-Agent.

A tak wogóle to trudno to nazwać przełamaniem mechanizmów 2FA a raczej kiepskimi praktykami programistycznymi, pozwalającymi na ominięcie zaimplementowanych mechanizmów 2FA.

w przypadku SIM-swap to już przełamanie (nie ominięcie) bo włamujący się musi mimo wszystko użyć 2FA żeby się zalogować.