Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

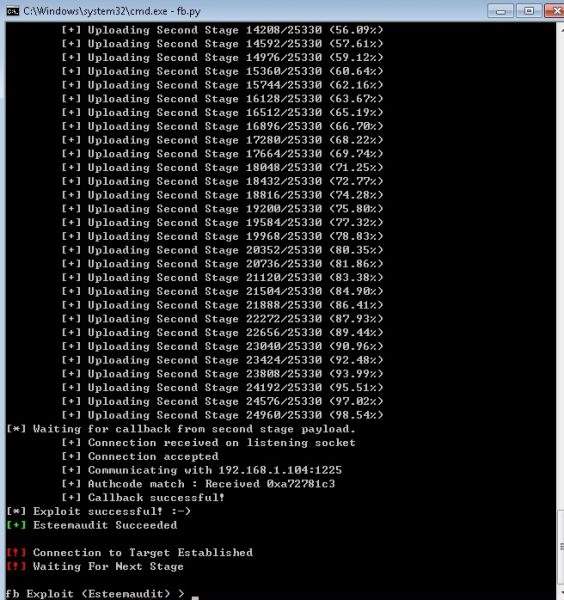

EsteemAudit – exploit na windowsowy RDP

Kolejny exploit z arsenału NSA, który nie doczeka się prawdopodobnie oficjalnej łatki Microsoftu na starszych systemach (Windows XP / Windows 2003 Server).

Tym razem można wykonać kod w OS bez uwierzytelnienia za pomocą Remote Desktop. Na shodanie spokojnie można obecnie znaleźć ~30 000 systemów z publicznie dostępnym portem 3389 i systemem operacyjnym bez patcha.

Fragment wyniku działania exploita

–ms

Robi się coraz ciekawiej.. Należy jeszcze pamiętać o innych ‘perełkach’ o których nawet nie wiemy. Fakt, iż wystawianie RDP czy SMB publicznie to proszenie się o kłopoty, lecz ja czekam aż któregoś dnia przeczytam newsa o tytule “Arsenał NSA – exploit Cisco SSL VPN” czy też “Każdy NAT podatny na xxx”.

Jak żyć, jak żyć?

Czy Windows 7 też są na to podatne ?

Chodzi mi o nieaktualizowane systemu ?

tak, są podatne. nie musisz jednak włączać windows update. skorzystaj z narzędzia WSUS Offline Update – jest to skrypt ktory sam zbuduje i pobierze paczki z brakującymi aktualizacjami i w prosty sposob je zainstalujesz.

Rozwiazanie uzywane w firmach, znacznie szybsze i działające w 100% (w przeciwienstwie do win update)

@as pierwsze słyszę, WSUS Offline to chyba używane jest w firmach gdzie nikt nigdy nie słyszał o AD i WSUS. Nawet w małych lokalnych urzędach implementowałem WSUS’a aby administrator miał kontrolę nad tym jakie patche są instalowane oraz raporty na jakim kompie danego patcha brakuje bez potrzeby latania od biurka do biurka :)

pomysł na atrykuł w stylu PORADY: “Jak korzystać z EXPLOITÓW NSA”. Pobranie, Konfiguracja, Użycie – do np podanego powyżej przykładu w środowisku wirtualnym

są już oficjalne łaty na Windows 2003/XP na niezałatane wcześniej podatności czyli m.in na EsteemAudit: https://technet.microsoft.com/en-us/library/security/4025685.aspx