Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Cisco potwierdza wyciek danych użytkowników – winny vishing. Znów zaatakowano Salesforce?

Producenci sprzętu sieciowego trafiają na łamy sekuraka stosunkowo często. Tym razem jednak nie informujemy o nowej podatności, a o wycieku informacji ze strony cisco.com. W przytoczonej publikacji prasowej, firma informuje o tym, że atakujący przy pomocy vishingu uzyskał dostęp do zewnętrznego systemu CRM (Customer Relationship Management).

W wyniku analizy przeprowadzonej przez Cisco określono, że łupem nieujętego przestępcy padły podstawowe informacje o użytkownikach takie jak ich loginy, adresy email i fizyczne adresy, identyfikatory klienta oraz numery telefonów. Firma “uspokaja”, że nie doszło do wycieku innych, bardziej poufnych danych jak chociażby hasła.

Na ten moment w sieci pojawiają się spekulacje dotyczące możliwych scenariuszy ataku. BleepingComputer wskazuje na podejrzenie grupy ShinyHunters, której przypisuje się niedawne ataki na wiele firm takich jak Adidas, Alianz Life czy Chanel. Firmy te łączy jedna cecha – wykorzystują chmurowy CRM od Salesforce. O szczegółach działania tej grupy pisze na blogu zespół Google Threat Intelligence. Jak się okazuje, 05.08.2025 CRM firmy Google również został zaatakowany.

Update (August 5): In June, one of Google’s corporate Salesforce instances was impacted by similar UNC6040 activity described in this post. Google responded to the activity, performed an impact analysis and began mitigations. The instance was used to store contact information and related notes for small and medium businesses. Analysis revealed that data was retrieved by the threat actor during a small window of time before the access was cut off. The data retrieved by the threat actor was confined to basic and largely publicly available business information, such as business names and contact details.

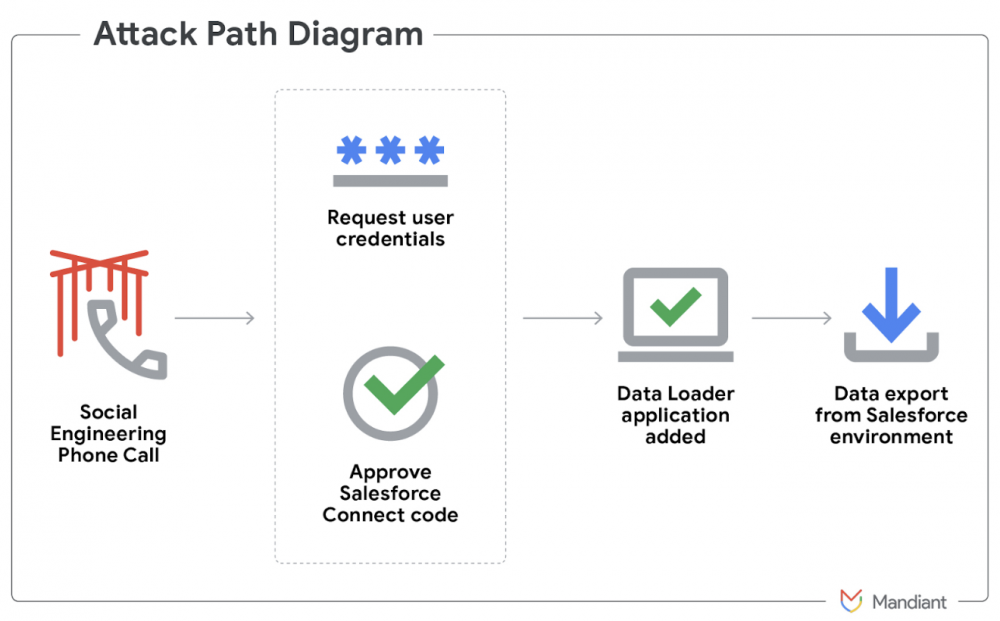

ShinyHunters, jak określają siebie przestępcy (chociaż może być to zabieg mający na celu zwiększenie wiarygodności lub po prostu współpraca między cyberzbójami), to grupa trudniąca się szantażem. Jest śledzona przez analityków firmy Google jako UNC6040 (a więc nie ma pewności, czy UNC6040 to ShinyHunters, jednak prawdopodobnie są to byty ze sobą powiązane). Ich taktyki nie są zbyt skomplikowane – wykorzystują socjotechnikę (a konkretnie vishing) aby skłonić ofiary do autoryzacji aplikacji, która udaje Salesforce Data Loader (oprogramowanie pozwalające na import/eksport danych z chmurowego systemu dostawcy). Jeśli uda się nakłonić ofiarę do autoryzacji aplikacji, wówczas przestępcy otrzymują dostęp do danych przechowywanych w CRM. Po pewnym czasie, po pobraniu danych przez napastników, następują groźby upublicznienia/sprzedaży danych.

Niezależnie, czy za atakiem na Cisco stoją ShinyHunters (sami lub we współpracy z UNC6040) i czy zaatakowanym systemem był Salesforce (to akurat nie ma znaczenia, w przypadku tych zabiegów socjotechnicznych), z ostatnich kampanii wykradających dane z CRMów, można wyciągnąć następujące wnioski: prawa użytkowników i narzędzi powinny być nadawane zgodnie z zasadą “najmniejszego potrzebnego uprawnienia” (ang. Principle of Least Privilege), przyznawanie dostępu do API (np. zewnętrznym narzędziom) powinno następować dopiero po dogłębnej analizie problematyki i związanych z tym ryzyk. W roku 2025 wszystkie dostępy powinny być dodatkowo zabezpieczone przez sprawdzoną metodę MFA, np. fizyczne tokeny (pytanie czy MFA mogło zapobiec tym problemom? Na działania pracownika, który został przekonany, że rozmawia z zespołem dostawcy usługi raczej nie pomoże. Jednak dwuetapowe uwierzytelnianie np. oparte na standardzie FIDO2, które chroni nie tylko proces logowania ale i kluczowe zmiany na koncie – może w niektórych przypadkach skutecznie podnieść poprzeczkę atakującym lub utrudnić pracownikom wyjście ponad swoje kompetencje). Na koniec, tak zabezpieczone środowisko powinno być odpowiednio monitorowane, a wszelkie podejrzane akcje jak np. autoryzacja niezatwierdzonych (przez organizację) narzędzi powinna wzbudzać nieufność.

Sam Salesforce dostarcza informacji o tym, jak chronić się przed atakami grupy UNC6040. Na szczęście na samym początku łańcucha znajduje się człowiek – a jeśli będzie on odpowiednio wyszkolony i doświadczony, to rośnie szansa, że atakujący będą musieli szukać prostszych celów :)

~Black Hat Logan

“Na szczęście na samym początku łańcucha znajduje się człowiek”

Szczęście w nieszczęściu 8)