Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Cisco ASA – wykonanie kodu bez uwierzytelnienia (przez SSL-VPN)

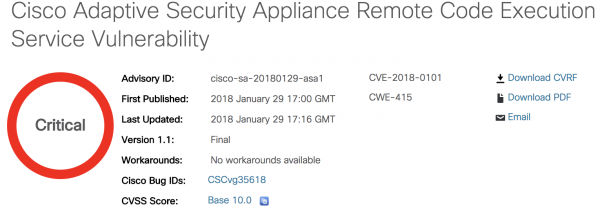

Cisco właśnie wypuściło łatę na podatność CVE-2018-0101:

A vulnerability in the Secure Sockets Layer (SSL) VPN functionality of the Cisco Adaptive Security Appliance (ASA) Software could allow an unauthenticated, remote attacker to cause a reload of the affected system or to remotely execute code.

Jak widzicie wyżej – luka otrzymała maksymalną dziesiątkę jeśli chodzi o ryzyko i słusznie: całość występuje w module obsługującym SSL-VPN (webvpn) i wystarczy wysłać odpowiednie XML-e do panelu webowego (pełnych szczegółów na razie nie ma). Zazwyczaj też interfejs do SSL-VPN udostępniany jest bez uwierzytelnienia do Internetu…

Wygląda na to, że podatne są wszystkie wersje ASA: stare (<9.1) i nowe – aż do linii 9.9.

Warto też wspomnieć, że jedna z ostatnich dużych podatności a urządzeniu ASA też była w obsłudze VPN-a (wtedy był to IPsec i protokół IKE) – umożliwiała nieuwierzytelnione otrzymanie roota na urządzeniu.

–ms

Warto wspomniec, ze patche okazaly sie nie pokrywac wszystkich wektorow atakow. Cisco wypuscilo dodatkowa serie patchy. „Updated:

2018 February 5 20:07 GMT”