Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ciekawa sztuczka w arsenale osób szukających podatności w IoT

Jeśli ktoś z Was ma urządzenie IoT (choćby domowy router) pewnie przynajmniej raz w życiu widział ekran konfiguracji adresów IP sieci lokalnej / maski czy gatewaya. Od strony technicznej bardzo często panel administracyjny urządzenia kopiuje dane wpisane przez użytkownika w panelu webowym do pliku odpowiadającego za konfigurację stosownego interfejsu sieciowego. Jak z konfiguracji interfejsu sieciowego można uzyskać wykonanie kodu w OS (najczęściej jako root)?. Jeden z przykładów zaprezentowali niedawno koledzy z NCC:

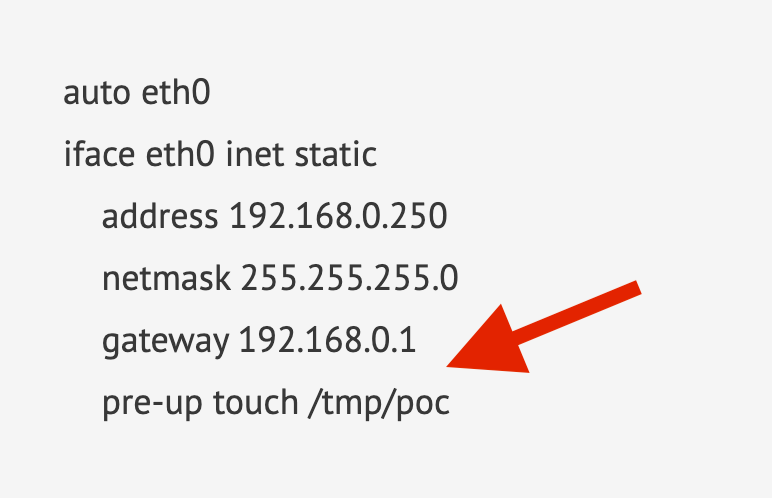

wstrzyknięcie znaku końca linii za gatewayem

Zobaczmy, że gateway został tutaj ustawiony na 192.168.0.1\npre-up touch / tmp/poc (można zamiast \n próbować innych wariantów – np. %0a). Dodatkowo, zamiast tworzenia pliku można spróbować czegoś potwierdzającego na 100% występowanie podatności: np. ping -c1 ip_naszeg_laptopa (w połączeniu z post-up).

Dla pewności, polecenie wyszczególnione w dyrektywie pre-up, odpala się zaraz przed podniesieniem interfejsu:

pre-up command: Run command before bringing the interface up.

Do takich testów wystarczy czasem zwykła przeglądarka, czasem przydaje się też darmowy Burp Suite.

–ms

Jak ping to raczej post-up :)

racja, zaktualizowane :)