Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Ministerstwo Cyfryzacji opublikowało właśnie dokument:

„Strategia Cyberbezpieczeństwa Rzeczypospolitej Polskiej na lata 2017 – 2022“.

Rzeczywiście w dokumencie jest mowa o bug bounty – ale o tym za moment.

Niedługo uczestniczę w panelu dyskusyjnym – m.in. z minister cyfryzacji Anną Streżyńską – jeśli podrzucicie ciekawe pomysły / rozwiązania czy ogólnie komentarze do Strategii Cyberbezpieczeństwa – postaram się je dalej podpromować dalej.

Aby Was zachęcić do dyskusji – kilka moich uwag dotyczących ww. dokumentu w formie komentarzy do wybranych jego fragmentów.

Zaczynamy:

Testowanie zabezpieczeń wymaga posiadania specjalistycznych narzędzi. Niezbędne jest podjęcie prac legislacyjnych, które na nowo uregulują ten obszar. Należy również rozpatrzeć możliwość prawnego uregulowania tzw. bug-bounty.

Bug bounty działa od jakiegoś czasu w wybranych obszarach administracji publicznej w USA. Może doczekamy się i polskiego bug bounty? Mądry program tego typu to zapewne stosunkowo tania metoda na znaczne zwiększenie realnego bezpieczeństwa infrastruktury IT.

Pewnie najprościej można zrobić ograniczony pilotaż takiego programu (wybrać kilka określonych systemów, jasno określić reguły gry) i na tej podstawie wysunąć dalsze wnioski.

W miarę proste do zrobienia, z wymiernym efektem.

Idźmy dalej. Jeden z celów wskazanych w Strategii jest:

Uzyskanie zdolności do prowadzenia pełnego spektrum działań militarnych w cyberprzestrzeni

Brzmi to ciekawie, prawda? Szczególnie w kontekście oficjalnego podejścia NATO do sprawy. Pomysł na to jest taki:

Umiejętności personelu prowadzącego działania militarne w cyberprzestrzeni będą stale podnoszone w ramach szkoleń wewnętrznych, jak i wysoce specjalistycznych szkoleń zewnętrznych przygotowywanych na potrzeby resortu obrony narodowej (…) , resort obrony narodowej będzie dążyć do wytworzenia, bądź pozyskania nowatorskiego zestawu narzędzi, który podniesie ich skuteczność działania w tej domenie.

Czyli szkolenia oraz narzędzia. Jest to sensowne – operacje cyber nie wymagają posiadania wielkiej infrastruktury czy żelastwa (typu czołgi) – tu istotni są przede wszystkim ludzie o odpowiednich kompetencjach + relatywnie tanie (vs. operacje “w realu) narzędzia.

Wszystko zapewne rozbije się o konkrety, które może zabić proza naszej rzeczywistości – jeśli szkolenia i / lub narzędzia będą zamawiane w przetargu – zdecyduje zapewne najniższa cena (tak, tak, można wskazać inne kryteria, ale kto się na to zdecyduje?). Czyli rolę szkoleniowca przyjmie lekko podrasowany student ;) Jeśli z kolei nie będzie przetargu – zapewne tematem zajmą się zaprzyjaźnieni królika. Czytaj – znowu podrasowany student, tylko za dużą kasę.

W każdym razie to na pewno temat do solidnego przemyślenia.

Inny wskazany do dokumencie cel to:

6.5. Audyty i testy bezpieczeństwa

(…) Kolejnym środkiem oceny bezpieczeństwa są testy penetracyjne, które pozwalają na rzeczywistą ocenę odporności systemu na zagrożenia. Ich wyniki stanowią podstawę weryfikacji przyjętych założeń w zakresie ustanowionych zabezpieczeń.

Pomysł zapewne dobry, ale znowu uwaga – audyty bezpieczeństwa już obecnie muszą być realizowane w administracji publicznej w ramach KRI. Tylko, że jeśli ktoś nie realizuje takiego audytu to… nic się nie dzieje (brak formalnie zapisanych konsekwencji). Efekt – prawie nikt w administracji publicznej wewnętrznych audytów bezpieczeństwa IT zgodnych z KRI nie robi…

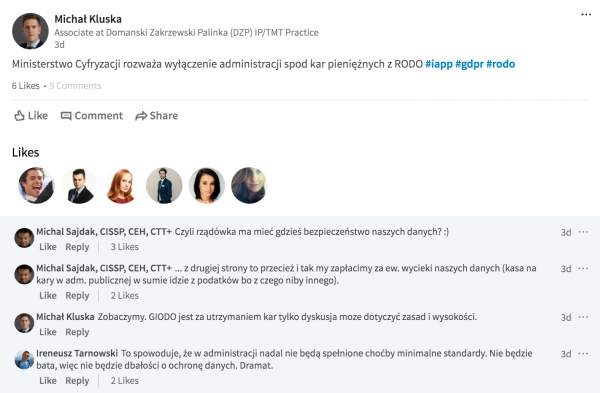

Inna ciekawostka – na LinkedIN prześledziłem ostatnio dyskusję, gdzie pojawiają się głosy żeby polską administrację publiczną wyłączyć z konieczności płacenia kar określonych w nowych wymogach dotyczących ochrony danych osobowych (GDPR). Czyli de facto zwolnienie z odpowiedzialności. Jak to się ma do pomysłu zwiększenia bezpieczeństwa IT w administracji publicznej?

Przejdźmy do innego wątku opisywanego w Strategii:

Celem podnoszenia kompetencji ośrodków naukowych w obszarze cyberbezpieczeństwa planowane jest powstanie Naukowego Klastra Cyberbezpieczeństwa (NKC). Będzie to platforma naukowa złożona z uczelni wyższych oraz ośrodków naukowo-badawczych specjalizujących się w technologiach cyberbezpieczeństwa.

Z moich doświadczeń wynika, że niestety większość uczelni nie posiada odpowiednio wysokich kompetencji w obszarze cybersec. Czy ktoś z Was uczestniczył w rozsądnych, pełnowymiarowych zajęciach na studiach z obszaru ITsec?

Najczęściej jest to ciekawa nazwa przedmiotu, na którym studenci szybko sprowadzani są do parteru przytłaczającą ilością wiedzy z kryptografii (czytaj matematyki). Czyli zajęcia z cybersec sprowadzają się w dużej mierze do zajęć z matematyki. Powód – uczelnie dysponują taką właśnie kadrą.

Dalej czytamy:

Uczelnie będą zachęcane do tego, aby rozwijane były specjalizacje interdyscyplinarne obejmujące między innymi zarządzanie bezpieczeństwem informacji, ochronę danych osobowych, ochronę własności intelektualnej w Internecie oraz zagadnienia związane z rozwojem nowych technologii i wyzwaniami, które są tego pochodnymi.

Pomysł dobry, tylko pytanie – jak? Idę o zakład że gdyby uruchomić dobre / praktyczne zajęcia z cybersec na uczelniach – miejsc zabrakło by po pierwszej godzinie zapisów. Problem w tym że takich zajęć nie ma (albo jest ich bardzo mało – dawajcie przykłady w komentarzach jeśli znacie coś naprawdę dobrego!)

W ramach szeroko rozumianej edukacji eksperckiej, aby skuteczniej przeciwdziałać rozwijającej się cyberprzestępczości, zostanie wzmocniony system szkoleń dla wszystkich pracowników podmiotów istotnych dla funkcjonowania bezpieczeństwa w cyberprzestrzeni oraz dla przedstawicieli organów ścigania i wymiaru sprawiedliwości.

Pomysł świetny, choć osobiście obserwuję w administracji publicznej cykl:

Oczywiście zdarzają się wyjątki od tej reguły i znam świetnych ludzi pracujących w administracji publicznej w obszarze ITsec. To jednak cały czas wyjątki.

W każdym razie powyższemu scenariuszowi ma zapobiec:

Rządowy program „Złota Setka”. Program będzie skierowany do specjalistów z obszaru IT i bezpieczeństwa teleinformatycznego, zatrudnionych w administracji publicznej, mający na celu utrzymywanie i promowanie najlepiej wykwalifikowanych specjalistów.

Brzmi intrygująco, poczekajmy na szczegóły.

I jeszcze na koniec:

Rząd Polski stawia sobie za cel inwestowanie w rozbudowę zasobów przemysłowych i technologicznych na potrzeby cyberbezpieczeństwa poprzez stwarzanie warunków dla rozwoju przedsiębiorstw, ośrodków naukowo-badawczych, jak i start-upów, których przedmiotem działalności jest tworzenie nowych rozwiązań, tym w obszarze cyberbezpieczeństwa. W ramach rozwoju kompetencji powstanie program Cyberpark Enigma dysponujący potencjałem pozwalającym konkurować na europejskim rynku specjalistycznych usług z zakresu teleinformatyki.

Jeśli cały dokument wydaje się przygotowany sensownie (choć wszystko rozbije się o szczegóły), to tutaj jestem wyjątkowym pesymistą. Polskim firmom nie trzeba pomagać za pomocą zbiurokratyzowanych maksymalnie cyberparków, które zazwyczaj promują nie tych z sensownymi pomysłami, a tych którzy przygotują najlepszą dokumentację… Czy widział ktoś super specjalistów od cybersec kochających biurokrację? :-)

Wątpię też, aby danie polskim przedsiębiorstwom oręża w postaci kolejnej iteracji zbiurokratyzowanej na maksa instytucji – nagle spowodowało, że staniemy się w awangardzie Europy jeśli chodzi o cybersec…

Na koniec, prośba do Was o komentarz / własne spostrzeżenia dotyczące Strategii.

–Michał Sajdak

coś mi się wydaje że to nie pierwsza strategia cyberczegoś tam w Polsce. Niestety, to wszystko fajnie wygląda na papierze, a jak przychodzi do szczegółów to już kicha. Bardzo sobie cienię Panią Streżyńską bo ma głowę na karku i kto jak nie ona ale ostatecznie i tak wszystko rozbije się na pieniądze i brak przebicia bo rządzący nie kumają o co chodzi w itsec. Mimo pesymistycznego nastawienia trzymam kciuki, szczególnie za wszystkich z itsec, którzy pracują w administracji.

Czy należy zatem rozumieć, w kontekście Art.1 ust. 8 Ustawy z dn. 24 lutego 2017 o zmianie ustawy Kodeks Karny oraz niektórych innych ustaw, oraz zawartym tam drastycznemu zaostrzeniu kar za pozyskiwanie narzędzi potrzebnych do szukania bugów, że Ministerstwo Cyfryzacji chce zachęcać obywateli do popełniania przestępstw?

Odpowiadam sobie samemu w celu sprostowania. W 2015 zdychałem w szpitalu i przeoczyłem, że Prezydent [wreszcie] ratyfikował Konwencję Rady Europy o cyberprzestępczości z 2001. Przetem przez lata była o to awantura i zmianę sytuacji uświadomił mi dopiero komentarz Sekuraka niżej.

Mimo wszystko byłbym jednak ostrożny dopóki nie zobacżę wyroków sądów, w których powołano się na Art. 6 ust. 2 w/w Konwencji. Sposób sformułowania tego ustępu wskazuje, że dotyczy on zobowiązania strony umowy (państwa) do wprowadzenia danego przepisu, a nie wyłączenia odpowiedzialności z KK.

To prawada u nas może być problemem “niestabilność” sądów.

Swoją drogą może będzie u nas za ~2 tygodnie tekst o tym (w sensie problemach prawnych vs ITsec) – przygotowany przez prawnika.

Były konsultacje i rok temu. I co? Nic…

Sporo tego do konsultowania – strategia, projekty, inicjatywy, wymogi GDPR… Nie jarałabym się ;)

Ogólnie rzeczywiście mało konkretów :( A nawet bardzo mało. No ale jak ktoś nie spróbuje coś zmienić, to … nigdy się nic nie zmieni ;-)

To co odtrąbiło MC, podziel przez 4 a potem jeszcze raz przez 4…

Wdrażam (jestem koordynatorem) dużego systemu ogólnopolskiego informatycznego – to droga krzyżowa! Bo w administracji wszytko jest złe.

Od razu mówię że zanim nastąpią konkretne działania, upłynie jeszcze rok lub dwa a potem też będzie ślamazarnie.

To kwestia mentalności ludzi pracujących na państwowych posadkach – nie mają poczucia odpowiedzialności, albo odpowiedzialność jest rozmyta, czyli de facto jej nie ma, więc nie przejmują się tym że coś pójdzie źle.

Więc Sekuraku, wrzuć na luz

Nic dodać, nic ująć, Big Dog. Jeszcze jakiś czas temu, byłam pełna entuzjazmu, niesiona rozmachem, otwartością i “nowym” podejściem MC. Gdy zaczęły się rozmowy, pierwsze projekty, codzienność… przez chwilę byłam przerażona podejściem “osób decyzyjnych”. Teraz jakoś do tego przywykłam, ale nie jest łatwo. Świetnie, Sekuraku że masz kontakt z MC i p. Minister A.S. Ale tym razem, odwróć role – tak jak Twoje treści prowadzą wiele osób na dobre tory, tak i my podpowiadamy, na co trzeba uważać.

My ogólnie wrzucamy na luz :) i dawno już wiemy że nie da się w dwa lata zmienić mentalności świata urzędniczego. Co jest jak dobrze zauważyłeś jednym z największych problemów.

Ale próbować chyba można. Albo stworzyć jakąś wyspę :) Na pewno czyta nas masa sensownych ludzi pracujących w Administracji Publicznej… z pomysłami i inicjatywą.

Ja twierdze, że da się zrobić. Wystarczy jasno i wyraźnie w umowie zapisać punkt mówiący o odpowiedzialności za błędy:D

Witam.

W administracji nie WSZYSTKO JEST ZŁE, tylko mentalność biurkowców (czyt. urzędników) jest ZŁA! Komputer jest jedynie zamianą długopisu i kartki na elektroniczną maszynę do pisania z opcją automatycznej korekty błędów ortograficznych. Co zabawniejsze, to pisemko i tak jest drukowane, a zatem koszt długopisu zamieniono na koszt komputera, koszt systemu operacyjnego, koszt aplikacji biurowej, koszt drukarki, koszt tonera NO I KOSZT prądu!! A to wszystko załatwiał jeden długopis! Nawet taki za 35 groszy! No ale cyfryzacja jest!! A na dokładkę modernizowana średnio co rok! Choć efekt końcowy to wciąż wydruk albo plik do wyświetlenia! A co do administracji, to taki K.P.A. doskonale reguluje i obieg dokumentacji i sposób doręczania… Tylko jeden jest problem! Biurkowiec nie chce zrozumieć, że on sam jest WYŁĄCZNIE elementem struktury urzędu, a nie podmiotem!! A skoro tak, to zgodnie z K.P.A. mamy informację o adresie na jaki doręczamy korespondencję do urzędu?! Mamy taką informację? No a jak wygląda rzeczywistość skrzecząca w urzędach?! Może zamiast pisania o cyber bezpieczeństwie, to szanowne MC zacznie realizować budowę tegoż bezpieczeństwa od wskazywania nadużyć w obszarach cyber na poziomie urzędów?! Tylko, że wtedy musiałoby zacząć to robić u siebie, a TO JUŻ NIE JEST POPULARNE!!

Na AGH, na wydziale iet rezyduje świetny prowadzący przedmioty związane z itsec, nawet były dotknięte tematyki snorta czy metasploita :). Widać ruch w kierunku rozwijania tematyki security wśród studentów- widać że powoli zaczynają powstawać koła naukowe w tej tematyce.

Nie będę upubliczniał nazwisk, w razie potrzeby kontaktu- mail :)

Od września na AGH, wydział IET ruszają studia podyplomowe z zakresu cyberbezpieczenstwa. Wszystkich chętnych gorąco zapraszam.

A coś więcej? Jakieś przedmioty / prowadzący?

No właśnie, trudno znaleźć coś na ten temat na stronach AGH. W ogóle w skali kraju chcesz ba jedyną “jaskółką” jest na razie oferta studiów (niestety nie podyplomowych) na WAT: http://strona.wcy.wat.edu.pl/images/stories/kw/oferta_dydaktyczna/kic.pdf

Niemniej tak jak pisałeś: najpierw “krypto” a dopiero potem cybersec …

Tak przypadkiem po dwóch latach znalazłem, patrząc, co ludzie o nas piszą. Mogę odpowiedzieć na priv, pisz śmiało. :)

Bug Bounty i pentesty są obecnie w Polsce nielegalne. Nie długa za posiadanie np. Kali Linuxa będzie się trafiało do więzienia. Radzę być z obecnie obowiązującym prawem na bieżąco.

§ 1. Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 1 lub 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające nieuprawniony dostęp do informacji przechowywanych w systemie informatycznym, systemie teleinformatycznym lub sieci teleinformatycznej, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Za handel bronią też chyba można pójść siedzieć. To wsadzamy wszystkich którzy sprzedają noże? :)

Proponuje też kuknąć na opublikowaną w 2015 roku w dzienniku ustaw “Konwencję Rady Europy o cyberprzestępczości”:

http://dziennikustaw.gov.pl/du/2015/728

Art 6. ust. 2.:

Niniejszego artykułu nie należy interpretować jako mającego na celu pociągnięcie do odpowiedzialności karnej w przypadku, kiedy produkcja, sprzedaż, pozyskiwanie z zamiarem wykorzystania, importowanie, dystrybucja lub inne udostępnianie lub posiadanie, o którym mowa w ustępie 1 niniejszego artykułu, nie jest dokonywane w celu popełnienia przestępstwa określonego zgodnie z artykułami 2-5 niniejszej konwencji, jak w przypadku dozwolonego testowania lub ochrony systemu informatycznego.

Patrzenie w 2015 jest bezsensu. Jakimś cudem PiS ma gdzieś rozporządzenia UE. Jarosław Kaczyński jest wychowankiem Ehrlicha (celowo nie używam tytułu prof. dla tego pana), którego teorię o prymacie siły nad prawem, można krótko mówiąc opisać jednym zdaniem, że prawo nie powinno przeszkadzać partii w rządzeniu.

A co do handlu bronią jakimś cudem ani Niemcy, ani Czesi nie mają z tym problemu. Co ciekawe w Polsce, te same papiery na pozwolenie na broń złożone przez tego samego człowieka w dwóch województwach skutkują dwoma różnymi decyzjami. W jednym dostał, a w drugim mu odmówiono. Nie ma znaczenia co sobie popiszemy, bo w prowadzą co będą chcieli. Restrykcyjne prawo umożliwia łatwiejsze sterownia społeczeństwem. Dodatkowy bonus, to fakt, że można będzie bezkarnie zatrudniać w urzędach pociotków i znajomych królika na stanowiska IT, mimo, że obliczanie maski podsieci to dla nich czarna magia na pograniczu wytwarzania złota ze skrzeku żaby. Kolejnym bonusem będzie to, że za kłopoty nie będzie odpowiedzialny urzędnik od IT. Nie będzie też potrzeby inwestowania w drogie rozwiązanie sprzętowe i softwarowe, tym bardziej że Polska nie ma pieniędzy.

Jak wytrzezwiejesz to przeczytaj glupoty, ktore napisales – bedzie ci glupio

Michal – Konwencja konwencja a zycie sobie. Jest za duze ryzyko luznej interpretacji czy owe narzedzie zostalo tylko i wylacznie napisane do testow czy tez moze i do testow i do wlamow. Poleganie na luznej interpretacji sedziego, ktory moze nie byc SME w danym temacie jednak nie brzmi zbyt zachecajaco. A co do porownania z nozem – noz jak wyglada i do czego sluzyc moze kazdy wie, metsaploit juz nie koniecznie bo po pierwsze primo jest bardziej skomplikowany a po drugie (primo ;) ) nie kazdy sedzia widzial, slyszal i cyztal o tym :)

Sugeruję porównać jakość merytoryczną dokumentów tworzonych przez tę ekipę z materiałami, które już były gotowe, gdy pojawiono się z szumnymi zapowiedziami: https://mc.gov.pl/files/nask_rekomendacja.pdf

A przy okazji, pamiętacie zapowiedzi “ministra od cyberbezpieczeństwa”? A teraz zagadka – jeżeli ktoś wie, proszę mi napisać, która osoba rozumiejąca informatykę (a więc nie prawnik Anna S.) odpowiada w naszym państwie za bezpieczeństwo Polski w cyberprzestrzeni? Ktoś wie? Bo ja nie, a nie ustaję szukać odpowiedzi. Pozdrawiam, tjk.

Z moich doświadczeń wynika, że niestety większość uczelni nie posiada odpowiednio wysokich kompetencji w obszarze cybersec. Czy ktoś z Was uczestniczył w rozsądnych, pełnowymiarowych zajęciach na studiach z obszaru ITsec?

Tak jak pisałeś doktorant który pozyskał wiedzę z ITSec “zaraz” zostaje wchłonięty przez rynek.

Uczelnie to widzą, dlatego też szukają alternatyw. Przykładem tego jest Uniwersytet Ekonomiczny w Katowicach (tak uczelnia ekonomiczna ;-) ) który przy współpracy ISACA Katowice Chapter uruchamia projekt Sternik w ramach którego metodą “Boot camp” trzy kolejne roczniki 3-go roku mają “liznąć” ITSec w sposób umożliwiający im start ku drodze do “młodszego specjalisty”. Wykładowcy to tylko ludzie z rynku/praktycy, zajęcia w 80% w formie warsztatów – choć przyznam zajęć tylko 120 godzin. Mało ? A na której uczelni jest więcej ?

Uniwersytet Ekonomiczny we Wrocławiu wraz z IBM prowadzi roczne studia podyplomowe o nazwie “Cyber Security Management”. Zajęcia prowadzą głównie ludzie spoza uniwerku, np. Borys Łącki, Janusz Żmudziński, Piotr Wrzesiński, Artur Cieślik, matematycy/kryptografowie z Politechniki Wrocławskiej (Mirosław Kutyłowski, Marek Klonowski) i ludzie z IBM.

Zajęcia są bardzo ciekawe, czesne za całość to niecałe 6000 PLN – to bardzo tanio jak na tę branżę.

Muszę jednak zaznaczyć, że studia nie mają charakteru warsztatu,

więc część praktyczna cyberbezpieczeństwa pozostaje nieprzećwiczona, nie licząc 1-2 dni na proste pentesty z Arturem Cieślikiem.

[.mini moderacja.]

Albo kupić książki z Heliona do cyberbezpieczeństwa/pentestów i samemu trenować.

Studia kończą się napisaniem pracy dyplomowej i egzaminem dyplomowym. Absolwent oprócz dyplomu ukończenia studiów podyplomowych Uniwersytetu Ekonomicznego otrzymuje także certyfikat IBM.

———

Uniwersytet Śląski w Katowicach prowadzi roczne studia podyplomowe z ochrony informacji niejawnych. To co prawda nie jest dosłownie cyberbezpieczeństwo ale blisko. Dla kogoś pracującego lub zamierzającego pracować w resortach mundurowych to na pewno wartościowa propozycja.

Pomysł wygląda OK, i cybermanagement to zawsze coś. Choć wiesz, żeby być dobrym managerem najpierw trzeba posiedzieć w gumiakach w okopach i się nieco ubłocić. Wiesz o co mi chodzi, no nie? Czy we Wrocku jest szansa takiego ubłocenia się w cybersec?

[sekurak: naprawdę u nas puszczamy niemal wszystkie komentarze ;]

We Wrocku jest w IBM bardzo duży SOC, ale tam nie wejdziesz.

Wiem też że jest lokalna grupa bezpieczników spotykająca się co miesiąc. Wybieram się tam w marcu

BTW we Wrocławiu mieliśmy niedawno hacking party: https://sekurak.pl/sekurak-hacking-party-wroclaw-relacja-z-multikina/

Będziemy też po wakacjach – to w zasadzie pewne :)

bez głębszego czytania mój hint, chociaż pewnie znany od dawna

testy w państwowych powinny wymagać test z sieci wewnętrznej tak jakby atakujący już miał jakąś maszynę

można się zdziwić, że DoS jest tak łatwy gdy jesteś w środku a to czasami ważniejsze niż jakieś tajne dane…

> Z moich doświadczeń wynika, że niestety większość uczelni nie posiada odpowiednio wysokich kompetencji w obszarze cybersec.

Cześć Michał,

Dzięki za podzielenie się tym spostrzeżeniem. Nie wdając się w szczegóły, które są ważne (jak to z iloma oraz którymi uczelniami miałeś okazję zdobyć doświadczenie i co ważniejsze, kiedy to miało miejsce), chciałbym napisać, że zainicjuję i przeprowadzę (wraz z zespołem) badania tej kwestii w skali całego kraju. Wynikami podzielę się z Tobą, a Ty (jeśli zechcesz) z Czytelnikami Sekuraka.

Już teraz warto zwrócić uwagę na kilka kwestii – pisząc o Uczelni warto mieć na uwadze dosyć złożony organizm – i mając takowy na uwadze, moje spostrzeżenia wyglądają tak:

1. W kontekście ITSec spotykam się ze specjalistami z Centrum Komputerowego, rozmawiam z ludźmi z Centrum Informatycznego, prowadzę dialog z adminami II na Wydziałach, wreszcie, podpytuję ABI-ego/lokalnych ABI-ch np. o kwestie dotyczące zapisów w IZSI.

2. W kontekście projektów badawczych: jako naukowcy poruszamy się nie tylko w obszarze kryptografii (o której za chwilę) lecz także w innych obszarach, np. w steganografii czy politykach (czystego biurka/ekranu/wydruku). Mogę Cię zapewnić, że nie są to projekty studialne o charakterze przeglądowym. W moim zespole badawczym 6 z 16 projektów dotyczy ITSec: od kryptowirologii po biometrię behawioralną.

3. W kontekście dydaktyki: realizujemy programy kształcenia, które z natury rzeczy są przygotowane pod kształcenie absolwenta o konkretnym profilu (sylwetce). Osobiście widzę w starym systemie niemal wyłącznie wady, jednakże ten system obowiązuje. Jaki mam pomysł? Realizuję dydaktykę w czasie tych (kilku!) godzin dydaktycznych które mam w planie studiów oraz w czasie (licznych) godzin _bezkontaktowych_. Wiem o tym, że wykładowcy są różni, ale gdyby spojrzeć np. tutaj (http://twojprofesor.pl) to okazałoby się, że negatywna impresja może być nieco mniejsza. Stosując formułę PBL uzyskuję znakomite rezultaty i mam tu na myśli nie tylko moich Studentów. Przykładowo, kiedy 13 lat temu na pierwszy mój wykład z Bezpieczeństwa systemów komputerowych wchodziła Paula J., to cieszyłem się, że będzie miał miejsce obustronny rozwój :)

4. W kontekście aktywności dodatkowej: ludzie z uczelni się aktywizują również po wyjściu z uczelni. Adam Mizerski w komentarzu wcześniejszym wspomniał o swoim Chapterze, a ja nawiążę do Sekcji Bezpieczeństwa Informacji Polskiego Towarzystwa Informatycznego, której przewodniczy Janusz Żmudziński. Jako przykład aktywności tej sekcji może posłużyć pewne seminarium dotyczące analizy powłamaniowej (http://www.pti.org.pl/Aktualnosci/Archiwum-Aktualnosci/Archiwum-aktualnosci-2013/W-Parku-o-bezpieczenstwie-danych). Wystąpienia to jedno, a szansa poznania (w kuluarach) takich ludzi jak Adam Ziaja (http://rootkit.pl/), to drugie :)

> Czy ktoś z Was uczestniczył w rozsądnych, pełnowymiarowych zajęciach na studiach z obszaru ITsec?

Gdy ja studiowałem, to niestety nie miałem takich zajęć.

Jak jest teraz? Cóż, sprawdźmy!

> Najczęściej jest to ciekawa nazwa przedmiotu, na którym studenci szybko sprowadzani są do parteru przytłaczającą ilością wiedzy z kryptografii (czytaj matematyki).

Cóż, moi Studenci nie są sprowadzani do parteru ;) Pewnie, że są miejsca w Polsce, jak Wrocław, gdzie m.in. zespół prof. Mirosława Kutyłowskiego ma klarownie oznaczoną specjalizację (w kryptografii) i stawia BARDZO mocny akcent na ten obszar w ramach swojej działalności dydaktycznej i pewnie warto byłoby to zrównoważyć. Dodam, że w tym samym mieście (ale już na innej uczelni) zespół prof. Leszka Maciaszka realizuje studia podyplomowe o ciekawym programie, gdzie krypto nie jest wiodącym obszarem.

> Czyli zajęcia z cybersec sprowadzają się w dużej mierze do zajęć z matematyki. Powód – uczelnie dysponują taką właśnie kadrą.

Jako pracownik Instytutu Matematyki muszę zaznaczyć, że bliższe spotkania z matematyką są bardzo inspirujące :) Zgadza się, realizujemy nasze zajęcia wg posiadanych możliwości. I dodam, że identycznie jest w firmie, gdzie też dysponujemy pewną kadrą i też działamy wg wiedzy, doświadczeń, etc. naszych ludzi.

Rekapitulując, bardzo dziękuję za zaproszenie do dyskusji i cieszę się, że zainspirowałeś mnie do dodatkowego projektu badawczego.

Łączę serdeczne pozdrowienia!

No właśnie u prof. Maciaszka na UE robiłem studia podyplomowe CSM o których pisałem wyżej w komentarzu.

Bardzo fajne studia i fajni wykładowcy, nie żałuję ani jednej złotówki włożonej w te przedsięwzięcie.

Wiem że robią nowy nabór, być może także teraz na wiosnę.

Warto się skontaktować z Mają Leszczyńską z UE która jest odpowiedzialna za nabór na te studia.

Może i fajnie to brzmi, ale realizacja, jak już autor wspomniał z resztą, rozbije się o przetargi publiczne.

Szczerze? Mam wrażenie, że prawo przetargów publicznych to tak naprawdę obecnie największy problem, którego nikt nawet kijem nie chce ruszyć. ;)

No niby coś tam można z wolnej ręki – ale w ITsec jakoś nie widzę żeby to rozwiązywało problem. Wszyscy boją się wyjść przed szereg – i to IMO jest problem o jeszcze stopień wyżej…

Przykład z życia na działanie zamówień: mieliśmy /bezpieczniki/ pomysł na testy odporności serwerów poczty na ataki ukierunkowane (guess what it is). Dyrektor informatyki i zastępca ucieszeni. Ale… jak za to zapłacić? Jeśli puścimy przetarg, to to przejdzie przez ręce 6 czy 7 osób, i na bank któraś wygada, i się pomysł rypnie zanim się przetarg zakończy. A nie ma żadnej ścieżki pobocznej, nawet żeby Prezes Wszystkich Prezesów po cichu wyłożył jednoosobowo jakiegoś zaskórniaka z rezerwy. No to potraktować to nie jako usługa IT, ale jako szkolenie – jeszcze gorzej, bo to robią kadry, a nie dział zamówień, i zrobią cokolwiek a nie to co chcemy. No to rezygnujemy z testów, zróbmy same szkolenia nie odnoszące się do nas (gorsze, nie takie ciekawe) – no dobrze, to pomyślimy. I tak już trzy miesiące zleciało, a wczoraj mieliśmy, tak jak chyba wszyscy, kolejne ataki na serwery poczty…

Na WWSI jest parę przedmiotów z cyber i są dobrze prowadzone, przez dobrych prowadzących, ale co z tego jak 98% studentów mięknie na wstępie bo ich myślenie nie jest do tego przystosowane, bo jest tylko tłuczenie algorytmów, matematyki i teorii do tego na potrzeby zaliczenia kolejnych przedmiotów.

A napiszesz coś plz więcej – jak takie przedmioty wyglądają, jakie warsztaty, jakie obszary? 1 semestr, więcej?

Jak wiadomo 1, 2, 3, 4, 5 semestr trzeba przetrwać większość to klasyczny bełkot jak na każdej uczelni technicznej…matematyka, matematyka itd. ale im dalej tym mniej matematyki i tym ciekawiej. Na każdym semestrze znajdują się przedmioty ogólne obowiązkowe dla każdej specjalności, ale tym bardziej potrzebne dla przyszłych bezpieczników jak systemy operacyjne MS & Linux, zajęcia z Cisco dobrze poruszające tematykę pod CCNA R&S. Teraz już chyba nie ma, ale był i assembler (wbrew pozorom i walkom jakie toczyli studenci, jakże on jest potrzebny przy dekompilacji malware :D). Dla bezpieczników zajęcia specjalistyczne to m.in. dobrze przerabiany materiał z CCNA Sec. + zajęcia z pentestów, raportowania tego co się wykryje, zaleceń + przedmiot pod samą normę ISO 27001.

Jak się chce, to się wyciągnie z tego naprawdę dużo wiedzy, a jak ktoś chce tylko przejść dla papierka to też przejdzie jak wszędzie. Pytanie tylko czy warto iść na 3,5 roku dla “sztuki” czy coś z tego wynieść, oprócz przysłowiowych śrubek.

Można zauważyć, że uczelnia ma mocną kadrę pod sieci i bezpieczeństwo. Trzeba też pamiętać, że na uczelni pokażą czym warto się zająć, na co zwrócić uwagę, ale trzeba samemu poświęcić mnóstwo czasu na edukację – jak to mówią “try harder” ;)

Jak widać wydumane idee, pomysły i projekty, tylko jak każdy zauważył , wszystko rozbije się albo o politykę, która wogóle nie widzi problemu albo o prawo, które zabije każdą akcję niezgodną z prawem. Nie jestem super specjalistą i znawcą ale z dyskusji która się do tej pory odbyła można wyciągnąć bardzo dużo ciekawych pomysłów.

1. Przede wszystkim ktoś lub jakaś instytucja nie naciskana organem prawnym i politycznym powinna się zabrać za reorganizację polskich uczelni, pod względem jakości przekazywanej wiedzy, albo powinno się wymienić wykładających, na ludzi z biznesu (ponieważ oni mają już spore doświadczenie) albo zabrać się doedukowanie wykładowców, ponieważ czasami krew mnie zalewa jak wykładowca może przekazywać przestarzałą wiedzę (rozbija się pewnie o to że uczelni musi coś wcisnąć więc wciska jakiś zapychacz i to jeszcze obowiązkowy, który nie ma już racji bytu w dzisiejszym świecie). Wydaje mi się że są to w tej chwili zmarnowane publiczne pieniądze.

2. Drugą rzeczą jest chyba to że publiczne uczelnie nie są nastawione na edukację kogoś innego niż programisty, jeśli chodzi o IT. Bo trzeba zwrócić uwagę na to że w ITsec trzeba rozróżnić kogoś kto tworzy warstwę ITsec a kogoś kto używa warstwy ITsec do celów ofensywnych i defensywnych.

To tak w skrócie jeśli chodzi o wady uczelni publicznych, które lekko mówiąc moim zdanie powinny być mocno przemodelowane

Na łamach powyższej dyskusji pojawiło się kilka ciekawych tematów, moją uwagę przykuło jedno słowo użyte w wypowiedzi Sekuraka, a mianowicie słowo “wyspa” ja dodam do tego słowo “niezależny”. Ale do rzeczy co tutaj mam na myśli. Jak by nie patrzeć IT w Państwie Polskim powoli zmierza w dobrym kierunku, tylko wielką przeszkodą jest prawo, które naprawdę przeszkadza w działaniu a które czasami opiera się na treści która została utworzona w czasach gdy IT jeszcze raczkowało, ale do rzeczy:

1. Moim zdaniem w Polsce pod ścisłym nadzorem Państwa a przy współpracy Polskich firm oraz polskich uczelni powinien powstać jeden wielki inkubator (coś na wzór Silcon Valley), gdzie każdy kto ma pomysł i chęci może przyjść i go realizować.

2. Podkreśliłem pod nadzorem Państwa ponieważ wiele technologi które powstały w przeciągu ostatnich 30-40 lat poprostu wypłynęły z Polski, co jest jawnym wypływem kapitału i wartości intelektualnej, która pracuje na rzecz kogoś innego a Państwo musi teraz płacić za to wielkie pieniądze. Z drugiej strony sami twórcy też wychodzą z założenia że oni na samym pomyśle też chcieli by coś zarobić. Tak więc trzeba by było tutaj znaleźć jakieś optimum.

2. Dodałem słowo niezależny, ponieważ biorą pod uwagę prawo, które prawie zawsze hamują każdy pomysł i przede wszystkim pomysł, więc taka wyspa powinna być obudowana w warstwę prawniczą. Zawsze byłem zdania że każdy niech się zajmuje tym co potrafi najlepiej osoba techniczna wymyślaniem i tworzeniem osoba nietechniczna warstwą ochronna dla osoby technicznej.

3. Cała ta wyspa powinna mieć charakter otwartej, która buduje standardy i ma charakter non-profit, dlatego napisałem wcześniej, że pod nadzorem Państwa, Polskich firm i uczelni.

Może teraz w tej chwili się mylę ale Państwo posiadało zawsze, posiada i będzie posiadała (w szczególności teraz gdy jest bum na IT) wysokiej klasy specjalistów w tej dziedzinie, bijących na głowę resztę, a Państwo jak do tej pory zawsze zamiatało sprawę pod dywan i specjaliści uciekali tam gdzie zostaną im zapewnione lepsze warunki czyli poza państwo.

Przy okazji tego tematu, czasami się zastanawiam, że po ciemnej stronie ITsec jest dużo ludzi i to bardzo młodych ludzi, jeszcze nawet niepełnoletnich którzy się parają Hackingiem i Crackingiem, a prawo polskie tłamsi takich ludzi i jeszcze bardziej ściąga ich na ciemniejszą stronę, a można by było takim osobą pokazać lepszą stronę i przekuć ich zasoby intelektualne na lepszą stronę i mieć z tego dobry profit.

Pozdrawiam Wszystkich i liczę że mój pomysł neutralnego i niezależnego, ale w ramach Państwa przyczółku ujrzy kiedyś światło dzienne, ponieważ jeśli kiedyś chcemy osiągnąć świetność w warstwie IT, to trzeba zburzyć lub ochronić warstwę rozwojową przed głupotą i patrzeniem tylko i wyłącznie na pieniądze.

Dodam tutaj jeszcze od siebie, że takiej otwartej wyspy technologicznej jest wiele przykładów na świecie, chociażby Apple, niedawno stworzył taki kampus, Silicon Valley, lub inne, ale cały czas jest to wykorzystywane na korzyść biznesową, a nie Państwa.

Uważam że Polskie państwo powinno skończyć z naśladownictwem (jak historia wiele razy pokazała, adoptowane były wogóle niesprawdzone i w innych miejscach nieudane implementacje) i zacząć tworzyć własne idee, standardy i kreować postęp.

“prawie nikt w administracji publicznej wewnętrznych audytów bezpieczeństwa IT zgodnych z KRI nie robi…”

No właśnie – jak ma się audytor wewnętrzny czuć, jak czyta, że jest w gronie prawie nikogo.

Ale to norma – nie dostajemy żadnego wsparcia, żadnych kompleksowo i strategicznie ułożonych szkoleń, a w podziękowaniu za rzetelnie wykonane zadania słyszymy, że piszemy głupoty.

Ale nic to, jak rzekł Imć Wołodyjowski idąc się rozerwać pod Kamieńcem :-)

Michale – deadline na uwagi?

pozdr A.

Deadline – idealnie do końca poniedziałku. Ale oczywiście nie wyklucza to jakiś późniejszych wątków ;) Np. już widzę że dobrze byłoby założyć osobny wątek typu: “Czy miałeś/masz ciekawe zajęcia z ITsec? Opisz swoje wrażenia”.

Jeśli chodzi o tworzenie od początku nowych “bytów” publicznych zorientowanych na ITsec, to jestem sceptycznie nastawiony. Zwykle utworzenie czegoś takiego, to wpompowanie mnóstwa kasy na sztucznie wytworzone projekty (z czego 1/4-1/3 środków całkowitych i tak pochłania administracja). Klaster, złożony z istniejących instytucji i niezależnych/komercyjnych specjalistów może być niezłym pomysłem.

Wartym poprawienia jest art. 269b KK, który razem z pomysłem “konfiskaty rozszerzonej”, może znacząco uprzykrzyć życie pentesterom.

Co do edukacji i uczelni. Na studiach stacjonarnychPW WEiTI Informatyka jest 1 przedmiot związany z bezpieczeństwem i o dziwo nie ma przedawnionego materiału, a “nudna matematyka” związana z tematem krypto jest zakrojona do minimum. Przedmiot nie najgorszy.

Na studiach II st. tego kierunku jest (do wyboru) bardzo dobry przedmiot związany z ITsec (teraz to chyba nawet i 2; istnieją oddzielne przedmioty zorientowane TYLKO na krypto). Laby z Nessusem, Metasploitem, Nmapem, sslstrip (rozpoznanie sieci, podatnosci, wykorzystanie eksploitów, mitm) sniffing żywej sieci Wifi, łamanie WEPa, proste ataki na webappy. Wisienką jest pomysłowy projekt ze steganografii.

1. Nie powinno się organizować przetargów publicznych na narzędzia i usługi itsec do sektorów publicznych

Rozwiązaniem może być stworzenie specjalnego zespołu, najwyższej klasy specjalistów, do których będą należały decyzje. Nie możemy pozwalać na decydowanie jedynie kryterium ceny (takie są realia) przy wyborze tego typu rozwiązań.

2. Budowanie i rozwijanie własnych narzędzi na podstawie prac badawczych i pracy z zagrożeniami w realu. I znowu nabór speców nie publicznie! Za kast tego typowanie wybitnych jednostek.

3. Dofinansowanie już istniejących komórek walczących z cyberprzestępczością np. wydziały Policji by mogli używać najlepszych narzędzi. Możliwość zatrudniania zewnętrznych fachowców w roli konsultantów.

4. Edukacja, edukacja, edukacja, ale na tym to ja już się nie znam.

Jak nie będzie przetargów to znowu mogą być patologie :/ Idealnie żeby był ktoś realnie *odpowiedzialny* po stronie administracji publicznej za realizację takiego tematu.

Ten “wielki” plan to powrót do komunizmu. Co ma państwo do bezpeczeństwa IT? Postawią mi państwowy komputer w domu ze swoim systemem czy jaki pies. Ten cały plan to nowe stołki dla znajomych i jest daremny jak państwowa agencja kosmiczna.

Niech ich diabli wezmą za moją szkode na tych złodzieji w podatkach tyle szmalu idzie i zabijany jest innowacyjny prywatny sektor podatkami i przepisami – jak teraz pentesterzy. Jak rząd mówi to raz a po owocach ich poznacie jak mówi Pismo … A wam trochę logiki by się przydało nie tylko w programowaniu. No chyba że z was tylko klepacze kodu no to sorry.

To Pani Streżyńska ma coś do powiedzenie w kwestiach cyber-sec? Przecież od tego są panowie Błaszczak i Macierewicz wraz z podległymi zasobami urzędniczymi. Poważnie, niech Pani Ania najpierw dorwie się do ucha Prezesa bo inaczej to sobie może prezentacje w PP robić jak Morawiecki. Szkoda pani minister bo chyba jako jedyna w tym rządzie oraz pierwsza w ministerstwie cyfryzacji ma jako takie pojęcie o dziedzinie, za którą odpowiada. Niestety nie wiele znaczy w układance politycznej i nie ma co liczyć na realne efekty jej działań.

Na koniec – w adm. pub. jest więcej palących problemów w dziedzinie IT niż bug bounty. Zaryzykuję stwierdzenie, że nie będzie czego testować bo systemów informatycznych spod szyldu “państwo” mamy niewiele. Dominują silosy/wyspy tworzone przez jedyne słuszne korporacje wygrywające przetargi swoimi przepłaconymi rozwiązaniami a’la zrób mi dobrze.

> Efekt – prawie nikt w administracji publicznej wewnętrznych

> audytów bezpieczeństwa IT zgodnych z KRI nie robi…

Z tym to bym sie nie zgodzil – sporo JST robi audyty

“Sporo się robi” -> ale jak na to że niemal każda jednostka administracji publicznej powinna robić – to nic się nie robi :/

“Na koniec, prośba do Was o komentarz / własne spostrzeżenia dotyczące Strategii.”

No i udało Wam się mnie sprowokować.

“Celem podnoszenia kompetencji ośrodków naukowych w obszarze cyberbezpieczeństwa planowane jest powstanie Naukowego Klastra Cyberbezpieczeństwa (NKC). Będzie to platforma naukowa złożona z uczelni wyższych oraz ośrodków naukowo-badawczych specjalizujących się w technologiach cyberbezpieczeństwa.”

A teraz opowiem jak całkiem niedawno wyglądało odbieranie legitymacji na Politechnice Warszawskiej – studia zaoczne. Najpierw musiałem przyjść osobiście do gmachu głównego, żeby o nią poprosić. Następnie za jakiś czas dostałem informację, że moge ją odebrać w gmachu Mechatroniki (tam studiowałem). Przyszedłem i okazało się, że dane są złe, a żeby dostać dobrą legitymację musiałem znowu iść do gmachu głównego, żeby zgłosić, że jednak chcę legitymację z prawidłowymi danymi. Znowu czekanie, ale tym razem odebrałem na Wydziale Mechatroniki dobry dokument. Oczywiście studia zaoczne dla ludzi pracujących, ale brak przystępnych godzin.

Czemu o tym napisałem? Bo to wg mnie świetnie oddaje stan polskich uczelni i pokazuje realność tego całego planu. Jedna z najlepszych uczelni w Polsce, chwaląca się, że w rankingach tylko Uniwersytet Warszawski ją wyprzedza (https://www.pw.edu.pl/Uczelnia/PW-w-rankingach-i-konkursach/Rok-akademicki-2016-2017/Politechnika-Warszawska-w-Transparent-Ranking) nie potrafi zrobić systemu by student mógł się zalogować, wyklikać wniosek o legitymację/dokoment/whatever i zaznaczyć opcję czy chce odebrać na miejscu czy może chce by mu ją wysłać skoro sekretariat czynny do 16 a student pracuje. Wspomnienia z tych studiów nadają się raczej na materiał albo do kabaretu albo do wyjaśnień jak funkcjonował PRL niż na cokolwiek związanego z nauką. Mamy problem nawet z najprostszymi rzeczami i zwyczajnie nie widzę szans na sensowne centrum cyberbezpieczeństwa bez głębokich zmian na samych uczelniach. Nie ta mentalność i nie ten poziom. Być może są tam gdzieś nieliczni profesjonalni polscy naukowcy, ale muszą być w ogromnej mniejszości.

Ciekawe czy będzie więcej bug czy bounty ;)?