Tym razem mamy dla Was trzy ścieżki prezentacji – wszystkie nastawione na praktykę. Co ciekawe, wszystkie prezentacje będą premierowe :-) Prezentacje / ścieżki 1) Ścieżka: Main (tematy prowadzone przez weteranów, występujących u nas na różnych kanałach) * Wystąpią: Gynvael Coldwind / Michał Bentkowski / Grzesiek Tworek / Piotr Rzeszut /…

Czytaj dalej »

Przygotowaliśmy dla Was aktualizację materiału (uzupełnienie o wersję EN), który udostępniliśmy jakiś czas temu – tj. skondensowaną grafikę o wybranych, aktualnych scamach / oszustwach internetowych. Całość możesz pobrać: Grafikę możesz zupełnie bezpłatnie przesłać do znajomych / w firmie / wydrukować (też w firmie) i powiesić np. nad biurkiem :-) Jedyny…

Czytaj dalej »

W kampanii grupy Citrine Sleet wykorzystywane są podatności 0day. Chrome załatał CVE-2024-7971 parę dni temu. Microsoft błąd CVE-2024-38106 – dwa tygodnie temu. Obie podatności umożliwiają atakującemu na pełną infekcję Windowsa, zaledwie po wejściu na odpowiednio spreparowaną stronę. Są to podatności 0day, więc działają nawet na załatanym w pełni Windows/Chrome. Napastnicy…

Czytaj dalej »

Bellingcat udostępnił narzędzie online: Shadow Finder Tool (wymagane darmowe konto Google), w którym: W wyniku otrzymujemy obszar na mapie, w którym zdjęcie zostało wykonane: Jeśli posiadamy np. 2 lub więcej zdjęć tego samego miejsca (z różnych godzin) – to można jeszcze bardziej zawęzić obszar, w którym zdjęcie zostało wykonane (wspólny…

Czytaj dalej »

Tak przynajmniej twierdzą badacze, którzy w etyczny sposób zhackowali amerykański serwis FlyCASS[.]com Na początek – czym jest CASS? Cockpit Access Security System umożliwia dostęp do kabiny samolotu pilotom, którzy potrzebują skorzystać z „podwózki”. Po prostu wchodzą oni do kokpitu na „rezerwowe” / tylne miejsce i są jakby pasażerami. W jaki…

Czytaj dalej »

Tytułowa ciekawostka z raportu „o stanie bezpieczeństwa cyberprzestrzeni RP” opublikowanego przez ABW: W aplikacji WWW podlegającej ocenie bezpieczeństwa, w jednym z jej formularzy, istniała możliwość wgrywania plików przez użytkownika. Funkcjonalność weryfikacji rozszerzenia wgrywanych plików zaimplementowana była wyłącznie po stronie frontend-u , tj. przeglądarki. Przechwycenie pliku JavaScript odpowiedzialnego za ten mechanizm…

Czytaj dalej »

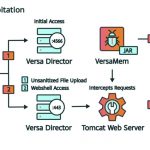

Niedawno wykryto kampanię hackerską celującą w amerykańskich dostawców sieci (zainfekowano w ten sposób minimum czterech ISP). W tym celu wykorzystano podatność w rozwiązaniu SD-WAN firmy Versa Networks. Podatność występuje w mechanizmie uploadu favicona w aplikacji webowej. Ale zamiast favicona można zuploadować webshella w Javie… Upload favicona wymaga jednak posiadania dostępu…

Czytaj dalej »

Jak czytamy w informacji prasowej opublikowanej przez departament sprawiedliwości USA – Jesse Kipf został skazany na 81 miesięcy więzienia. Na początek pozyskał on dane logowania jednego z lekarzy – do rejestru śmierci na Hawajach. W kolejnym kroku zalogował się do tego systemu, a następnie utworzył „zdarzenie śmierci”. Finalnie certyfikował to…

Czytaj dalej »

System, który był podatny, działa tak: Najpierw rodzina osadzonego wpłaca na jego specjalne konto pieniądze. Stąd można kupować przekąski czy inne drobiazgi (np. kosmetyki). Z tego konta następnie można transferować środki do drugiego systemu więziennego, a tam kupować filmy, gry czy muzykę. No więc exploit wyglądał tak. Cytat: Playing around…

Czytaj dalej »

Jak opisali badacze: 1. Endpoint /api/users był dostępny bez uwierzytelnienia – można było wylistować wszystkich użytkowników w systemie (w szczególności poznać ich flagi, np. czy user jest adminem – o czym za chwilę). 2. W API była możliwość zarejestrowania nowego (niskouprawnionego) użytkownika. 3. Niskouprawniony użytkownik miał możliwość edycji dowolnego użytkownika…

Czytaj dalej »

Nowy moduł/usługa nazywa się: 'Bezpiecznie w sieci’; część rodzajów oszustw (np. lewe / podejrzane strony internetowe) można zgłosić bezpośrednio w appce. Dla części rodzajów oszustw appka pokazuje sposób zgłoszenia oszustwa (np. wysłanie SMSa na nr 8080) Docelowo ma być też udostępniona baza wiedzy dotycząca bezpiecznych zachowań w sieci. PSJeśli nie…

Czytaj dalej »

Oto wspomniany w tytule SMS: Nazwa nadawcy została sprytnie ustawiona przez wysyłającego SMSy (w tym przypadku: Adwokatura; jako wysyłający SMSa można tu wpisać w zasadzie wszystko). Ten link na 99.999% :) nie infekuje telefonu. Dlaczego? Możliwe, ale raczej mało prawdopodobne w tym przypadku scenariusze: Kilka rad na koniec: ~ms

Czytaj dalej »

Tydzień temu wystartowaliśmy preorder drugiego tomu książki sekuraka. I w tydzień udało się sprzedać już 2300 egzemplarzy! :-) Możesz od razu przejść do działania i zamówić swój egzemplarz z rabatem -15%: Tutaj możesz pobrać przykładowe rozdziały z pierwszego tomu: OSINT – wprowadzenie / Testy penetracyjne. Spis treści drugiego tomu (650+…

Czytaj dalej »

Poniżej w skondensowany sposób zredagowana relacja syna, który przesłał do sekuraka garść detali o całej akcji-scamie (nota bene – sam schemat nie jest nowy – patrz np. tutaj historię pewnego pana, który stracił ~4mln złotych na fałszywej inwestycji) Zaczęło się od „reklamy na Onecie” z tytułem: „Dochód gwarantowany: co kryje…

Czytaj dalej »

Poniżej zrzut z telefonu ofiary. Zielony fragment to „prawdziwa” rozmowa. Czerwony fragment to już początek scamu: W miejscu oznaczonym „czerwoną ramką” włącza się scammer (dla Gosi wygląda to jakby pisała dalej Kamila) i serwuje ściemę, że niby nie może wypłacić pieniędzy i potrzebuje kodu blik… Gosia przekazuje kod i później…

Czytaj dalej »