Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Android: można przejąć telefon przez oglądnięcie zwykłego pliku png! Łatajcie!

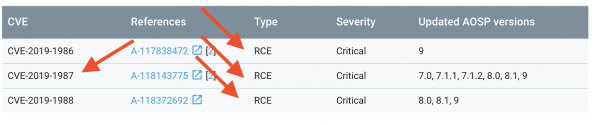

No dobra, nie taki zwykły ;) musi mieć w środku stosownego exploita. W każdym razie w lutowej paczce aktualizacji dla Androida, Google wskazał m.in. paczkę (a dokładniej trzy) podatności w subsystemie Framework, oznaczone jako Critical RCE (zdalne wykonanie kodu):

The most severe vulnerability in this section could enable a remote attacker using a specially crafted PNG file to execute arbitrary code within the context of a privileged process.

Android…

Jedna z tych podatności występowała w wersji 9 Androida, inna w całej serii wersji: 7.0, 7.1.1, 7.1.2, 8.0, 8.1, 9. Mowa jest też o plikach .jpeg, ale łatwość wykorzystania, ew. dodatkowe warunki zostawiamy mądrzejszym niż my głowom…

Zauważmy że sam Google pisze o wykonaniu kodu w kontekście uprzywilejowanego procesu (czyli mamy tu od razu pewien rodzaj eskalacji uprawnień) i pisze wprost że to zdalny atakujący może podstawić po prostu plik PNG…

Jakby komuś było mało to jest też kilka podatności klasy Critical/RCE w corze Androida, czyli SYSTEM:

The most severe vulnerability in this section could enable a remote attacker using a specially crafted transmission to execute arbitrary code within the context of a privileged process.

Miłego łatania (jeśli macie patche).

–ms

Jak żyć, skoro producent robi zlewkę i nie aktualizuje ?

Oneplus co miesiąc masz aktualizację lub sobie sam możesz zrobić bulid lub wgrać LineageOS nie tracąc gwarancji

Nie kupowac g*wno telefonow (Samsung).

W Sony, Pixelach, Nokii, Essentialu aktualizacje masz co miesiac bez laski przez dwa lata od premiery. W Pixelach chyba trzy lata.

jak można to załatać ?

Załatasz “za rok”, jeśli producent telefonu łaskawie wypuści poprawkę :P

No to zajebiście – nagle android jest jednym z najbardziej dziurawych systemow na telefony – fajna antyreklama …

Nie, Android/Google wypuszcza latki co miesiac, a co mniej wiecej rok wypuszcza kolejna wersje systemu. To producent twojego telefonu robi cie w ch*ja. Kup Sony, Nokie, Pixela to bedziesz mial latki co miesiac.

Ciekawe czy Lineage OS zapatchują?

gdzie można pobrać exploita?

Który z producentów udostępnia najszybciej poprawki bezpieczeństwa od momentu opublikowania konkretnych podatności w Android Security Bulletin?

Hm, Google? Poza Pixelami sytuacja dystrybucji Androida to dramat.

nokia – wypuszczaja co miesiac. W styczniu security update z grudnia, w lutym ze stycznia itp… miesiac od publikacji googlowych patchy i robia to sukcesywnie co miesiac dla wszystkich swoich telefonow

Piszcie exploita, ale nie zmęczcie się obchodzeniem randomizacji adresów pamięci i zabezpieczeniem obszarów pamięci przed wykonaniem kodu :)

Takich krytycznych błędów co miesiąc wychodzi co najmniej kilka, natomiast publicznych exploitów często jest brak, więc dopóki nie interesuje się Wami FBI, możecie spać spokojnie.

A da się to wykorzystać do roota? Bo bym nie pogardził łatwym rootem przy pomocy obejrzenia pliku PNG (a potem bym oczywiście załatał).

to jest do dyskusji – zauważ że sam Google napisał że RCE jest w kontekście ‘privileged proces’. Może to root, a może coś pomiędzy rootem, a kontem o zupełnie niskich uprawnieniach. Niech się mądrzejsi wypowiedzą…

AV-ki są wstanie to jakoś ogarnąc/ ochronić?

Co to za baza cve?

Czy plik png w artykule ma tego exploita?