Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Za nami Pwn2Own 2025. Ujawniono aż 73 ataki zero-day. Łączna pula nagród przekroczyła milion dolarów.

W redakcji doceniamy prawdziwą hakerską robotę, dlatego z uwagą śledzimy (a później analizujemy raporty zwane writeupami) zmagania podczas zawodów spod szyldu Pwn2Own organizowanych przez Zero Day Initiative. Tegoroczna edycja odbyła się między 21 a 24 października 2025 w Cork, w Irlandii. Zawodnicy mogli zmierzyć się w ośmiu kategoriach:

- telefony mobilne (tutaj ataki mogły być prowadzone w standardowy sposób, np. przez bluetooth, NFC, WiFi – jednak dołożono jeszcze jedną kategorię – ataki przez USB, wymagające exploitacji zablokowanego telefonu przez port USB – zasady zabraniają jednak odblokowania telefonu przy pomocy podrobionych odcisków palców czy masek obchodzących rozpoznawanie twarzy);

- komunikatory – celem była aplikacja WhatsApp w różnych konfiguracjach, wliczając to aplikacje desktopowe. Dzięki wsparciu firmy Meta, wysokość nagrody za 0-click exploita mogła wynieść milion dolarów;

- urządzenia klasy SOHO (small office/home office) – w skład tej kategorii wchodziły urządzenia firm takich jak Mikrotik, QNAP czy Ubiquity. W drugiej części konkursu, zespoły mogły zmierzyć się z urządzeniami takimi jak Amazon Echo Show 15 czy chociażby Google Nest Hub 2;

- urządzenia “smart” – do tej kategorii zaliczyć możemy wszelkiego rodzaju urządzenia, które mają dostęp do sieci “chociaż nie powinny” – czyli nasz ulubiony zbiór różnej jakości zdalnie sterowanych gniazd elektrycznych, hubów etc (to ta kategoria udowadnia, że “s” w skrócie IoT wywodzi się od security);

- drukarki – często niedoceniane zarówno przez obrońców jak i atakujących, prawdziwe

narzędzia-puszki pandory w kontekście bezpieczeństwa – zwłaszcza jeśli mają dostęp do sieci i pamięć. Uwielbiamy na nie trafiać podczas red teamowych ćwiczeń. A przy okazji są bardzo denerwujące w kontekście używania elementów eksploatacyjnych produkowanych przez firmy trzecie; - dyski sieciowe – nie mogło zabraknąć kategorii, do której trafiają wszystkie urządzenia pozwalające skonfigurować własną chmurę – uwielbione przez użytkowników pragnących odzyskać odrobinę prywatności i nie polegać na dużych graczach tego rynku – często posiadają one trywialne luki, a biorąc pod uwagę ich umiejscowienie w sieci – mogą być bardzo dobrym celem dla atakujących;

- urządzenia do monitoringu – tym razem w tej kategorii liczyły się tylko ataki zdalne, bez fizycznego dostępu do urządzeń (co jest logistycznym ułatwieniem, ponieważ zespoły nie musiały zabierać ze sobą drabin do samolotu, żeby zresetować kamerę :));

- wearables – skoro Wasze żarówki mają dostęp do internetu, to okulary też powinny. Tegoroczna edycja obejmowała produkty firmy Meta – okulary serii Meta Ray-Ban oraz gogle Meta Quest 3/3s;

Szczegółowy zestaw zasad został opublikowany już pod koniec lipca i można się z nim zapoznać tutaj. Podczas intensywnych zmagań, badaczom udało się zaprezentować różnorakie eksploity – od łańcucha podatności, który pozwalał zaatakować z zewnątrz sieć domową, aby w końcowej fazie przejąć urządzenie wewnątrz tej sieci (chain składał się z ośmiu kroków), aż po ataki dające dostęp do tzw. root shell na najnowszych telefonach z Androidem. Nie zabrakło też muzyki zagranej przez drukarkę czy uruchomionego Dooma – niestety jego grywalność nie była zbyt duża, ponieważ sterowanie postacią wymagało utworzenia odpowiednich zadań wydruku.

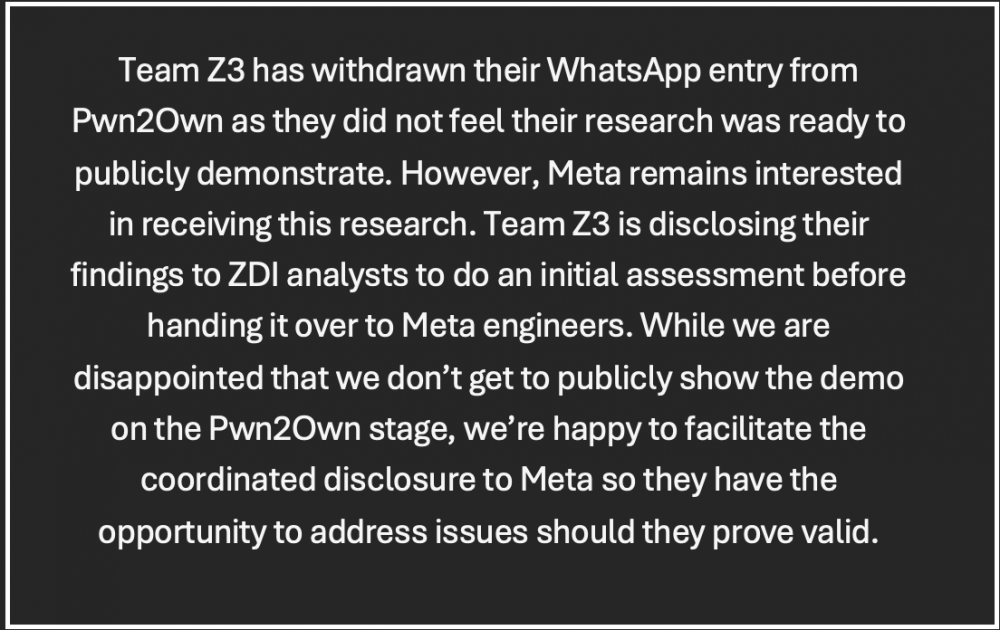

Na koniec warto zaznaczyć, że podczas tegorocznej edycji mieliśmy zobaczyć atak 0-click (niewymagający interakcji użytkownika) na komunikator WhatsApp. Jednak tuż przed momentem, w którym atak miał zostać zaprezentowany – zespół Z3 zdecydował się wycofać z konkursu i zaprezentować podatność zakulisowo zespołowi ZDI.

Podatność w tak popularnym komunikatorze, który zapewnia też opcję szyfrowania end2end była szeroko komentowana w świecie bezpieczeństwa (a wysokość głównej nagrody czyli milion dolarów amerykańskich nie obniżała temperatury dyskusji), dlatego też wycofanie się z prezentacji w ostatniej chwili wywołało wiele komentarzy jak i wysyp rożnych teorii. Co było powodem takiej decyzji? Cóż, możemy spekulować, jednak ciężko nam zrozumieć, dlaczego nie została podjęta publiczna próba ataku (zgubiliśmy też naszą foliową czapeczkę, więc nie będziemy wyliczać prawdopodobieństwa otrzymania przelewu od trzyliterowej firmy).

Na koniec zmagań, zespół Summoning Team uzyskał aż 22 punkty co dało mu pierwsze miejsce i tytuł Master of Pwn. Na podium załapali się też ANHTUD oraz Synacktiv. Serdeczne gratulacje!

Zainteresowanych zachęcamy do zapoznania się z krótkim filmem podsumowującym zmagania.

Od teraz producenci podatnych produktów mają 90 dni na załatanie wykrytych podatności. Zespoły podzieliły się z inżynierami informacjami i przedstawiły metody ataku na każdy z produktów. Po tym jak upłynie okres trzech miesięcy, szczegóły podatności zostaną podane do wiadomości publicznej. Z pewnością przybliżymy najlepsze podatności.

~Black Hat Logan