Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

400 godzin hackowania pompy infuzyjnej! I jest zdalne wykonanie kodu

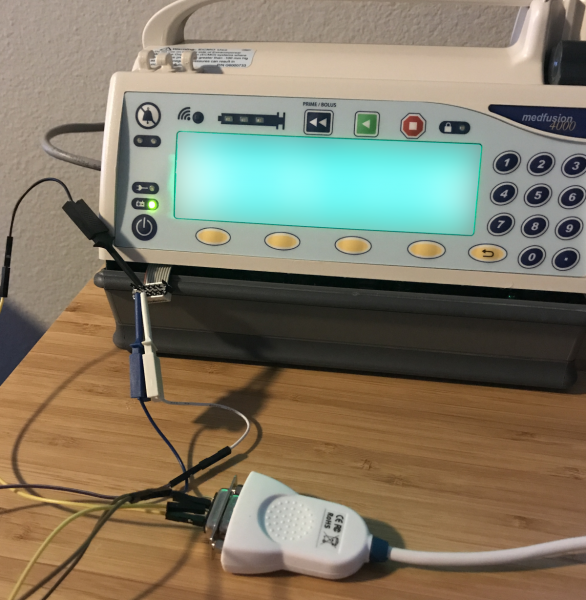

Bohaterem wpisu jest tym razem pompa infuzyjna: Smiths Medical Medfusion 4000. Czyli „przyrząd medyczny stosowany do ciągłego lub cyklicznego, dokładnego dawkowania zadanego leku.”

Pompa

Finalnym, ciekawym eksploitem było wygenerowanie odpowiedzi DHCP do urządzenia, która to odpowiedź dawała wykonanie dowolnego kodu na maszynie.

Autor badania poświęcił około 400 godzin na dokładną analizę urządzenia. Mamy tutaj: podstawy (np. skanowanie nmapem), wpinanie się do portu szeregowego:

Serial

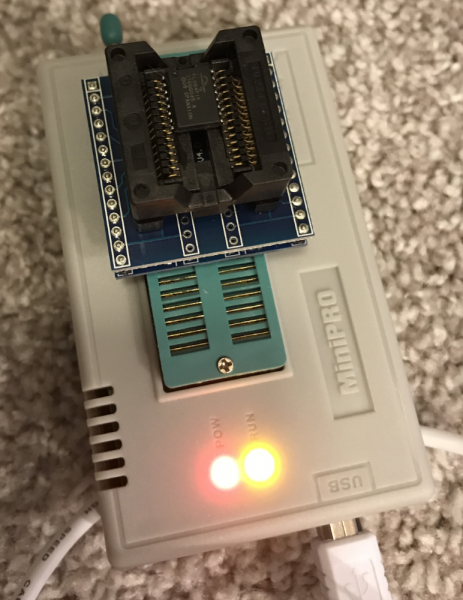

… aż po chyba najciekawszą dla mnie osobiście rzecz, czyli odlutowywanie chipów i fizyczne dumpowanie z nich danych:

czytamy firmware

W tekście znajdziemy też analizę w (IDA PRO) zgranego firmware, okrycie hasła odblokowującego bootloader (na serialu), patchowanie wybranych binarek, produkcja w locie fuzzerów na DNS i DHCP i przygotowanie exploita na podatność buffer overflow w systemie operacyjnym MQX – czyli same, rzadko publikowane „mięso” badań nad bezpieczeństwem IoT.

PS

Nasi czytelnicy wiedzą, że urządzenia medyczne bywają niezbyt bezpieczne… co wpisuje się w ogólny trend w IoT (zobacz nasze badania dotyczące (nie)bezpieczeństwa kamer CCTV – tutaj czy tutaj).

–ms

I takie tematy są dla mnie najciekawsze. :)

Szacun, że komuś się chciało…

Może chciał lepszego kopa (zwiększyć sobie dawkę) a nie posiadał hasła? To by się zgadzało z tymi 400h ;-)