Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Zhackowali rozruszniki serca. FDA potwierdza, producent łata. Atmosfera skandalu.

Akcja zaczęła się od publikacji raportu firmy MedSec – działającej w porozumieniu z funduszem Muddy Waters. Ta ostatnia nazwa wydaje się podejrzana, pardon, mętna?

Tak, ma to znaczenie – raport miał obniżyć cenę akcji firmy St Jude Medical, w której urządzeniach zostały wykryte podatności. Muddy Waters w dalszym rozwoju sytuacji, za pomocą krótkiej sprzedaży (gry na spadek ceny akcji), miała zarobić sporo pieniążków:

MedSec offered Muddy Waters the chance to short sell the stock of St Jude Medical so that when details of the flaws are made public, MedSec and Muddy Waters could all profit. The more the shares fell, the higher MedSec’s profits would be.

No dobra, na czym polegały podatności? MedSec pokazuje wiele problemów, m.in.:

- Możliwość zdalnego (odległość ~15 metrów) szybkiego rozładowania baterii wszczepialnego rozrusznika serca

- Możliwość zdalnego (odległość jak wyżej) zbrickowania rozrusznika

- Zahardkodowanego jednego użytkownika/hasła/kluczy prywatnych SSH na wszystkich urządzeniach kontrolnych – Merlin@home (implant łączy się z urządzeniem kontrolnym, a ten do centrali firmy). Niektórzy tu wskazują największy problem – mam dostęp do centrali (zahardcodowanym użytkownikiem) i potencjalnie mógłbym buszować bo sieci dostawcy urządzeń / sczytywać ustawienia innych użytkowników / itd).

- Zdobycie roota na Merlin@home (tutaj nie ma zbyt wielu szczegółów, choć w oryginalnym raporcie pokazane są screeny).

Po publikacji pojawiły się zastrzeżenia co do etyki całej akcji, ale również do merytoryki. Wg autora cytowanego wyżej bloga, raport pisany był w sposób mający wywrzeć negatywne wrażenie na inwestorach (czytaj: obniżyć ceny akcji firmy z podatnościami). Podobne zastrzeżenia pokazały się też odnośnie samej firmy St Jude Medical, której odpowiedzi na zarzuty okazały się absurdalne czy wręcz nieprawdziwe.

Firmy naładowały działa i ruszyły z procesami sądowymi. Tutaj m.in. do pracy została zaprzęgnięta niezależna firma Bishop Fox, która przedstawiła do sądu raport, który potwierdza sporo podatności, w tym również wskazuje na takie możliwe ataki:

St. Jude Medical cardiac devices has serious security vulnerabilities that make it possible to convert Merlin@home devices into weapons capable of disabling therapeutic care and delivering shocks to patients at distances of 10 feet, a range that could be extended using off-the-shelf parts to modify Merlin@home units.

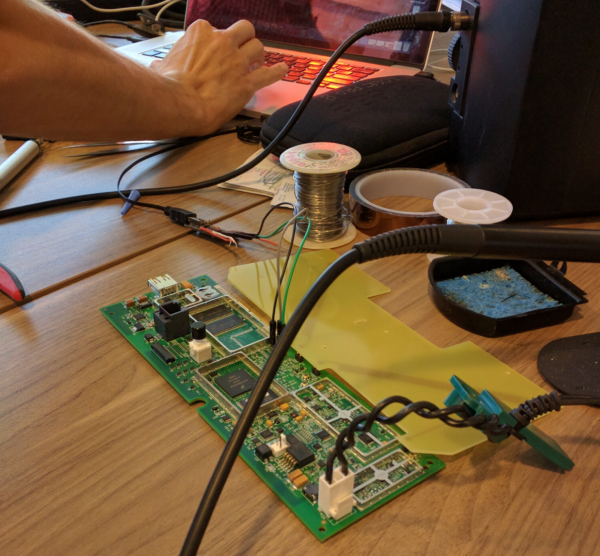

Jeden z labów wykorzystanych przez Bishop Fox

9 stycznia 2017 r. amerykańskie FDA wydało swoje oświadczenie:

Many medical devices—including St. Jude Medical’s implantable cardiac devices—contain configurable embedded computer systems that can be vulnerable to cybersecurity intrusions and exploits. (…)

The FDA has reviewed information (…) confirmed that these vulnerabilities, if exploited, could allow an unauthorized user, i.e., someone other than the patient’s physician, to remotely access a patient’s RF-enabled implanted cardiac device by altering the Merlin@home Transmitter. The altered Merlin@home Transmitter could then be used to modify programming commands to the implanted device, which could result in rapid battery depletion and/or administration of inappropriate pacing or shocks.

9 stycznia 2017 r. wpuszczono również patche na podatne urządzenia. Choć wygląda na to, że nie załatane jest wszystko:

The update includes additional validation and verification between the Merlin@home™ device and Merlin.net. St. Jude Medical has collaborated with the FDA, DHS ICS-CERT and other regulators in implementing this update. The company also plans to implement additional updates in 2017.

Łata zostanie dostarczona automatycznie przez Internet i miejmy nadzieję że nikt nie zhackuje tego procesu…

–Michał Sajdak

Pięknie, era cyberbiohackingu :)

Tylko żeby im się proces aktualizacji nie zawiesił. Ech, co za czasy…

Chyba w tej sytuacji wolałbym sztuczną pikawę od Religi…

https://pl.wikipedia.org/wiki/Barnaby_Jack

„Zmarł w swoim mieszkaniu na tydzień przed zapowiadanym wystąpieniem ujawniającym zawodność stymulatorów serca, pomp insuliny i innych urządzeń medycznych.”

https://zaufanatrzeciastrona.pl/post/znany-haker-zmarl-z-przedawkowania/

PS. Całej firmy MedSec 'ubić’ się już nie dało.

Artykul ciekawy, ale tytul jak z faktu ;)

Czasem rzeczywiście mamy mniej nudne tytuły, choć ten IMO oddaje dokładnie co się działo (dzieje) w tym temacie :)