Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

0day umożliwiający zdobycie admina przez zwykłego użytkownika. Microsoft niepoprawnie załatał CVE-2021-41379

~Kilka dni temu Microsoft załatał podatność umożliwiającą lokalną eskalację uprawnień do administratora. Łatka jednak okazała się trochę dziurawa i nieco zdenerwowany ~badacz bezpieczeństwa opublikował PoCa (czy tak naprawdę działający exploit), umożliwiającego ponowne wykorzystanie podatności.

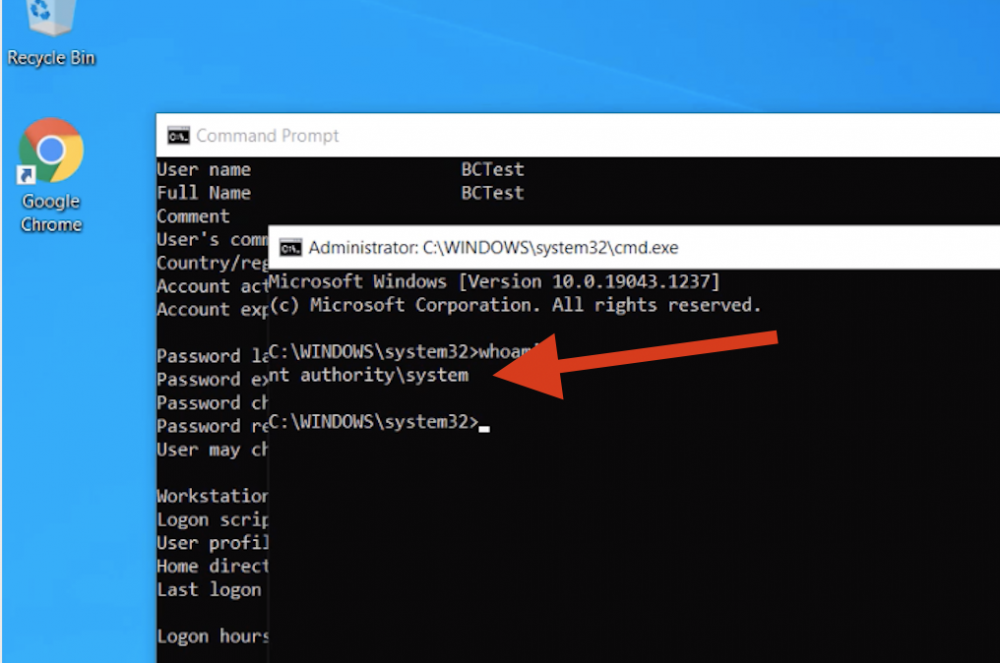

Jest to raz jeszcze eskalacja uprawnień wymagająca posiadania uprawnień zwykłego użytkownika w Windows. Odpalamy PoCa i proszę:

Sprawę relacjonuje BleepingComputer, wskazując przy okazji dość dziwne podejście Microsoftu, zmniejszające wypłaty za zgłaszanie podatności w ramach programów bug bounty:

Z drugiej strony ekipy od ransomware, już ostrzą… portfele; niedawno donosiliśmy, że niektóre grupy są już na tyle bogate, że pewnie pokuszą się o skupowanie (bądź wynajmowanie) podatności 0day.

Co robić? Badacz bez zbytniego entuzjazmu radzi tak:

Any attempt to patch the binary directly will break windows installer. So you better wait and see how Microsoft will screw the patch again.

~Michał Sajdak

Chętnie bym to na moim systemie wypróbował :D Tylko jak, zaraz uruchamiam google :D

A jednak nie trzeba, jest wszystko na bleepingcomputer ;)