Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

0-day na ~300 modeli switchów Cisco. Wykonanie kodu bez uwierzytelnienia…

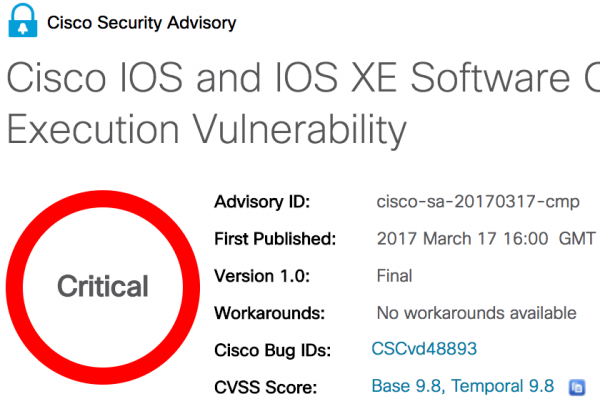

Puszka Pandory znana też jako Vault 7 lub wyciek z CIA, zatacza kolejne kręgi. Tym razem Cisco opublikowało podatność oflagowaną jako Critical (9.8/10 w skali CVSS). Problematyczne jest też to, że producent na razie nie udostępnił patcha…

A vulnerability in the Cisco Cluster Management Protocol (CMP) processing code in Cisco IOS and Cisco IOS XE Software could allow an unauthenticated, remote attacker to cause a reload of an affected device or remotely execute code with elevated privileges.

Podatność w protokole CMP obsługiwanym przez Cisco IOS/IOS XE może umożliwiać nieuwierzytelnionemu atakującemu reboot urządzenia lub wykonanie kodu na urządzeniu.

Listę podatnych urządzeń można zobaczyć tutaj. Obsługa problematycznego protokołu CMP jest domyślnie włączona, choć do wykorzystania podatności potrzebna jest jeszcze włączona usługa telnet (możliwość połączenia do urządzenia, choć nie jest wymagane posiadanie jakiegokolwiek konta):

CMP-specific Telnet options are processed by default, even if no cluster configuration commands are present on the device configuration.

This vulnerability can be exploited during Telnet session negotiation over either IPv4 or IPv6.

Ostatnio informowaliśmy też o problemach z Mikrotikiem. A to zapewne nie koniec rewelacji związanej z niedawnym wyciekiem.

–ms

Jeżeli zostawia się na urządzeniach telnet mimo że udostępniają obsługę ssh to sam się człowiek prosi o problemy.

Mam podobne odczucia.

Mogę jeszcze zrozumieć że sprzęt dedykowany do domu, dla zielonych, ma wszystko domyślnie włączone, żeby użyszkodnik nie leciał do sklepu oddać, bo nie działa WiFi czy coś innego w routerze na przykład, ale IMO w sprzęcie od średniej półki wzwyż wszystkie usługi powinny być wyłączone i wymagać świadomego ręcznego włączenia. Inaczej tego burdelu w IT nigdy nie ogarniemy.