Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Zhackowali firmę dostarczającą e-maile [Mailchimp], żeby sprytnie zhackować użytkowników Trezora (oraz innych firm „crypto”)

Jeśli komuś nie chce się czytać tego krótkiego wpisu, to może zapamiętać jedno: socjotechnika jest królową hackingu ;-)

Co się wydarzyło? Za pomocą ataku socjotechnicznego atakującym udało się przejąć konta administratorów w Mailchimp:

The incident was propagated by an external actor who conducted a successful social engineering attack on Mailchimp employees, resulting in employee credentials being compromised.

Następnie zostały wykonane dwie niezależne rzeczy:

- Pobranie e-maili klientów należących do konkretnych firm (mowa jest o kompaniach zajmujących się kryptowalutami)

- Pobranie kluczy API dla ww. klientów (co umożliwia wysłanie kampanii mailowej, idealnie wyglądającej jak ta prawdziwa, np. przychodząca od Trezora)

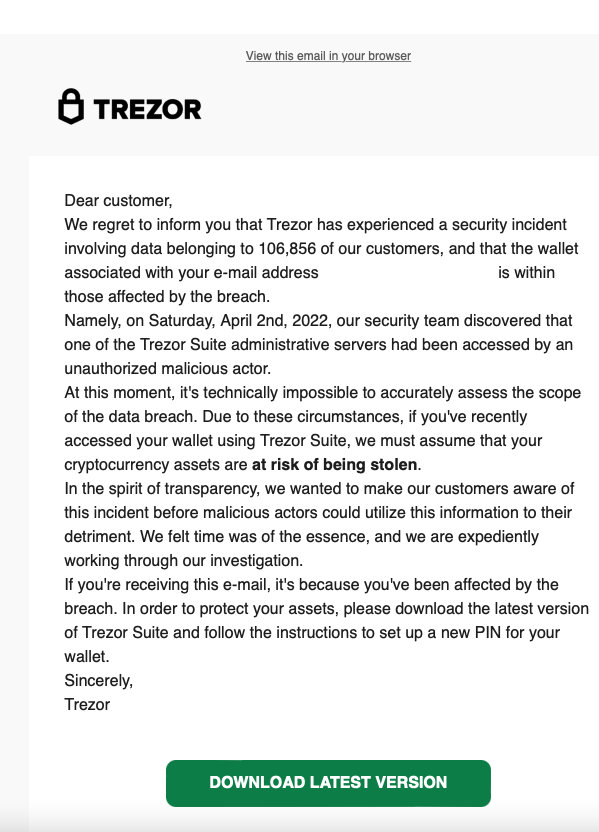

Co dalej? Kolejna socjotechnika (w postaci wysyłki odpowiednich e-maili). Efekt?

Ale zaraz, zaraz, jeśli myślicie, że ten e-mail powyżej (który przyszedł z domeny trezor.us) jest ostrzeżeniem o ataku, to mocno się mylicie. Ten e-mail to właśnie jest atak!

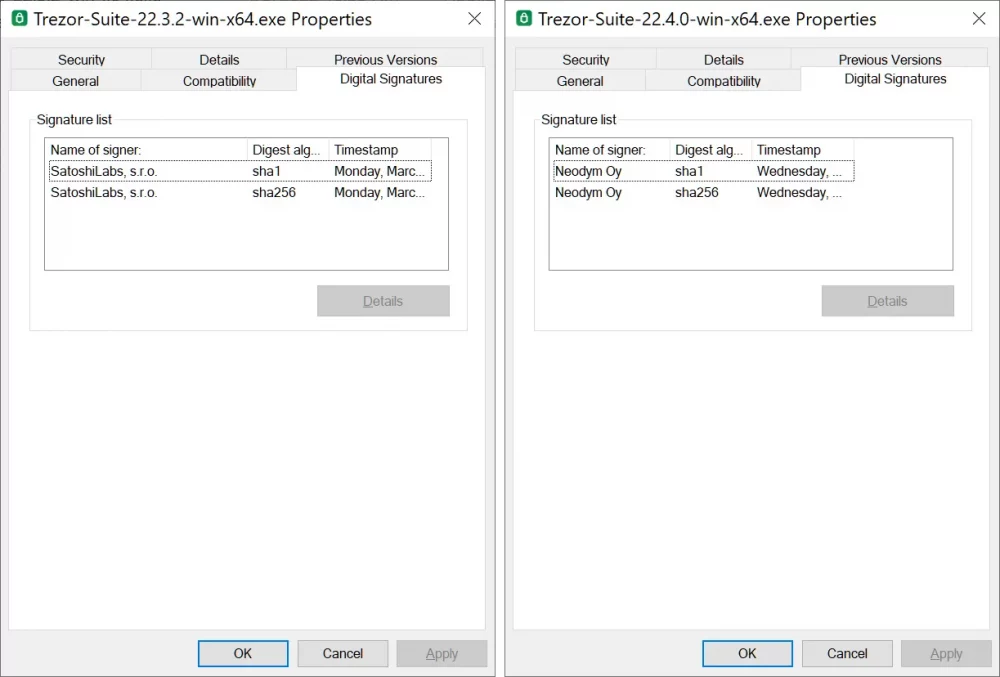

„Download latest version” – tutaj ściągana była złośliwa appka (wykrywalność przez antywirusy cały czas mizerna, po lewej prawdziwa, po prawej fejkowa)

Przy czym fałszywa appka, była stworzona jako lekka modyfikacja appki prawdziwej (kolejna sprytna technika). A modyfikacja ta prosiła o podanie kodu odzyskiwania do konta (co umożliwiało atakującym przejęcie konta ofiary).

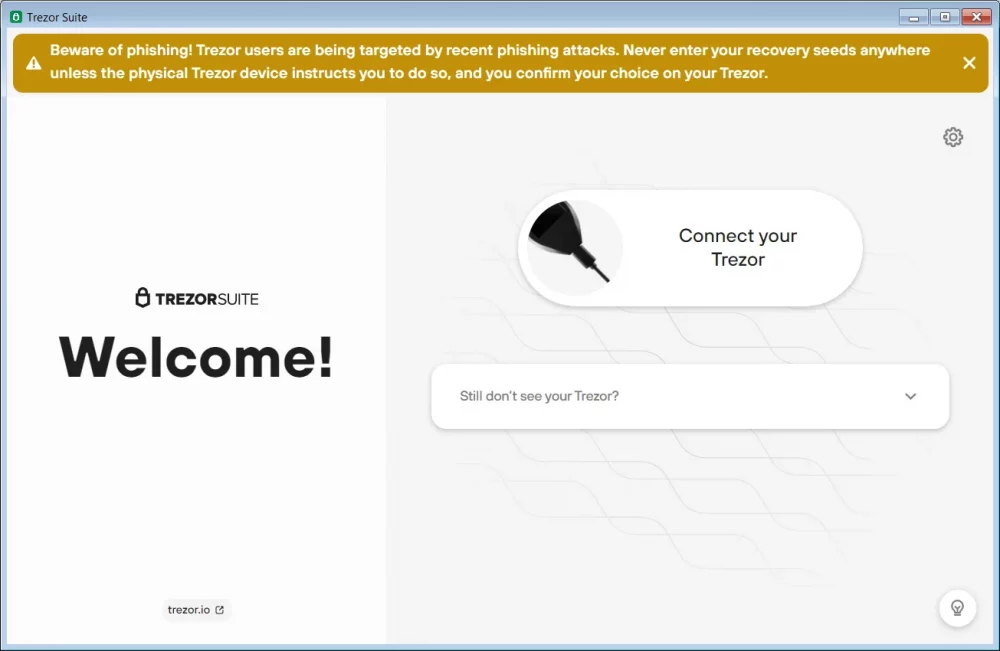

Co ciekawe w fałszywej appce pozostał nawet komunikat ostrzegający o atakach phishingowych…:

Na koniec warto dodać, że w trakcie ataku była również używana domena wykorzustująca puny codes (dla ciekawskich mamy taką domenę: sekuŗak.pl).

~Michał Sajdak

Kolejny przykład wykorzystania „supply chain attack”.

>Przy czym lewa apka, było stworzona jako lekka modyfikacja appki prawdziwej

Ale przecież lewa była prawdziwa

Racja, w jednym kontekście „lewa” appka było użyte jako „fałszywa”, a w innym „lewa” jako „po lewej stronie”. Ale już zmienione i wszystko powinno być jasne.

SecOpsom do monitorowania spoofingow homoglifowych (tak jak ten na domenie trezor.com) polecam moj darmowy lib https://github.com/bbkr/HomoGlypher. Ma jedną z największych baz homoglifów, w tym również w relacjach znaków kilka do jednego. I jako jedyna na świecie obsługuje regexpy homoglifowe.

W przykładach jest nawet snippet jak sobie przeskanować, czy ktoś się nie podszywa pod naszą domenę.

Zapraszam do testowania.