Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zdalne wykonanie kodu we wtyczce WordPressa (CVE-2023-6553 – Backup Migration < 1.3.8)

WordPress to jeden z najpopularniejszych silników do zarządzania treścią. O ile krytyczne błędy w samym silniku zdarzają się coraz rzadziej, o tyle platforma ta umożliwia korzystanie z wielu pomocnych pluginów, co zwiększa powierzchnię ataku.

11 grudnia na Wordfence opublikowany został krytyczny błąd, zgłoszony w ramach programu bug bounty. Podatność zlokalizowana jest we wtyczce Backup Migration, służącej do automatyzacji kopii zapasowych. Autorem znaleziska jest Nex Team, a jego krytyczność wyznaczono na 9.8 w systemie CVSS.

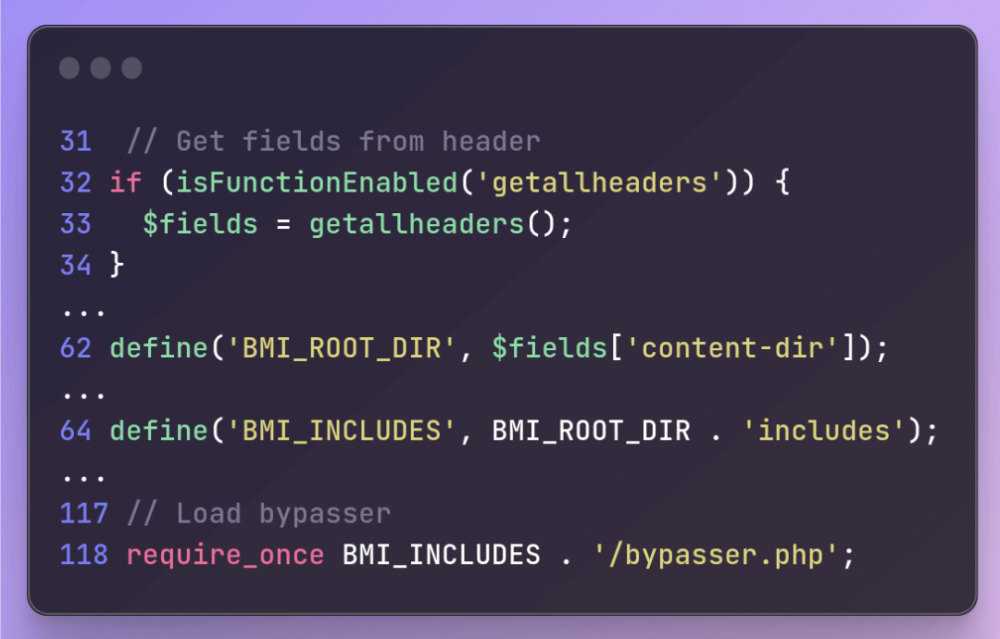

Luka została odkryta w pliku /includes/backup-heart.php, gdzie jeden ze zdefiniowanych parametrów pochodzi bezpośrednio od użytkownika (jest przesyłany jako jeden z nagłówków zapytania HTTP).

W linii 118 załączonego fragmentu kodu plugin próbuje dodać plik bypasser.php ze ścieżki BMI_INCLUDES. BMI_INCLUDES jest zdefiniowana przez konkatenację kontrolowanej przez atakującego wartości BMI_ROOT_DIR (pochodzącej z nagłówka content-dir) ze stringiem includes.

Wysłanie złośliwego zapytania powoduje wykonanie dowolnego kodu PHP w kontekście podatnej instalacji WordPressa. Do eksploitacji nie jest potrzebne uwierzytelnienie.

Błąd został zgłoszony 5.12.2023 i otrzymał identyfikator CVE-2023-6553. Podatność dotyczy wtyczki do wersji 1.3.7 włącznie. Autorzy rozszerzenia opublikowali stosowną aktualizację i wydali poprawiony plugin oznaczony numerem 1.3.8. Jak zwykle w takich przypadkach zalecamy szybką aktualizację, kto jeszcze tego nie zrobił.

Wszystkie szczegóły dotyczące podatności zostały opisane tutaj.

~fc