Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Zagłada w świecie QNAP-a. Podatność umożliwiająca uzyskanie dostępu root bez uwierzytelnienia. ~450 000 urządzeń dostępnych z Internetu podatnych

Tutaj została opisana seria podatności w popularnych urządzeniach firmy QNAP. Podatne są wersje firmware < 6.0.3, 5.2.11, 5.4.9, i choć luki zostały załatane pod koniec 2019 roku, badacz publikuje szczegóły je dopiero teraz, dodając że wg jego obliczeń podatnych jest około 450 000 urządzeń dostępnych z Internetu.

Luka (czy luki) wymagają działania Photo Station, które jednak dość często jest włączane przez użytkowników:

The following Shodan search reveals 564K QNAP instances on the Internet. Among those, 8 of 10 randomly chosen instances have Photo Station enabled.

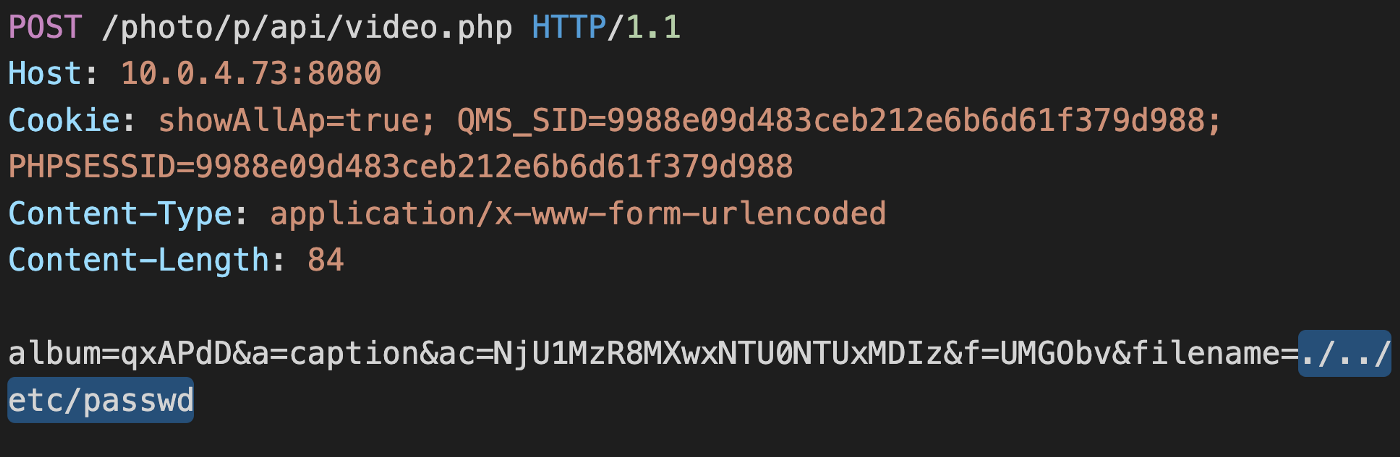

Co my tu mamy? Na początek możliwość czytania plików z urządzenia (nie wymaga to logowania!). Samo w sobie jest to mało zabawne (na urządzeniu gdzie często przechowujemy istotne dane):

Można się zastanawiać skąd się np. wziął parametr ac (access code). To proste – całość bazuje na operacjach na przykładowym albumie zdjęć, który dostępny jest publicznie na urządzeniu. Można więc korzystając z tego właśnie sampla wygenerować potrzebny access code.

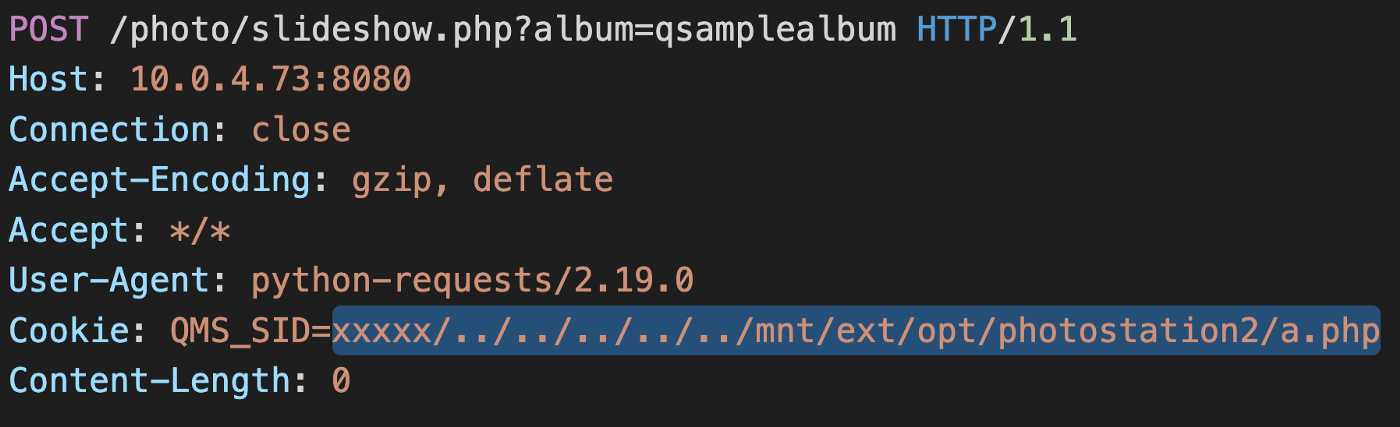

Dalej, możliwe jest wstrzyknięcie kodu PHP do swojej sesji, a finalnie zapisanie danych z sesji do dowolnego pliku:

Pamiętajcie o łataniu.

–ms

Napiszcie proszę dokładniej, że chodzi o funkcję Photo Station. Dopiero w źródle jest to dokładnie opisane.

Dodane.

Dzięki :)

Kilka istotnych słów wyjaśnienia:

1. Problem dotyczy nie tyle samego firmware, ale aplikacji Photo Station w wersjach < 6.0.3, 5.2.11, 5.4.9. Więc podatne były te urządzenia, które miały uruchomioną aplikację Photo Station.

2. Podatność została załatana 25 listopada 2019, informacje opublikowane na stronie – https://www.qnap.com/pl-pl/security-advisory/nas-201911-25, oraz, co ważne – zmiany zostały ujęte w aktualizacji całego firmware QNAP dla wszystkich wspieranych urządzeń (również starszych)

3. Niestety, ale wielu użytkowników nie aktualizuje swoich urządzeń – staramy się edukować, że należy to robić, ale niestety wielu wciąż o tym zapomina/olewa. Co ważne, od dłuższego czasu w systemie dostępna jest aplikacja Security Counsellor, która pomaga przeanalizować stan systemu i wskazuje, jakie zmiany należy wprowadzić, aby poziom bezpieczeństwa zwiększyć.

Dzięki za dodatkowe info – link do łatki już dorzucony. Co do Photo Station, to przynajmniej wg wspominanego badacza, jest ono bardzo często włączone :/

„The following Shodan search reveals 564K QNAP instances on the Internet. Among those, 8 of 10 randomly chosen instances have Photo Station enabled. (one can tell from the login page”

Racja. Jednak ważne jest to, że Photo Station nie jest aplikacją domyślnie instalowaną i uruchamianą. Więc raczej tutaj widzimy głównie systemy działające w domu, a niekoniecznie biznesowe. Oczywiście niczego to nie zmienia z ogólnego punktu widzenia, jednak można założyć, że większość systemów firmowych Photo Station nie ma/nie miało włączonego.

Łatanie?

Przecież nikt tego łatać nie będzie.

Sprzedawca powiedział ze informatyk jest głupi że jest takie świetne urządzenie bezpieczne bo to od xxx a to światowy lider itd itp…

Postawili zapomnieli…

Pracownik skonfigurował, bo sprzedawca powiedział ze to każdy może skonfigurować….

Do momentu jak ich nie trafi to nie pamiętają że mają.

Jak się coś mówi o aktualizacjach bezpieczeństwie to zawsze to samo… Panie co pan to wole kupić nowe taniej wyjdzie… ble ble ble….

To są uządzenia sprzedawane jako cięcie kosztów nikt o ryzykach nie chce słuchać. Nawet jak ich trafi to szybko zapominają.

Dzwoniła do mnie ostatnio firma, która trzeci raz straciła dane… I co? Nie działamy, bo za drogo. Nie zabezpieczą się bo ktoś im sprzeda czwarty raz „bezpieczne i tanie” urządzenie, które któryś pracownik sam skonfiguruje. Zapomną na kilka lat…

A jednak ktoś łata. No, ale ja jestem z instytucji samorządowej. I połatałem to już dawno, mimo że nie wiedziałem, że chodzi o fotostation, nie mam zainstalowanego fotostation, mój qnap nie jest na publicznym IP.

Andrzeju to był taki lekki sarkazm. Wiadomo, że trochę osób połata ale w wielu firmach są te urządzenia postawione jako „gotowe i skończone rozwiązanie problemu”

Kupują to zamiast „serwera” który musi „ktoś obsługiwać”.

Jako oszczędność…

Jak to działa jako platforma dla informatyków, którą świadomie wybrali to sprawa trochę inaczej wygląda.

Ja z kolei słyszałem (bezpośrednio od zainteresowanego) bardziej pozytywną historię. Chłop miał serwery na dane swojej firmy (między innymi dane księgowe), ale trafiło go ransomware. Backupów ni chu chu, zapłacić też nie, bo drogo a i tak nie wiadomo co z tego będzie, więc trzebabyło odzyskiwać te dane z dokumentów. Trochę zeszło, ale i chłop się nauczył. Zainwestował w zabezpieczenie architektury, a same serwery w ogóle nie są dostępne na zewnątrz, bo nie ma takiej potrzeby.

HackStation ;)