Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

W redakcji doceniamy prawdziwą hakerską robotę, dlatego z uwagą śledzimy (a później analizujemy raporty zwane writeupami) zmagania podczas zawodów spod szyldu Pwn2Own organizowanych przez Zero Day Initiative. Tegoroczna edycja odbyła się między 21 a 24 października 2025 w Cork, w Irlandii. Zawodnicy mogli zmierzyć się w ośmiu kategoriach:

Szczegółowy zestaw zasad został opublikowany już pod koniec lipca i można się z nim zapoznać tutaj. Podczas intensywnych zmagań, badaczom udało się zaprezentować różnorakie eksploity – od łańcucha podatności, który pozwalał zaatakować z zewnątrz sieć domową, aby w końcowej fazie przejąć urządzenie wewnątrz tej sieci (chain składał się z ośmiu kroków), aż po ataki dające dostęp do tzw. root shell na najnowszych telefonach z Androidem. Nie zabrakło też muzyki zagranej przez drukarkę czy uruchomionego Dooma – niestety jego grywalność nie była zbyt duża, ponieważ sterowanie postacią wymagało utworzenia odpowiednich zadań wydruku.

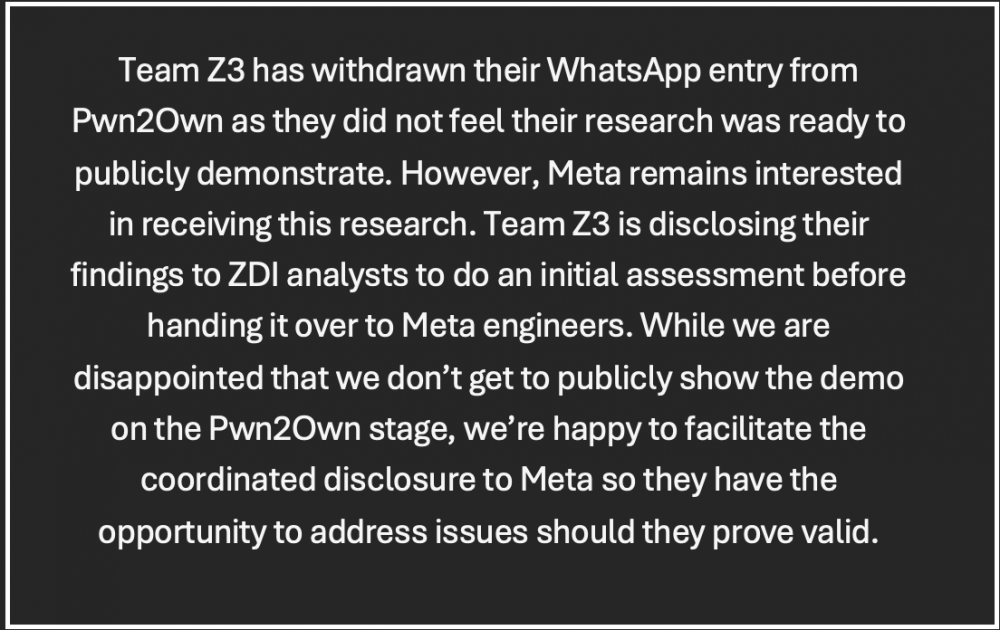

Na koniec warto zaznaczyć, że podczas tegorocznej edycji mieliśmy zobaczyć atak 0-click (niewymagający interakcji użytkownika) na komunikator WhatsApp. Jednak tuż przed momentem, w którym atak miał zostać zaprezentowany – zespół Z3 zdecydował się wycofać z konkursu i zaprezentować podatność zakulisowo zespołowi ZDI.

Podatność w tak popularnym komunikatorze, który zapewnia też opcję szyfrowania end2end była szeroko komentowana w świecie bezpieczeństwa (a wysokość głównej nagrody czyli milion dolarów amerykańskich nie obniżała temperatury dyskusji), dlatego też wycofanie się z prezentacji w ostatniej chwili wywołało wiele komentarzy jak i wysyp rożnych teorii. Co było powodem takiej decyzji? Cóż, możemy spekulować, jednak ciężko nam zrozumieć, dlaczego nie została podjęta publiczna próba ataku (zgubiliśmy też naszą foliową czapeczkę, więc nie będziemy wyliczać prawdopodobieństwa otrzymania przelewu od trzyliterowej firmy).

Na koniec zmagań, zespół Summoning Team uzyskał aż 22 punkty co dało mu pierwsze miejsce i tytuł Master of Pwn. Na podium załapali się też ANHTUD oraz Synacktiv. Serdeczne gratulacje!

Zainteresowanych zachęcamy do zapoznania się z krótkim filmem podsumowującym zmagania.

Od teraz producenci podatnych produktów mają 90 dni na załatanie wykrytych podatności. Zespoły podzieliły się z inżynierami informacjami i przedstawiły metody ataku na każdy z produktów. Po tym jak upłynie okres trzech miesięcy, szczegóły podatności zostaną podane do wiadomości publicznej. Z pewnością przybliżymy najlepsze podatności.

~Black Hat Logan