Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wyciekło 1,4 miliarda adresów e-mail. Część powiązanych z adresami IP i adresami fizycznymi

Backupy jak wiadomo trzeba robić. Warto je również testować, ale także nie udostępniać publicznie. Jest to oczywiste? Niby tak, ale to właśnie przypadkowe, publiczne udostępnienie backupu spowodowało jeden z większych wycieków danych osobowych w historii.

Zmieniać hasła na Skype, Hiphata i do wszystkiego. Chyba nas haknęli.

To w wolnym tłumaczeniu fragment e-maila wysłanego do wszystkich pracowników River City Media.

Nie był to jednak hack w klasycznym tego słowa znaczeniu, tylko usługa rsync – dostępna przypadkowo publicznie – przez ponad miesiąc…

“Moc obliczeniowa” czy raczej spamowa całej infrastruktury była jednak o wiele większa – chwalą się np. możliwością wysyłania miliarda e-maili dziennie na sam Gmail. Przekoloryzowane? Ciężko stwierdzić. Badacze z Mackeeper, którzy uczestniczyli w analizie całego incydentu piszą tak:

How can a group of about a dozen people be responsible for one billion emails sent in one day? The answer is a lot of automation, years of research, and fair bit of illegal hacking techniques.

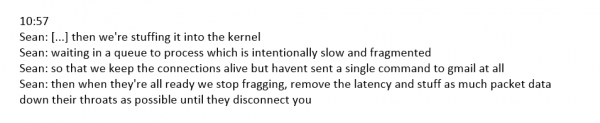

I rzeczywiście, automaty wysyłające maila korzystały z różnych egzotycznych technik podobnych nieco np. do Slowlorisa. Oryginalny fragment opisu wysyłania do serwerów Google:

Cała akcja jest rozwojowa, i trwa np. weryfikacja realności całej bazy – pierwsze analizy ją potwierdzają. Na tyle, że zamieszane w proceder adresy są już blokowane.

Nawet mimo dość rozbudowanego opracowania całego incydentu i jego implikacji, autorzy badania piszą, że nawet w jednym dużym tekście nie zmieszczą wszystkiego i sprawę będą stopniowo opisywać dalej…:

The River City Media data breach exposed so many records and other internals, there was just no way to fit everything into a single story. In the coming days and weeks, Salted Hash will continue following the money and business connections of the group and report on additional developments.

Na deser – mając tego typu bazę, możemy wykonać następującą operację: na podstawie tylko adresu IP mamy potencjalną osobę, która z niego korzysta (zaraz powiecie, że NAT, że dynamiczne adresy IP, itp.) – ale tak czy siak to niezły kąsek, co?

–ms

“chwalą się np. możliwością wysyłania miliarda e-maili dziennie na sam Gmail”

Taka ciekawostka. W 2013-2014 prowadziłem serwis LegalnyMailing.pl (od lutego 2013 do 24 grudnia 2014 wysyłanie maili reklamowych bez zgody odbiorcy było pod pewnymi warunkami w pełni legalne).

Aby zwiększać dostarczalność maili, dzieliliśmy wysyłkę na części:

– onet (i wszystkie domeny onetu)

– o2 (j/w)

– wp (to było jeszcze przed połączeniem z o2)

– ok. 40 innych dla innych dużych domen polskich i zagranicznych

– gmail

– “drobnica”

Podział był wprowadzony po to, że każdy z dużych providerów poczty miał swoją specyfikę, pod którą trzeba było robić sztuczki w celu oszukania systemów antyspamowych (jedynie WP przyjmowało wszystko jak leci, ile byśmy nie puścili).

A największe problemy były właśnie z Gmailem, który jako *jedyny* miał filtry antyspamowe na tyle skuteczne, że aby zachować sensowną dostarczalność, puszczaliśmy maile tylko na te adresy, dla których mieliśmy potwierdzoną aktywność. I przede wszystkim, na powiedzmy każdy milion maili ogółem, do Gmaila puszczaliśmy może z 5 tysięcy, i to jeszcze rozłożone na różne dni.

Stąd podchodzę z dużą rezerwą do tej możliwości wysłania miliarda maili dziennie do Gmaila. No chyba, że chodzi im stricte o karmienie filtrów antyspamowych. Ale na pewno nie o wysyłkę z sensowną skutecznością.

nie używaliście “fair bit of illegal hacking techniques” ;-)

Czyli jednym słowem zasyfiałeś internety…

A tak szczerze – miałeś jakiekolwiek wątpliwości i przemyślenia, że robisz bardzo złe rzeczy?

Nieważne, że było to pod jakimiś tam warunkami legalne.

Radek

Proponuję, aby ustanowić prawo skazujące osoby odpowiedzialne za takie rzeczy na rozstrzelanie bez procesu sądowego. Bo to, co się odpi… tala w ostatnim czasie i jak lawinowo rośnie skala “bo mi to wyskoczyło”, to po prostu witki opadają.

PRZYPADKIEM to można namieszać w ustawieniach serwera WWW jak się jest zółtodziobem umiejącym tylko klikać i się kupiło właśnie jakiś VPS, ale takie duże firmy? Kogo oni tam zatrudniają? To chyba nawet niejeden kontroler biletów ma wyższe IQ… Ja pier… :-/

W zasadzie jest coś podobnego w GDPR – jednorazowa kara 10mln lub 2% globalnego obrotu to coś podobnego w świecie ekonomicznym. Z drugiej strony niestety to rodzi potencjalne patologie – ktoś się włamuje do firmy X i wyciąga jej dane i później szantażuje…

Taaa, firma płaci karę, przenosi ten koszt na swoich klientów, a osoba która to fizycznie uczyniła co najwyżej zostaje zwolniona. Też mi kara – może jeszcze w ramach obowiązującej mody w trybie “za porozumieniem stron”? Pfff…