Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wprowadzenie do Sysinternals – Autoruns

Autoruns z pakietu Sysinternals skanuje system, w tym rejestr i foldery systemowe, w poszukiwaniu oprogramowania, które uruchamia się automatycznie, przykładowo podczas startu systemu (ale nie tylko). Znalezione elementy wypisywane są w tabeli wraz z dodatkowymi informacjami, pomagającymi zrozumieć, jaki program jest uruchamiany, z jakiej przyczyny, jaki jest stan jego podpisów cyfrowych czy też status bezpieczeństwa w serwisie VirusTotal. Dzięki tym funkcjom Autoruns jest narzędziem świetnie sprawdzającym się w identyfikowaniu i wyłączaniu zbędnych (lub potencjalnie złośliwych) programów czy bibliotek, które ukryły się w systemie.

Pierwszą część znajdziesz tutaj: Wprowadzenie do Sysinternals Suite.

Autoruns – ogólne spojrzenie

Po instalacji pakietu Sysinternals zauważymy, że Autoruns występuje w dwóch wariantach – konsolowym (AutorunsC.exe) oraz graficznym (Autoruns.exe / Autoruns64.exe).

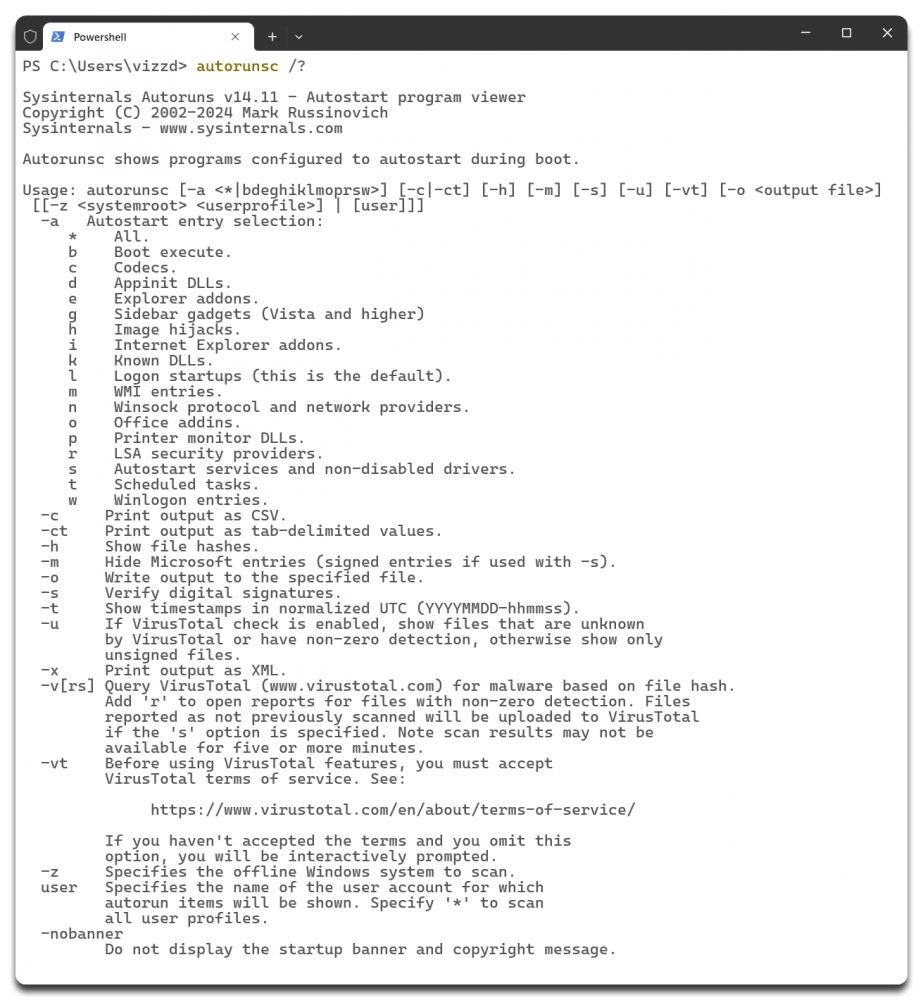

Konsolowy AutorunsC.exe szczególnie przydaje się w sytuacjach, gdy skan autostartów ma być wykonany w sposób automatyczny, a wyniki chcemy zapisać w formacie parsowalnym przez inne aplikacje (np. jako XML, CSV lub TSV). Opcje linii komend AutorunsC prezentuje Rysunek 1.

Rysunek 1. Konsolowa wersja AutorunsC.exe

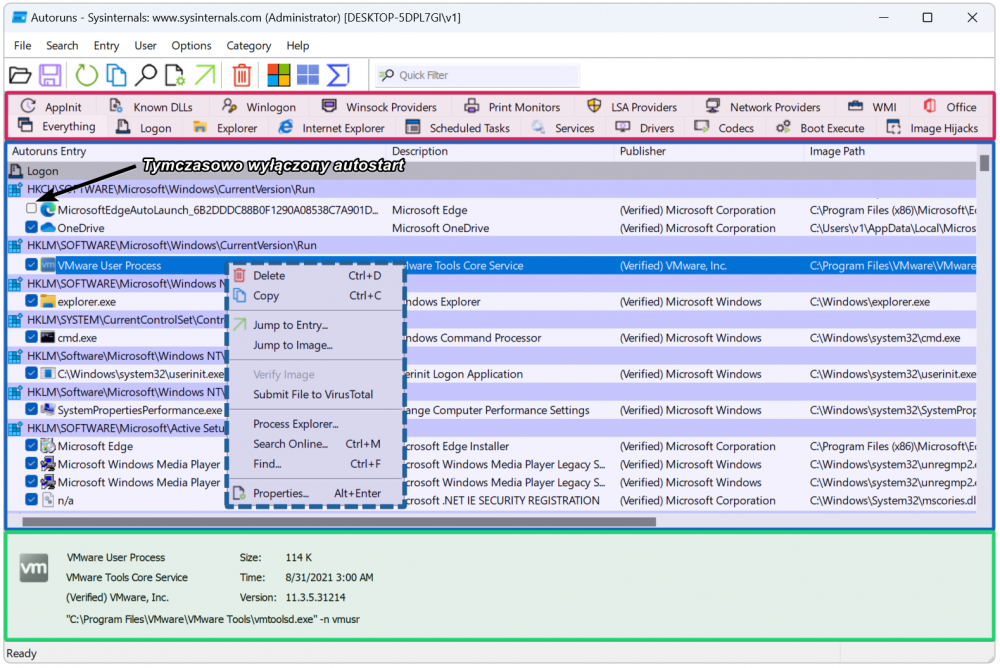

Terminalowy Autoruns przydaje się w automatyzacji, ale w analizie autostartów dużo przystępniejsza jest wersja graficzna narzędzia, w której wygodnie możemy zarządzać automatycznie uruchamianymi aplikacjami w systemie. Uruchommy więc Autoruns.exe i przyjrzyjmy się interfejsowi narzędzia (patrz: Rysunek 2.).

Rysunek 2. Interfejs graficzny Autoruns. W czerwonym obszarze zaznaczono karty lokalizacji ASEP (Autostart Extensibility Points). W niebieskim regionie pokazane są wpisy autostartów wybranej lokalizacji. W zielonym obszarze widzimy szczegóły wybranego wpisu.

Autoruns po uruchomieniu pokaże tabelę z autostartami, na której możemy wygodnie wykonywać szereg operacji, takich jak tymczasowe blokowanie autostartu, sprawdzanie podpisów cyfrowych itp. Autoruns możemy uruchomić bez podniesionych uprawnień, jednak dobrą praktyką jest korzystanie z programu z wysokimi uprawnieniami (dzięki temu zobaczymy autostarty wszystkich użytkowników systemu, a także uzyskamy możliwość ich wyłączania i włączania).

Autoruns po uruchomieniu sprawdza tzw. rozszerzenia autostartów (ASEP: Autostart Extensibility Points), czyli specjalne klucze rejestru, foldery lub pliki systemowe, konfigurujące automatycznie uruchamiane oprogramowanie. Wszystkie znalezione w ten sposób autostarty trafią jako wiersze tabeli, która jest głównym elementem interfejsu Autoruns. Nad tabelą znajdziemy pole Quick Filter do przeszukiwania oraz karty filtrujące po konkretnych lokalizacjach ASEP (karta Everything wyłącza filtrowanie).

Na wpisach z tabeli możemy wywołać operacje (przez ikony znajdujące się nad tabelą z menu kontekstowego), takie jak:

- usunięcie wpisu (Delete),

- skopiowanie informacji o autostarcie do schowka (Copy),

- otwarcie klucza rejestru (lub katalogu) konfigurującego autostart (Jump to Entry…),

- otwarcie folderu z automatycznie uruchamianym plikiem wykonywalnym (Jump to Image…),

- weryfikację podpisów cyfrowych pliku (Verify Image),

- wysłanie skrótu pliku do serwisu VirusTotal (Submit File to VirusTotal) – w wyniku czego dostaniemy w odpowiedniej kolumnie liczbę detekcji pliku w silnikach antywirusowych,

- wyświetlenie okna Właściwości automatycznie uruchamianego oprogramowania (Properties…).

Najczęściej będziemy wykonywali operacje usuwania oraz wyłączania/włączania usług. Należy zapamiętać, że usunięcie wpisu (Delete) powoduje trwałe usunięcie z systemu informacji o tym, że program ma być uruchamiany automatycznie (co nie oznacza usunięcia samej binarki programu). Usunięcie autostartu dobrze wykonywać, dopiero gdy będziemy pewni, że dany program nie będzie już nam potrzebny.

Jeśli chcemy tymczasowo wyłączyć autostart, powinniśmy odznaczyć pole wyboru przy danym wpisie (znajduje się ono po lewej stronie ikony programu – patrz Rysunek 2.). Wyłączony wpis jest przez Autoruns przenoszony do specjalnego podklucza AutorunsDisabled, dzięki czemu można go łatwo przywrócić w przyszłości (ręcznie lub przez ponowne zaznaczenie pola wyboru w Autoruns). W przypadku wyłączania usług przez Menedżera zadań, wyłączenie wpisu autostartu odbywa się poprzez zmianę jednej z wartości w kluczu HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run, co powoduje, że system operacyjny pomija program podczas uruchamiania. Rozwiązanie zaimplementowane w Autoruns jest skuteczniejsze, ponieważ pozwala na wyłączanie dowolnego rodzaju autostartu, a nie tylko usługi systemowej.

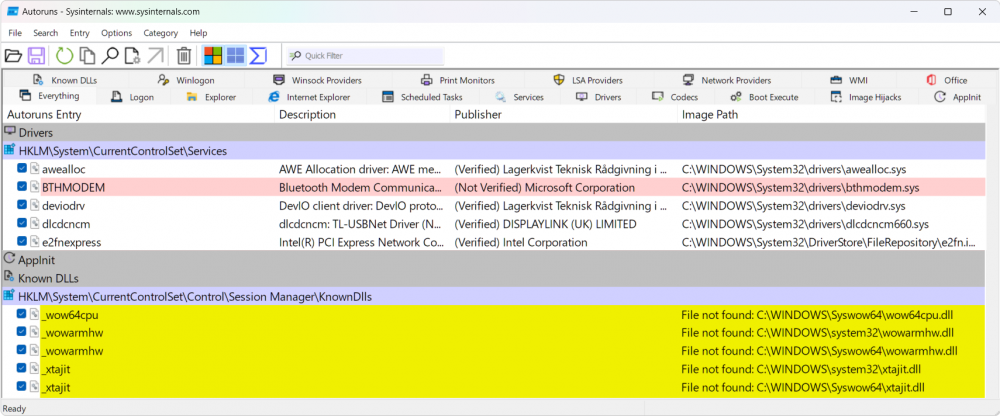

Warto też mieć na uwadze, że niektóre wpisy w tabeli mogą mieć specjalne tło. Wpisy z żółtym tłem wskazują, że w systemie nie ma już pliku do uruchomienia, zaś z czerwonym – ostrzegają o błędach podpisu oprogramowania wskazanego do uruchomienia. Złośliwe oprogramowanie często tworzy usługi przypominające pewne komponenty systemu Windows, np. svchost.exe, ale weryfikacja autora i podpisu cyfrowego da nam informację, czy mamy do czynienia z faktycznym komponentem systemu, czy z kamuflującym się malware.

Warto zaznaczyć, że wpisy z żółtym lub czerwonym tłem nie muszą oznaczać błędnych lub niebezpiecznych autostartów. Przykładowo – następujące pliki są częścią mechanizmu WOW64, gdzie lokalizacje binarek są ściśle zapisane w systemie, odwołując się do jednocześnie do bibliotek w wersji 32 i 64-bitowych:

- _wow64cpu – C:\Windows\Syswow64\wow64cpu.dll

- _wowarmhw – C:\Windows\System32\wowarmhw.dll

- _wowarmhw – C:\Windows\Syswow64\wowarmhw.dll

- _xtajit – C:\Windows\System32\xtajit.dll

- _xtajit – C:\Windows\Syswow64\xtajit.dll

- wow64 – C:\WINDOWS\Syswow64\wow64.dll

- wow64win – C:\WINDOWS\Syswow64\wow64win.dll

W takim przypadku Autoruns (zarówno w trybie 32 jak i 64-bitowy) część tych bibliotek oznaczy na żółto jako nieistniejące (patrz: Rysunek 3.), jednak jest to sytuacja normalna.

Takich przykładów może być więcej. Czerwone oraz żółte wpisy w pierwszej kolejności warto traktować nie tyle, co groźne/błędne, a jako rzeczy wymagające ręcznej, bardziej szczegółowej analizy.

Rysunek 3. Żółte i czerwone wpisu nie muszą wskazywać złośliwego oprogramowania. Niemniej zawsze warto się przyjrzeć bliżej wszystkim takim wpisom (plik _wow64cpu oraz BTHMODEM są właśnie przykładami bezpiecznego oprogramowania).

Lokalizacje ASEP (AutoStart Extensibility Points)

Autoruns grupuje wszystkie lokalizacje autostartów w kartach w górnej części programu. To około setka plików, folderów i kluczy rejestru przydzielonych do 18 kategorii ASEP (dla porównania: Menadżer zadań Windows pokazuje wyłącznie 7 lokalizacji).

Oto lokalizacje ASEP analizowane przez Autoruns:

- Logon – w tej kategorii zobaczymy programy uruchamiane podczas startu systemu i logowania użytkowników. Są to między innymi klucze rejestru Run i RunOnce – zarówno ogólnosystemowe, jak i dla konkretnych użytkowników, uwzględniając też autostarty aplikacji 64-bitowych konfigurowane lokalnie lub przez Zasady grupy. Znajdują się tu także programy uruchamiane automatycznie przez katalogi Startup w menu Start;

- Explorer – wyświetla oprogramowanie uruchamiane jako procesy podrzędne Eksploratora plików. Na karcie Explorer znajdziemy m.in. programy obsługujące w Eksploratorze protokoły (np. http:// , ftp://, mk://, res://), filtry MIME (np. text/xml) czy też rozszerzenia menu kontekstowego wyświetlanego po kliknięciu prawym przyciskiem myszy danego pliku;

- Internet Explorer – listuje rozszerzenia przeglądarki Internet Explorer;

- Scheduled Tasks – karta ta pokazuje oprogramowanie uruchamiane przez systemowy Harmonogram zadań.

- Services – bardzo ważna karta pokazująca usługi systemowe skonfigurowane do uruchamiania podczas startu systemu.;

- Drivers – wypisuje sterowniki;

- Codecs – obejmuje oprogramowanie uruchamiane przez kodeki dekodujące multimedia w systemie;

- Boot Execute – niektóre operacje mogą być przeprowadzone tylko w czasie rozruchu Windowsa, ponieważ nie mogą być wykonywane w czasie działania systemu. Jednym z takich programów jest chociażby Autocheck uruchamiany w podczas rozruchu w wyniku wykonania komendy chkdsk C: /f /r (jest to polecenie naprawiające błędy dysku twardego oraz przywracające integralność kluczowych plików systemowych);

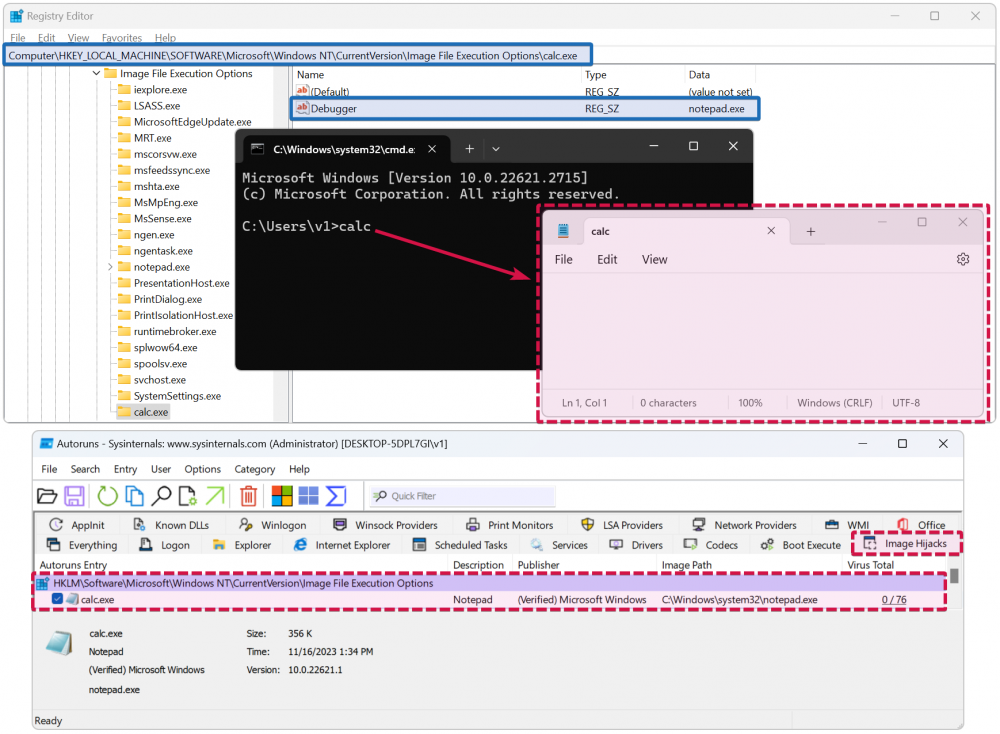

- Image Hijacks – w systemie Windows istnieje możliwość podmiany ścieżki uruchamiania danego programu na inną. Rysunek 4. pokazuje, jak za pomocą tej techniki uruchomić kalkulator zamiast notatnika. Wszystko, co trzeba zrobić to dodać odpowiedni klucza w rejestrze (w tym wypadku HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\calc.exe).

- AppInit – wpisy na tej karcie pokazują konfiguracje leciwego już mechanizmu AppInit_DLLs, który służył do wstrzykiwania bibliotek do procesów korzystających z graficznego kontekstu użytkownika. Mechanizm ten jest domyślnie wyłączony w systemie Windows Vista i nowszych;

- KnownDLLs – mechanizm zapewniający ten sam zbiór podstawowych bibliotek DLL dla aplikacji Windows;

- Winlogon – pokazuje elementy uruchamiane przez proces winlogon.exe, który jest odpowiedzialny za zarządzanie logowaniem i wylogowaniem użytkowników w systemie Windows (np. związane z Credential Providerami czy z Userinit);

- Winsock Providers – pokazuje zarejestrowanych dostawców Winsock API używanego do obsługi gniazd sieciowych;

- Print Monitors – pokazuje biblioteki DLL ładowane do usługi Spooler zarządzającej wydrukiem;

- LSA Providers – wpisy związane z mechanizmem LSA (Local Security Authority) używanym do uwierzytelniania w systemie Windows;

- Network Providers – biblioteki dostawców sieciowych dla usług takich jak SMB, RDP czy WebDAV (Web Client);

- WMI – na tej karcie pojawiają się konsumenci zdarzeń mechanizmu WMI;

- Office – informacje o wtyczkach (programach, bibliotekach) uruchamianych automatycznie wraz z programami pakietu Microsoft Office;

Rysunek 4. Image Hijack powodujący uruchomienie notatnika zamiast kalkulatora.

Case study: Asystent pobierania

Aby zobaczyć, w jaki sposób Autoruns może rozwiązać pewne problemy bezpieczeństwa, przyjrzyjmy się poniższemu scenariuszowi.

Scenariusz

Użytkownik prosi nas o pomoc związaną z bezpieczeństwem systemu Windows. Oto czynności, które wykonał:

- Około godziny 16:30 chciał otworzyć dokument PDF. Aby to zrobić, wyszukał w sieci program Ashampoo PDF Free.

- Trafił na stronę, z której ściągnął asystenta pobierania programu. Uruchomił go, a potem przeklikując się przez domyślnie zaznaczone opcje, zainstalował czytnik PDF.

- Po instalacji zauważył, że oprócz Ashampoo PDF została zainstalowana też przeglądarka Opera, a na ekranie zaczęły się wyświetlać monity nieznanego programu antywirusowego.

Użytkownik jest wystraszony, że jego dane są zagrożone. Prosi nas, abyśmy odpowiedzieli na pytanie, czy na komputerze zostało uruchomione złośliwe oprogramowanie i czy można odinstalować te niepotrzebne programy, przywracając bezpieczny stan systemu.

Krok 1. Pozyskanie wyników skanu Autoruns z systemu live

Aby odpowiedzieć na pytania użytkownika, najpierw musimy poznać stan autostartów danego systemu.

Prosimy użytkownika, aby w Eksploratorze plików wpisał adres \\live.sysinternals.com\tools, a potem, aby uruchomił program Autoruns.exe z prawami administratora. Po chwili z menu File użytkownik powinien wybrać opcję Save… i zapisać wynik skanu do pliku o nazwie 1-live.arn. Plik ten musi nam przesłać do dalszej analizy.

Krok 2. Analiza autostartów

Uruchamiamy Autoruns na własnym komputerze i otwieramy (File > Open…) pozyskany przed chwilą plik 1-live.arn.

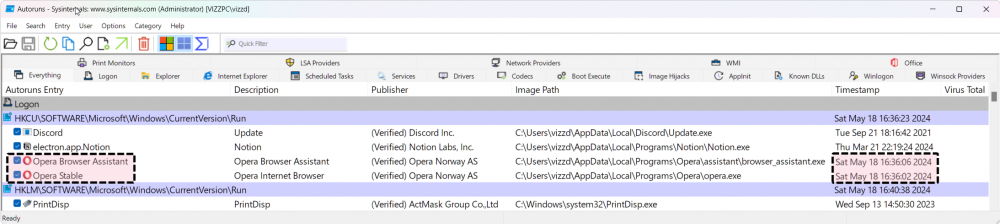

Wyświetli się nam tabela autostartów z dziesiątkami wpisów. W pierwszej kolejności spróbujmy zlokalizować któryś z podejrzanie zainstalowanych programów, np. poszukajmy autostartów powiązanych z przeglądarką Opera.

Możemy znacznie zmniejszyć liczbę wpisów przez odfiltrowanie komponentów Windows oraz programów Microsoft. W menu Options zaznaczamy więc opcje:

- Hide Microsoft Entries

- Hide Windows Entries

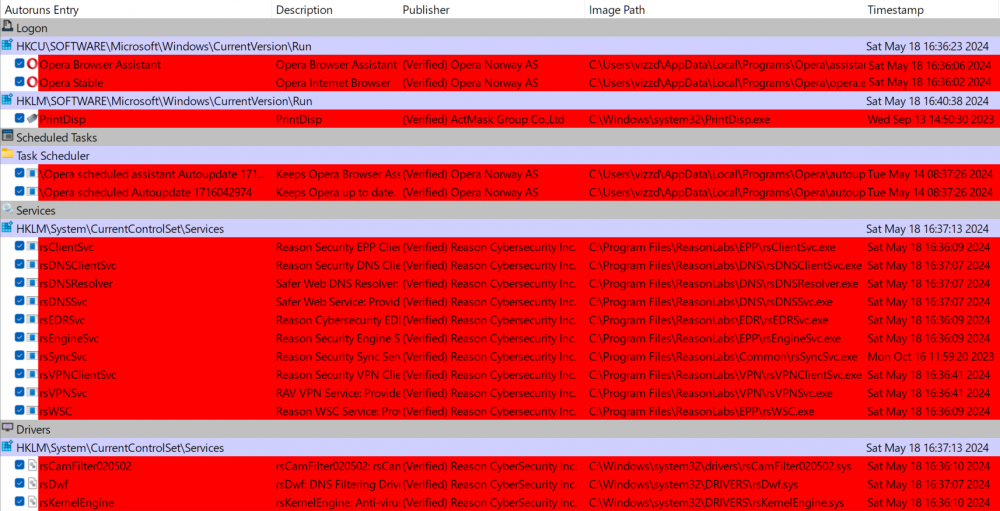

Po chwili analizy tabeli wpisów (lub korzystając z pola Quick Filter) zauważymy dwa wpisy dotyczące programów firmy Opera Norway AS. Podpisy cyfrowe plików wyglądają bezpiecznie, ale przyjrzyjmy się kolumnie Timestamp. Opera Stable oraz Opera Browser Assistant pokazują tam daty 16:36:02 i 16:36:06 (patrz Rysunek 5.). Pokrywa się to z relacją użytkownika mówiącego o uruchomieniu asystenta pobierania około godziny 16:30 (trzeba wziąć pod uwagę, że daty w kolumnie Timestamp mogą wskazywać różne wartości, niekoniecznie z czasem utworzenia pliku w systemie, ale na szczęście nie było tak w tym przypadku).

Rysunek 5. Dwa autostarty przeglądarki Opera instalowane w czasie, o którym wspominał użytkownik (około 16:30).

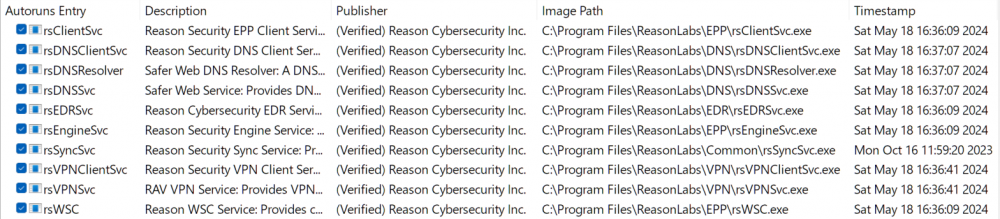

Sprawdźmy, czy w okolicy 16:36 zostało zainstalowane jeszcze jakieś oprogramowanie.

O godzinie 16:37 został dodany wpis ze sterownikiem drukarki PDF, co jest sytuacją oczekiwaną w wypadku instalacji czytnika PDF. Dodatkowo o godzinie 16:36 i 16:37 zainstalowano wiele autostartów wskazujących na programy firmy Reason Cybersecurity Inc (patrz Rysunek 6.).

Rysunek 6. Autostarty programów firmy Reason Cybersecurity instalowane w tym samym czasie, co Opera oraz czytnik PDF.

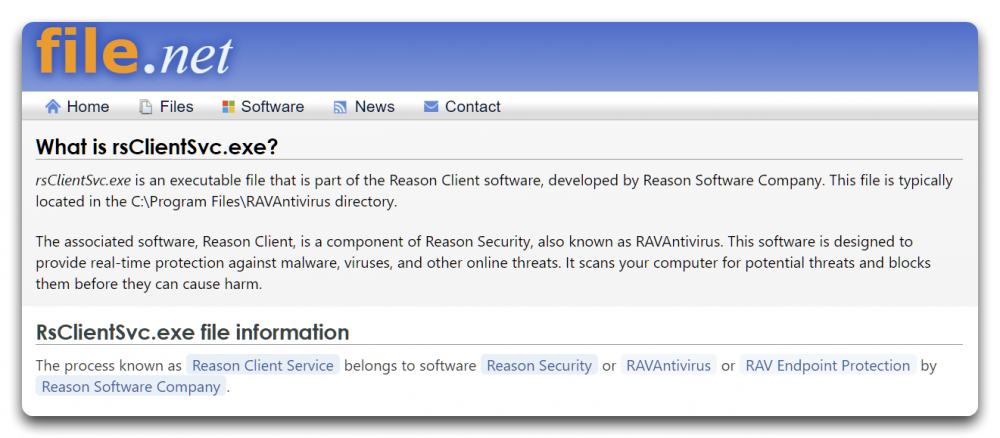

Kliknijmy we wpis rsClientSvc (prawym klawiszem myszy) i wybierzmy opcję Search online… W wyszukiwarce WWW zauważymy wpisaną frazę rsClientSvc.exe, a po jej wyszukaniu szybko trafimy na stronę file.net, która dostarczy nam kilka informacji o tym programie (patrz Rysunek 7.).

Rysunek 7. Opis programu rsClientSvc.exe na serwisie file.net.

W ten sposób dowiemy się, że rsClientSvc jest częścią oprogramowania antywirusowego RAV. Wyszukanie w sieci informacji o tym antywirusie szybko da nam do zrozumienia, że nie jest to oprogramowanie złośliwe, niemniej jest to antywirus wątpliwej jakości, który jednak bardzo nachalnie nakłania do płatnej aktywacji funkcji za kilkadziesiąt dolarów (niektórzy kategoryzują go jako adware/bloatware).

Podsumowując.

Znaleźliśmy trzy kategorie autostartów, które zostały utworzone po instalacji czytnika PDF:

- Pierwszy wpis dotyczy sterownik drukarki PDF (komponent instalowanego czytnika PDF).

- Dwa autostarty przeglądarki Opera (zainstalowane bez wiedzy użytkownika).

- Dziesięć autostartów powiązanych z rozwiązaniem antywirusowego firmy Reasonlabs (zainstalowane bez wiedzy użytkownika).

Oprogramowanie wskazywane przez wszystkie wpisy posiada poprawne sygnatury, a po wybraniu opcji „Submit to VirusTotal” dostaniemy informacje, że żaden z programów nie jest rozpoznawany przez silniki antywirusowe jako złośliwy.

Wygląda na to, że nie mamy do czynienia z malware, tylko raczej z programami, które zostały dodatkowo doinstalowane bez wiedzy użytkownika. Musimy sobie teraz odpowiedzieć na pytanie – w jaki sposób te programy trafiły do systemu użytkownika i czy da się je odinstalować, przywracając system do bezpiecznego stanu.

Krok 3. Pozyskanie instalatora

Wiemy już mniej więcej, jakie zmiany w autostartach spowodowała instalacja czytnika PDF przez Asystenta pobierania. Kolejnym krokiem będzie pozyskanie pliku tego asystenta.

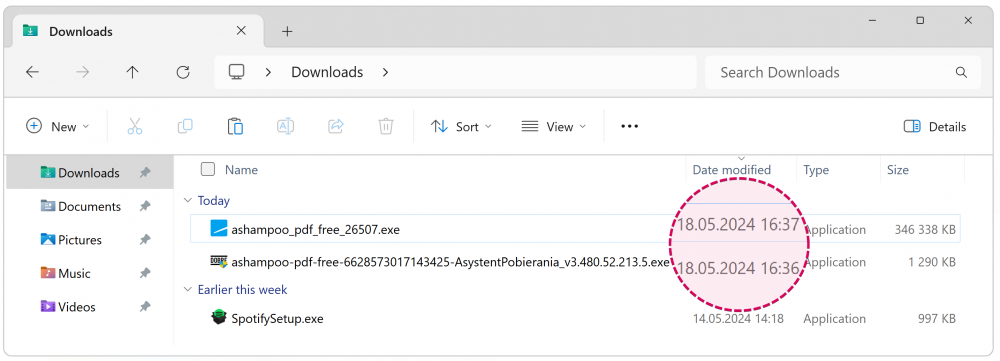

Spójrzmy więc, co znajduje się w katalogu Downloads komputera użytkownika (patrz: Rysunek 8.).

Można zauważyć, że w okolicach 16:30 pojawiły się dwa pliki .exe. Pierwszy z nich — ashampoo-pdf-free-66285730177143425-AsystentPobierania_v3.480.52.213.5.exe – został rozpoznany przez użytkownika, jako plik ściągnięty z serwisu. Drugi plik (ashampoo_pdf_free_26507.exe) został prawdopodobnie ściągnięty przez pierwszy i wydaje się być faktycznym instalatorem czytnika PDF.

Warto zwrócić uwagę na to, że Asystent Pobierania potrzebuje podwyższonych uprawnień, a instalator czytnika już nie (możemy to rozpoznać po znaczku tarczy przy ikonach). Oznacza to, że sam downloader może (potencjalnie) wprowadzić dużo więcej zmian w systemie, niż sam instalator Ashampoo.

Rysunek 8. Pliki w katalogu Downloads użytkownika.

Uwaga: należy dochować szczególnej ostrożności podczas pracy z potencjalnie złośliwym oprogramowaniem. Przypadkowe uruchomienie pliku poza odpowiednio skonfigurowanym środowiskiem testowym może spowodować utratę danych.

Krok 4. Stworzenie środowiska testowego

Następnym krokiem będzie utworzenie maszyny wirtualnej (przy pomocy ulubionego hyperwizora np. VMWare/Virtualbox/HyperV…), najlepiej z tym samym systemem co u użytkownika (Windows 11).

W następnych krokach użyjemy tej maszyny wirtualnej jako nasze bezpieczne środowisko testowe, w którym uruchomimy podejrzane oprogramowanie, a następnie zbadamy, jakie dokładnie zmiany wprowadzi w autostartach.

Krok 5. Stworzenie pierwszego punktu odniesienia

Uruchamiamy w maszynie wirtualnej Autoruns z podwyższonymi uprawnieniami. Przeprowadzamy skan lokalizacji ASEP systemu, a wynik zapisujemy do pliku 0-clean.arn. Na koniec tworzymy migawkę maszyny wirtualnej (snapshot) i etykietujemy ją również jako 0-clean.

W ten sposób stworzyliśmy punkt odniesienia (baseline) stanu autostartów świeżo po instalacji czystego Windowsa.

Krok 6. Badanie programu w sandboksie

Na pulpit maszyny wirtualnej przenosimy pozyskany od użytkownika plik ashampoo-pdf-free-66285730177143425-AsystentPobierania_v3.480.52.213.5.exe. Następnie uruchamiamy asystenta i instalujemy program, zaznaczając domyślne opcje, podobnie jak robił to użytkownik.

Etapy instalacji przedstawia Rysunek 9.

Najpierw zobaczymy ekrany powitalne instalatora Ashampoo PDF Free (etapy 1–2).

Klikamy DALEJ, przechodząc do etapu 3, gdzie pojawi się ekran z ofertą programu RAV Endpoint Protection Elite. Wygląd oferty jest stylizowany na licencje EULA często spotykane w instalatorach. Gdy jednak przyjrzymy się uważnie, zobaczymy zaznaczony checkbox „Zainstaluj RAV Endpoint Protection Elite Online Security i Safer Web z RAV VPN”. Warto zaznaczyć, że na tym ekranie przycisk z prawej strony zmienił treść z „DALEJ” na „AKCEPTUJ”.

Na czwartym ekranie pojawia się oferta z instalacją przeglądarki Opera. Oferta jest spisana w taki sposób, że klikając w przycisk AKCEPTUJ (ponownie występujący skrajnie z prawej strony) zgadzamy się na instalację przeglądarki.

Dopiero w piątym kroku pobierany jest instalator czytnika PDF. Jak się za chwilę okaże, równocześnie w tle instalowane są programy, których oferty przed chwilą zaakceptowaliśmy (RAV oraz Opera). Po zakończeniu pobierania na dysku pojawia się plik ashampoo_pdf_free_26507.exe.

Na szóstym ekranie asystent „podziękuje nam za pracę” i domyślnie zaproponuje uruchomienie faktycznego instalatora.

Siódmy etap to uruchomienie instalatora Ashampoo PDF Free – tego samego, który moglibyśmy pobrać z oficjalnej strony producenta. Jednak w czasie instalacji czytnika PDF zaobserwujemy uruchomienie Opery. Chwilę potem pojawią się pop-upy RAV Antyvirus z prośbą o aktywację płatnej ochrony (etapy 8–9).

Powyższe obserwacje pokrywają się z opisem podanym przez użytkownika, co oznacza, że jesteśmy na dobrej drodze.

Rysunek 9. Etapy instalacji Ashampoo PDF Free (i kilka „gratisowych” programów) za pomocą Asystenta pobierania.

Krok 7. Zapis kolejnego punktu odniesienia

Wiemy, że w naszym środowisku testowym wprowadziliśmy zmiany podobne do tych, które do swojego systemu wprowadził użytkownik po instalacji czytnika PDF.

Musimy teraz uruchomić Autoruns z podwyższonymi uprawnieniami i wykonać ponowny skan, a wynik zapisujemy jako 1-after-execution.arn.

Mamy teraz do dyspozycji dwa pliki .arn (0-clean.arn oraz 1-after-execution.arn), dzięki czemu możemy odróżnić stan autostartów przed i po instalacji czytnika PDF).

Nie zapominajmy, aby w tym miejscu wykonać kolejną migawkę maszyny wirtualnej (snapshot), przykładowo z etykietą 1-after-execution. Pozwoli to na przywrócenie maszyny do stanu systemu tuż po instalacji podejrzanego programu.

Krok 8. Porównanie wyników

Przechodzimy do Autoruns w naszym środowisku testowym (ten krok można zrealizować poza maszyną wirtualną). Z menu File wybieramy Open… i wskazujemy baseline ze stanem autostartów tuż po instalacji Windowsa (plik 0-clean.arn). Następnie w menu File klikamy opcję Compare… i wskazujemy zapis stanu autostartów już po instalacji podejrzanego programu (plik 1-after-execution.arn).

Wynik porównania prezentuje Rysunek 10. Wpisy czerwone to te, które istnieją wyłącznie w porównywanym baseline (1-after execution.arn). Zielone wpisy oznaczałyby odwrotną sytuację (autostarty istniałyby tylko w 0-clean.arn).

Widać, że zmiany w systemie po instalacji czytnika PDF dotyczą tych samych programów, które namierzył użytkownik (Opera, RAV).

Rysunek 10. Porównanie dwóch wcześniej zapisanych baseline’ów Autoruns.

Krok 9. Stworzenie ostatniego punktu odniesienia

Wiemy, że obok czytnika PDF w systemie jeszcze oprogramowanie od Opera Software oraz Reason Cybersecurity Inc. Nie jest to złośliwe oprogramowanie, ale pytanie brzmi, czy możemy je odinstalować, pozbywając się przypadkowo zainstalowanych dodatków.

Sprawdźmy to.

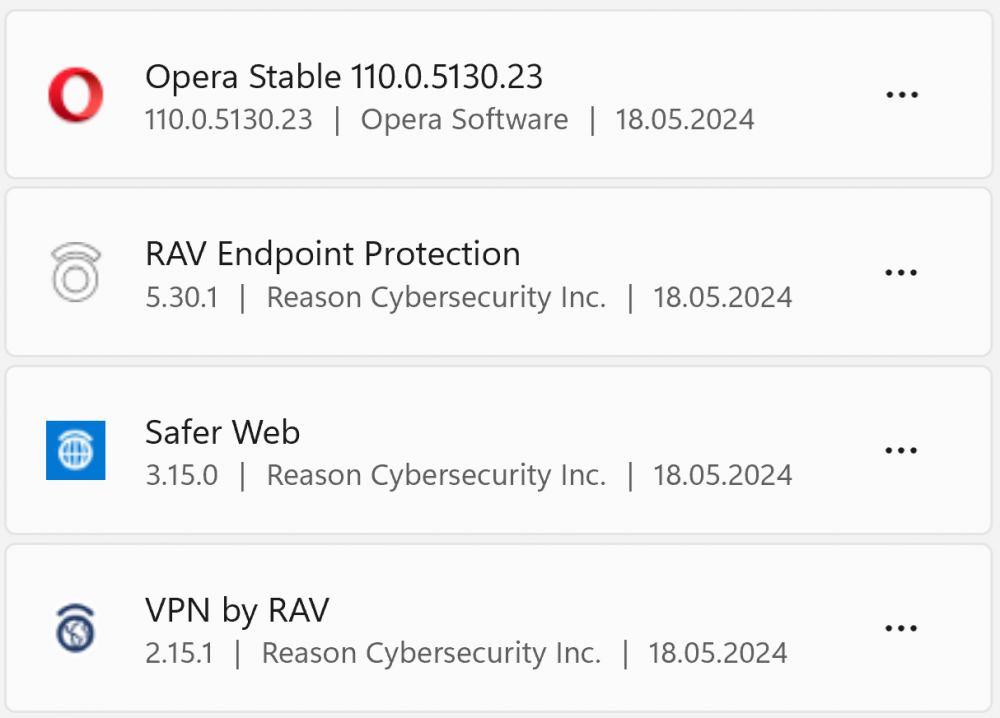

W maszynie wirtualnej ze środowiskiem testowym usuńmy niechciane programy używając opcji Add or remove software. Sprawdzając listę dezinstalatorów, zobaczymy jedną pozycję Opera Software oraz trzy Reason Cybersecurity (patrz Rysunek 11.).

Rysunek 11. Odinstalowywanie przypadkowo zainstalowanych programów.

Po raz kolejny uruchamiamy Autoruns z uprawnieniami administratora i wykonujemy skan systemu. Baseline tym razem zapisujemy do pliku o nazwie 2-after-removal.arn.

Nie zapominajmy o wykonaniu snapshotu maszyny wirtualnej, przykładowo z nazwą 2-after-removal.arn, aby ewentualnie móc szybko wrócić do stanu po dezinstalacji programów.

Krok 10. Analiza dezinstalacji

W ostatnim kroku otwieramy w Autoruns baseline z czystym systemem (0-clean.arn), a następnie porównujemy go z plikiem 2-after-removal.arn.

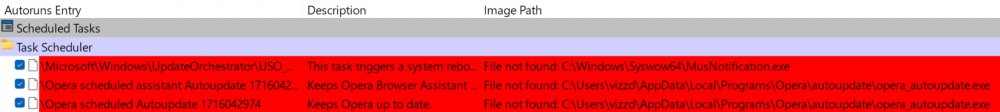

Wynik porównania prezentuje Rysunek 12.

Czerwono wpisy istnieją wyłącznie w 2-after-removal.arn, co oznacza, że większość autostartów została prawidłowo usunięta. Gdy dokładnie przyjrzymy się pozostałym trzem czerwonym wpisom, szybko zobaczymy, że wskazują one programy, których nie ma już w systemie.

Dzięki temu wiemy, że dezinstalatory Reason Cybersecurity poprawnie po sobie posprzątały, a dezinstalator Opery prawidłowo usunął pliki, jednak pozostawiła po sobie trzy, niedziałające autostarty.

Rysunek 12. Niedziałające wpisy autostartu pozostawione przez dezinstalator Opery.

Wnioski

Po dziesięciu krokach analizy możemy odpowiedzieć użytkownikowi na jego pytania.

Instalacja czytnika PDF została dokonana przez Asystenta pobierania pewnego serwisu, który dodatkowo zaproponował instalację Opery oraz RAV Antyvirus, co łatwo można przeoczyć. Programy te instalowały się w systemie równolegle z Ashampoo PDF Free. Nie jest oprogramowanie złośliwe i można go po prostu odinstalować narzędziami Windows.

Możemy zwiększyć świadomość użytkownika, opowiadając mu, że asystenci czy menadżerowie pobierania często określane są mianem adware lub wręcz crapware’u. To nie tyle malware, co oprogramowanie o niemal zerowej przydatności, jednak nakłaniające do skorzystania z pewnych „ofert”. Warto być zawsze czujnym w czasie instalacji oprogramowania, nawet ściągniętego z oficjalnej strony producenta, bo niestety coraz częściej zdarza się, że nawet oficjalne instalatory potrafią „dokleić” swoją „specjalną ofertę”.

Na koniec chciałbym nadmienić, że cała analiza przedstawiona w Case Study dotyczyła kontekstu autostartów. Asystenci pobierania mogą zmieniać zachowania systemu w sposób niewykrywalny przez Autoruns (ponieważ nie będą one dotyczyć ASEP). Dokładny ślad wprowadzonych zmian w systemie można sprawdzić za pomocą Sysinternals Procmon. Niedługo użyjemy właśnie tego programu, aby przeanalizować ten sam scenariusz.

~Adrian vizzdoom Michalczyk

“Rysunek 4. pokazuje, jak za pomocą tej techniki uruchomić kalkulator zamiast notatnika”

Powinno być na odwrót.

Super artykuł, czekam na kolejną część.

Jeszcze do zmiany slash na backslash w :

‘\\live.sysinternals.com/tools’ —> ‘\\live.sysinternals.com\tools’

Samo mięso! Ależ dobre, czekam na wincyj!

kolejny odcinek w przyszłym tygodniu :-)

Uwaga! Edycja print monitorów kończy się rozwałką: https://learn.microsoft.com/en-us/answers/questions/956112/print-monitors-gone-after-changing-them-in-autorun