Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

WEBSEC EKSPERT… czyli siedem dni praktycznych szkoleń w wakacyjnej cenie

Wakacje już w pełni, ale my nie zwalniamy tempa. Przygotowaliśmy coś specjalnego co powinno zainteresować przede wszystkim programistów, devopsów, pentesterów czy po prostu osoby zainteresowane tematyką bezpieczeństwa aplikacji webowych.

Jeżeli chciałbyś całościowo zrozumieć zagadnienie bezpieczeństwa aplikacji webowych, a do tego trochę zaoszczędzić to ten wpis jest właśnie dla Ciebie 😊

Prawidłowe zrozumienie i umiejętność zapewnienia bezpieczeństwa aplikacji webowych stały się nieodzownym składnikiem w dzisiejszym cyfrowym świecie. Istnieje coraz więcej niebezpieczeństw sieciowych, które mogą zagrozić Twojej organizacji, a najlepszą obroną jest dobrze przygotowana, świadoma i wykwalifikowana załoga.

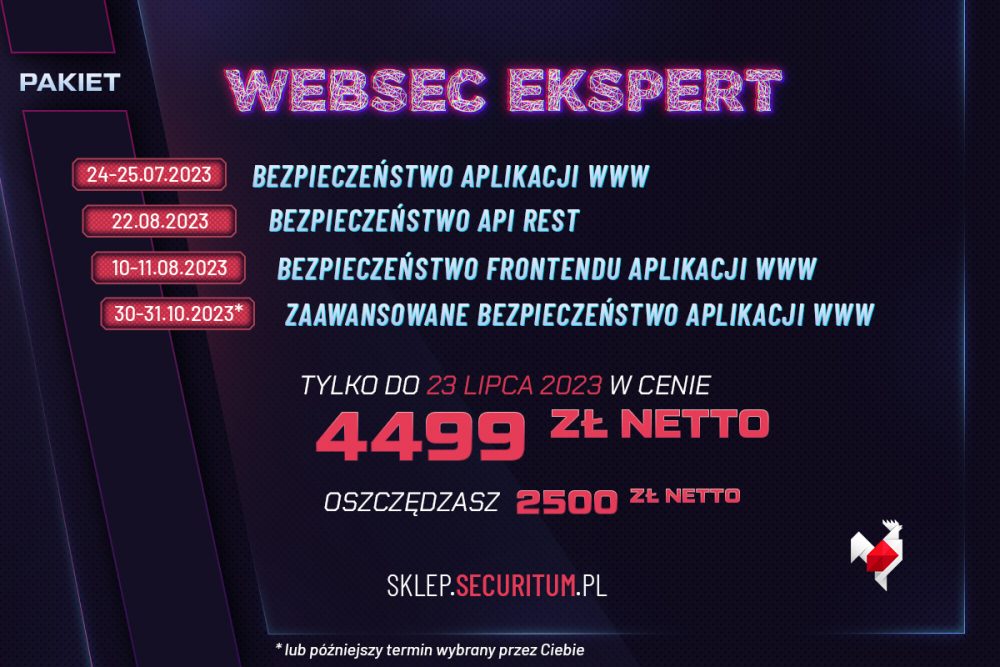

Na wakacje przygotowaliśmy dla Was pakiet WEBSEC EKSPERT: https://sklep.securitum.pl/web-ekspert

Obejmuje cztery szkolenia:

- Bezpieczeństwo aplikacji WWW (24-25.07.2023)

https://sklep.securitum.pl/bezpieczenstwo-aplikacji-www - Bezpieczeństwo API REST (22.08.2023)

https://sklep.securitum.pl/bezpieczenstwo-api-rest - Bezpieczeństwo frontendu aplikacji WWW (10-11.08.2023)

https://sklep.securitum.pl/bezpieczenstwo-frontendu-aplikacji-www - [nowość] Zaawansowane bezpieczeństwo aplikacji www (termin 30-31.10.2023 lub późniejszy termin wybrany przez Ciebie) https://sklep.securitum.pl/zaawansowane-bezpieczenstwo-aplikacji-webowych

DLACZEGO WARTO?

Bezpieczeństwo aplikacji WWW

Kurs „Bezpieczeństwo aplikacji WWW” pozwoli Ci zgłębić szczegółowe zagadnienia dotyczące zabezpieczenia aplikacji webowych. Omawia skomplikowane strategie obronne, które pomagają zabezpieczyć Twoje zasoby w sieci od najbardziej złośliwych ataków.

AGENDA:

Wprowadzenie do tematyki testowania bezpieczeństwa aplikacji webowych

- Czym są testy penetracyjne aplikacji www?

- Prezentacja przykładowego, realnego raportu z testów penetracyjnych.

- Omówienie dokumentów OWASP Top Ten, OWASP ASVS (Application Security Verification Standard), OWASP Testing Guide.

- Dalsze źródła wiedzy – serwisy on-line, literatura, narzędzia.

Rekonesans

- Shodan – mapowanie własnej infrastruktury, wykorzystanie filtrów

- Google hacking – lokalizowanie ukrytych katalogów / wersji oprogramowania / ścieżek instalacji systemów

- Lokalizowanie ukrytych domen

- Techniki brute force

Case Studies

- Pełne przejęcie profesjonalnej kamery CCTV – root bez uwierzytelnienia – przez atak na konsolę webową

- Atak na urządzenia TP-Link – root bez uwierzytelnienia przez konsolę webową

- Nuxeo – wykonanie kodu w OS poprzez manipulację zip-ami / XXE / path traversal bez uwierzytelnienia

- Dotnetnuke – wykonanie kodu w OS poprzez połączenie kilku podatności

Podatność SQL injection

- 10 minutowe wprowadzenie do języka SQL

- Kilka przykładów tej podatności w różnych miejscach aplikacji – nauka wykrywania podatności, przygotowania proof of contept (nieautoryzowane pobranie danych z bazy wykonanie kodu w systemie operacyjnym)

- Techniki omijania filtrów

Wykrywanie, wykorzystywanie oraz ochrona przed podatnościami

- Manipulacje plikami XML w celu nieautoryzowanego dostępu do danych na serwerze (XXE)

- OS Command injection (kilka wariantów) – w tym błąd w jednej z bibliotek JAVA, problemy z mechanizmami uploadu

- XSS – przejęcie dostępu administracyjnego w systemie blogowym / omijanie filtrów

- CSRF

Kilka wybranych ataków typu DoS

- ReDoS

- XML Bomb

- ZIP Bomb

Testowanie bezpieczeństwa API REST / Webservices (SOAP)

- Wstęp do tematyki API

- Automatyczne generowanie requestów HTTP do API na podstawie pliku WSDL

- Automatyczne testy bezpieczeństwa SOAP / REST

- Ręczne poszukiwanie podatności API: SOAP / REST

Ataki na system uwierzytelnienia i autoryzacji

- Badanie kilku aspektów bezpieczeństwa ścieżki logowania

- Badanie wykorzystanych mechanizmów autoryzacji

- Techniki bruteforce

Całościowy test bezpieczeństwa na aplikację w LAB, podsumowujący wiedzę

- Wykrycie kilku klas podatności

- Wskazanie metod ochrony

Bezpieczeństwo API REST

„Bezpieczeństwo API REST” jest kolejnym krokiem w naszej serii szkoleń. API REST są kluczową częścią większości nowoczesnych aplikacji internetowych, umożliwiając komunikację między systemami. Niestety, są one również popularnym celem ataków. Ten kurs daje Ci niezbędne narzędzia, aby zrozumieć i przeciwdziałać takim zagrożeniom.

AGENDA:

- Krótki wstęp do API REST

- Rekonesans API (pasywny / aktywny / rekonesans API mobilnych)

- Krótkie omówienie metod: GET/POST/PUT/DELETE/PATCH/HEAD/MERGE/REDIRECT/…

- Omijanie zabezpieczeń dostępu do metod HTTP

- Server-Side Request forgery (SSRF)

- Podatności XML

- XXE

– Remote Code Execution

– XXE vs SSRF

– Podatności JSON vs. XML vs. YAML

- Deserializacja vs. bezpieczeństwo API

- Bezpieczeństwo JWT (JSON Web Tokens).

- Bezpieczeństwo OAuth2

- Wycieki kluczy API

- Bezpieczeństwo Webhooks

- Bezpieczeństwo frameworków

Bezpieczeństwo frontendu aplikacji webowych

„Bezpieczeństwo frontendu aplikacji webowych” skupia się na specyficznych zagrożeniach związanych z interfejsem użytkownika. Nauczy Cię, jak chronić swoją aplikację przed atakami, które mogą wykorzystywać błędy w kodzie frontendu.

AGENDA:

Wprowadzenie do szkolenia i technologii client-side.

Cross-Site Scripting – najistotniejsza podatność świata client-side.

- omówienie Same Origin Policy

- omówienia i trening praktycznych skutków XSS-ów,

- typy XSS,

- omówienie punktów wejścia XSS (parametry GET/POST, pliki Flash, pliki SVG, upload plików)

- omówienie punktów wyjścia XSS (niebezpieczne funkcje JS, konteksty w HTML)

- omówienie metod ochrony przed XSS

- techniki omijania filtrów XSS

- XSS-y a dopuszczanie fragmentów kodu HTML.

Inne ataki działające po stronie przeglądarek:

- Cross-Site Request Forgery

- Clickjacking,

- RPO (Relative Path Overwrite)/ataki z użyciem CSS,

- JSON hijacking,

- Dangling markup.

Problemy bezpieczeństwa elementów API HTML5:

- postMessage,

- CORS (Cross-Origin Resource Sharing),

- Service Workers,

- Web Sockets.

Content-Security-Policy – remedium na problemy bezpieczeństwa czy piekło wdrożenia?

- wyjaśnienie idei CSP,

- omówienie dyrektyw CSP,

- omówienie sposobów obejścia CSP,

- omówienie problemów przy wdrażaniu CSP.

Sposoby zwiększania bezpieczeństwa frontendu

- nagłówki bezpieczeństwa (X-Frame-Options, Public-Key-Pins, Strict-Transport-Security i inne),

- flagi ciasteczek,

- dobre praktyki w pisaniu aplikacji.

Biblioteki JS (jQuery, Angular, React, Knockout)

- problemy bezpieczeństwa bibliotek JS,

- wstrzyknięcia szablonów,

- naruszenie dotychczasowych założeń bezpieczeństwa.

Bug bounty

- kwestie organizacyjne programów bug bounty na przykładzie Google

- techniczne omówienie znalezionych błędów.

Ćwiczenie podsumowujące – wykorzystanie podatności client-side do wydobywania danych z innych domen.

Podsumowanie szkolenia

Zaawansowane bezpieczeństwo aplikacji www

„Zaawansowane bezpieczeństwo aplikacji webowych”. Agenda powstała na bazie wieloletniego doświadczenia prelegenta oraz efektów pracy załogi Securitum (tylko w 2022 roku zrealizowaliśmy przeszło 700 projektów z zakresu ofensywnego bezpieczeństwa IT). To dwudniowe szkolenie umożliwia praktyczne poznanie tematyki bezpieczeństwa aplikacji webowych – w kontekście najnowszych / zaawansowanych ataków na aplikacje webowe. Szkolenie ma formułę pokazów na żywo.

AGENDA:

Zamiast wstępu: garść błędów w bibliotekach programistycznych z ostatnich lat

- Wykonanie kodu w OS

- Wykradanie pamięci z serwera

- Nieautoryzowany odczyt plików z serwera

Podatność Server-Side Request Forgery

- Omówienie ataku oraz typy SSRF – co prowadzi do powstania tego błędu oraz jakie są jego konsekwencje?

- Popularne scenariusze oraz techniki służące do jego wykorzystania na bazie realnych przykładów. Od rekonesansu do skanowania portów lub zdalnego wykonania kodu.

- SSRF w specyficznych funkcjonalnościach aplikacji webowych – generatory plików PDF, HTML

- Zabezpieczenie przed atakiem. Jak poprawnie zaprojektować aplikację webową (i infrastrukturę aplikacji), aby zabezpieczyć się przed tym atakiem?

- Automatyzacja i narzędzia przydatne w wyszukiwaniu błędu.

Podatność Server-Side Template Injection

- Omówienie i subtypy ataku SSTI .

- Popularne scenariusze jego wykorzystania w poszczególnych silnikach renderowania template.

- Wyszukiwanie i exploitacja błędu – od identyfikacji silnika, do zdalnego wykonania kodu na serwerze.

- Zabezpieczenie przed atakiem. Jak korzystać z silników template w sposób bezpieczny?

- Automatyzacja i narzędzia przydatne w wyszukiwaniu błędu.

Niebezpieczna (de)serializacja danych

- Omówienie tematyki związanej z serializacją i deserializacją danych.

- Błędy związane z niepoprawną deserializacją danych.

- Wyszukiwanie i exploitacja błędu – od identyfikacji wykorzystania przez aplikację zserializowanych danych, do zdalnego wykonania kodu na serwerze.

- Automatyzacja i narzędzia przydatne w wyszukiwaniu błędu. Omówienie narzędzia ysoserial.

Proces uwierzytelnienia – krytyczny punkt w aplikacjach webowych

- Omówienie typowych błędów związanych z bezpieczeństwem procesu logowania do aplikacji webowych.

- Omijanie uwierzytelnienia w aplikacji.

- Horyzontalna i wertykalna eskalacja uprawnień w aplikacji.

- Niepoprawna implementacja mechanizmu resetu hasła- zmień hasło dowolnemu użytkownikowi.

Web Application Firewall w zabezpieczaniu aplikacji webowych

- Sposoby działania popularnych systemów WAF.

- Czy wdrożenie WAF może zastąpić naprawienie błędów w aplikacji webowej?

- Omijanie popularnych systemów WAF. Techniki, które pozwalają na omijanie niektórych filtrów w aplikacjach chronionych przez systemu WAF. Wyszukiwanie prawdziwego adresu IP serwera w celu ominięcia WAF.

- Wskazówki dotyczące poprawnej konfiguracji systemów WAF.

Mechanizmy przeglądarkowe służące do zabezpieczania aplikacji webowych i ich użytkowników

- CSP – omówienie, poprawna konfiguracja, oraz przykład omijania CSP w niepoprawnie skonfigurowanym środowisku. Narzędzia przydatne w ocenie poprawności polityki CSP.

- Access-Control-Allow-Origin / Credentials – Omówienie nagłówka i istotnych błędów związanych z jego niepoprawnym wdrożeniem.

- Pozostałe nagłówki zwiększające bezpieczeństwo aplikacji i użytkownika: Strict-Transport-Security,X-Frame-Options, Referer Policy.

- Supply chain attack – niebezpieczny import skryptów z zewnętrznych serwisów. Przykład ataku i sposoby zabezpieczenia.

- Przykłady wykorzystania błędów i ich mitygacji z wykorzystaniem wyżej wymienionych nagłówków.

Jak włączone mechanizmy debug mogą prowadzić do przejęcia kontroli nad aplikacją webową?

- Omówienie przykładów w kilku wybranych technologiach.

- Pokazy na żywo wykorzystania podatności.

Wykorzystanie popularnych błędów w aplikacjach webowych w tzw. kill-chain. Techniki wykorzystywane przez grupy ransomware w realnych kampaniach

- Scenariusze opisujące połączenie typowych błędów, w celu zwiększenia ich istotności i poziomu ryzyka; między innymi: Jak połączyć błąd self-XSS w panelu nisko-uprzywilejowanego użytkownika i błąd CSRF do przejęcia konta administratora/ RCE?

- Pokaz i opis zaawansowanych technik wykorzystywanych przez grupy ransomware, w których połączenie nieistotnych błędów pozwala na uzyskanie dostępu do organizacji.

- Błędy w bibliotekach wykorzystywanych w aplikacjach webowych. Przykłady na żywo bibliotek, które otwierają aplikację na nowe zagrożenia, takie jak kradzież danych użytkowników, czy zdalne wykonanie kodu na serwerze.

Krótko podsumowując – szkolenia są zaprojektowane tak, aby razem stanowić kompletny obraz bezpieczeństwa aplikacji webowych oraz infrastruktury. Od poziomu ogólnego zrozumienia największych zagrożeń, poprzez szczegółowe strategie obronne, aż po umiejętności praktyczne przeprowadzania testów penetracyjnych, nasze szkolenia oferują całościowe podejście do zrozumienia i zapewnienia bezpieczeństwa w sieci. Niezależnie od Twojego doświadczenia, znajdziesz tu coś dla siebie.

CO DOSTANIESZ W RAMACH KURSÓW?

- Udział w szkoleniach i dostęp do platform szkoleniowych.

- Certyfikaty ukończenia szkoleń (PDF).

TRENERZY

Nasi trenerzy to uznani specjaliści i przede wszystkim praktycy, którzy potrafią w sposób ciekawy i zrozumiały przekazywać wiedzę.

Kamil Jarosiński jest konsultantem ds. bezpieczeństwa IT w firmie Securitum. Posiada 7 lat doświadczenia w prowadzenia testów penetracyjnych oraz szkoleń z zakresu bezpieczeństwa aplikacji webowych. Pasjonat bezpieczeństwa systemów IT lubiący dzielić się wiedzą. Prelegent na konferencjach branżowych m.in: Mega Sekurak Hacking Party, uczestnik programów Bug Bounty.

Marek Rzepecki jest audytorem/pentesterem w firmie Securitum. Prowadzi szkolenia z zakresu Cyber Awareness oraz wykłady z wielu różnych dziedzin bezpieczeństwa. Prelegent na konferencjach bezpieczeństwa: Mega Sekurak Hacking Party , Confidence , oraz autor prezentacji związanych z błędami bezpieczeństwa aplikacji mobilnych. Po godzinach wyszukuje podatności w ramach programów Bug Bounty.

Zapraszamy!