Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

W 5 minut wykradł całą bazę serwisu randkowego

Mamy tutaj w pigułce obecny model tworzenia aplikacji mobilnych. Szybko, tanio, niebezpiecznie. Choć zaraz, o bezpieczeństwie czy niebezpieczeństwie często nikt kompletnie nie myśli.

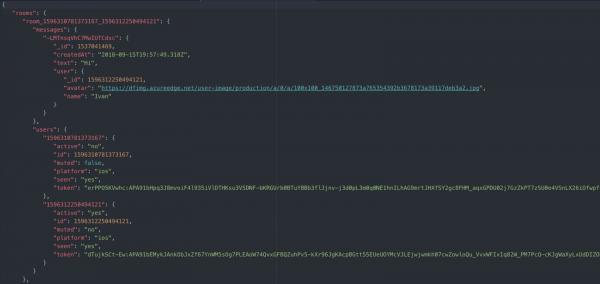

No więc: dekompilacja aplikacji (androidowa .apk), łatwe zlokalizowane backendu (firebase), i zupełnie niezabezpieczony dostęp do tej właśnie bazy:

Their database is accessible by everyone… Now, I’m able to view all the user info (name, avatar, id, platform, notification), use their token, see all the private messages…

“Oczywistym” trickiem był dostęp do pliku .json bezpośrednio w domenie backend. Działający przykład? Proszę: https://publicdata-weather.firebaseio.com/.json

(choć tutaj oczywiście celowo dane dostępne są publicznie).

Swoją drogą gdyby czytali Sekuraka, wiedzieliby jak odpowiednio zabezpieczyć Firebase.

–ms

-hi

-no

-yes

Na szczęście niektóre serwisy randkowe są wręcz wzorcowo projektowane – OkCupid pod tym względem jest całkiem niezły :].

OKWS z którego korzystają jest nawet wspominany przez wykładowców MIT jako pozytywny przykład prawidłowo zaprojektowanej separacji uprawnień.

Tak btw. cały MIT 6.858 (Computer Systems Security) jest dostępny za free w ramach programu OpenCourseWare, więc… chcącym poszerzać swoją wiedzę w temacie mocno polecam:

https://www.youtube.com/watch?v=GqmQg-cszw4&list=PLUl4u3cNGP62K2DjQLRxDNRi0z2IRWnNh

+ materiały dodatkowe:

https://ocw.mit.edu/courses/electrical-engineering-and-computer-science/6-858-computer-systems-security-fall-2014/index.htm