Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Używasz środowiska graficznego pod Linuksem? Każdy użytkownik OS może mieć roota!

No dobra, czym prędzej wyjaśniamy o co w tym gorącym tytule dokładnie chodzi. Banalnie prosta do wykorzystania podatność została właśnie załatana w X Window.

Jeśli ktoś nie używa tego systemu, może spać spokojnie. Spokojnie mogą też spać ci, którzy nie mają ustawionego bitu suid na binarce xorg.

Ale… nawet na znanym z ultraortodoksyjnego podejścia do bezpieczeństwa OpenBSD, mamy tu suida.

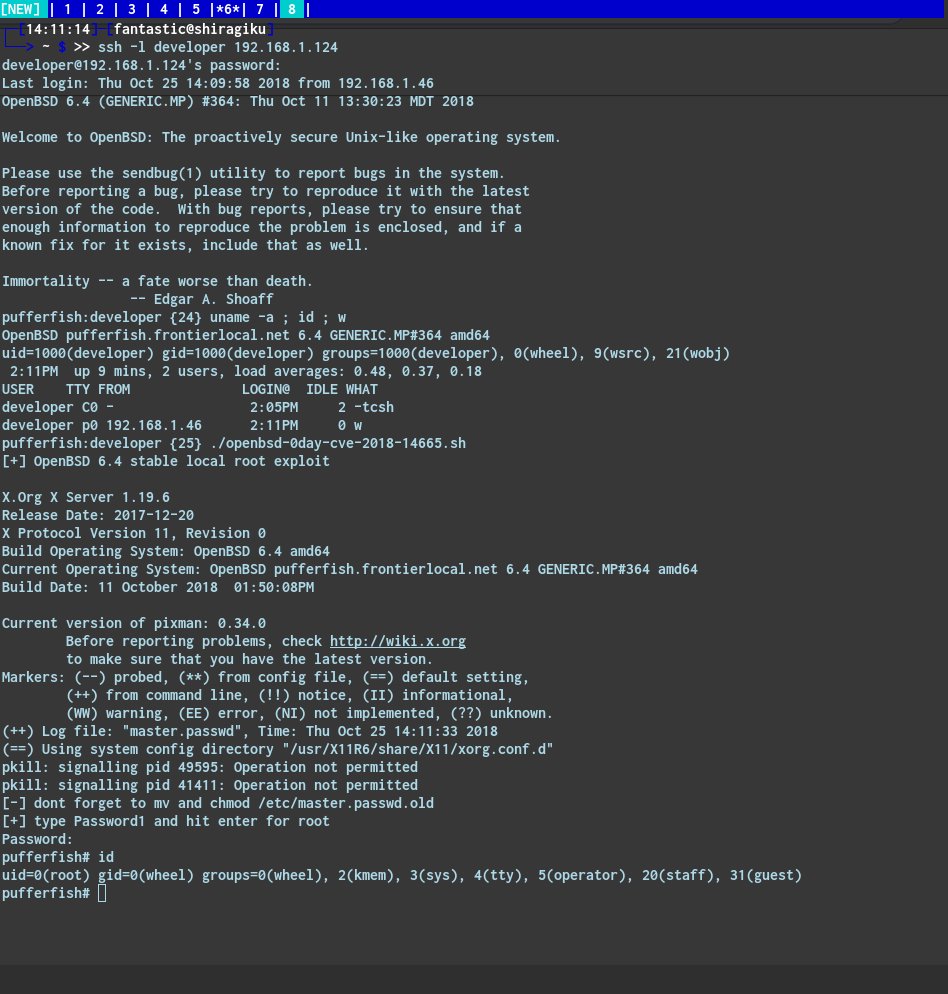

Exploit jest niezmiernie prosty (mieści się w jednej linijce, w shellu) i umożliwia lokalnemu użytkownikowi nadpisanie jako root dowolnego pliku. Nadpisujemy więc /etc/shadow i… mamy roota:

Na pokładach różnych dystrybucji Linuksa panika. Łata jest w trakcie aplikowania i na chwilę pisania tego postu podatny jest np. Debian, Fedora, ale już nie RHEL.

Wspomniany wcześniej OpenBSD obecnie też cały czas pracuje nad aktualizacją.

–ms

Xorg bylo uwazane za podatne zwlaszcza od kiedy jeden z developerow jakiegos edytora graficznego zablokowal uruchamianie z prawami root.

Podatnoscia bylo uruchomienie dowolnego programu graficznego jako root.

Od tamtego czasu zauwazylem ze Debian przeniósł log Xorg do katalogu uzytkownika myslac ze zrobil to w celu uruchamiania xorg jako uzytkownik, aby uniknac podatnosci.

A teraz sie okazuje ze jest jeszcze jedna podatnosc zwiazana z podatnym modulem xorg, w ktorym mozemy podmienic zmienna i dzieki temu uruchomic dowolny skrypt z uprawnieniami root.

A moze nie powinienem sie dziwic ?

W koncu xorg pisano pewnie w czasach kiedy nie znano jak bezpiecznie pisac programy.

Ja osobiscie nie jestem wstanie pisac skryptow bez zmiennych.

Moze developerzy powinni bardziej pomyslec o mozliwosci zabezpieczenia zmiennych dla danej uruchomionej aplikacji ?

A jak zabezpieczyc pozostale zmienne np. systemowe to nie wiem.

Nie aktualizowany Debian 9

$ ls -l | grep Xorg

-rwxr-xr-x 1 root root 2439336 Nov 7 2015 Xorg*

Moze byl jakis update z suid o ktorym nie wiem ?

Obadaj w linku do Debiana.

Dzieki.

Okej, ja mam suida w iksach. Jak go odznaczyć do czasu pojawienia się patcha?

Znajdz plik Xorg

” locate Xorg ”

np. ja mam w /usr/bin/Xorg

wydaj komende na pliku

” chmod 755 /sciezka/do/pliku ”

Sprawdz ponownie uprawnienia, powinno wygladac mniej wiecej:

$ ls -l /usr/bin/Xorg

-rwxr-xr-x 1 root root 2439336 Nov 7 2015 /usr/bin/Xorg*

Ubuntu 18 załatane

Ciekawe, czy taki np. QubesOS, albo CLIP OS, albo jakikolwiek system z gatunku tych o bezpiecznej architekturze okaże się podatny. Nie wiem jak OpenBSD jest bezpieczny, ale FreeBSD umożliwiał X.Org w jailu, ciekawe czy byłoby możliwe wyjście wyżej niż root w jailu. W Qubes to pewnie tylko jeden VM będzie dało się zrootować.