Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Używacie VPNa? Nadchodzi huragan. Na początek pełne przejęcie Palo Alto GlobalProtect – SSL VPN.

Pierwszy z trzech artykułów, który pokazuje świeże podatności u trzech znanych producentów VPN-ów. Żadna z luk nie wymaga posiadania konta i umożliwia wykonanie kodu w systemie operacyjnym, na którym pracuje VPN (podatność klasy RCE).

Lukę można wykryć dość prosto (uwaga, nie róbcie tego na systemach produkcyjnych, bo zabija to usługę!)

POST /sslmgr HTTP/1.1 Host: global-protect Content-Length: 36 scep-profile-name=%n%n%n%n%n...

Bardziej doświadczeni czytelnicy sekuraka widzą może już problem. Tak, jest to podatność klasy format string, umożliwiająca m.in. wykonanie kodu w systemie operacyjnym.

Szczegóły exploitu znajdują się w oryginalnym poście, a badacze zgłosili problem do Palo Alto, które… napisało że wie o problemie, załatało już buga i bounty nie będzie.

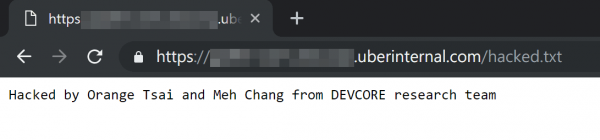

Nie zrażeni badacze postanowili bojowo przetestować swoje nowe odkrycie. Przykładowo znaleźli w infrastrukturze Ubera 22 maszyny z usługą GlobalProtect. Po chwili mieli już na nie dostęp:

Uber hacked

Uber wypłacił bounty (aktualizacja: Uber potwierdził podatność, ale nie wypłacił nagrody: „as such, this would not have been able to access any of our internal infrastructure or core services”), a badacze biorą się za opisanie kolejnego dostawcy VPN-ów. Aktualizacja tematu niebawem.

Podatne wersje SSL VPNa od Palo Alto:

- Palo Alto GlobalProtect SSL VPN 7.1.x < 7.1.19

- Palo Alto GlobalProtect SSL VPN 8.0.x < 8.0.12

- Palo Alto GlobalProtect SSL VPN 8.1.x < 8.1.3

–ms

Nie,

VPN jest po to, żeby było bezpiecznie.

Na pewno nie ma błędów.

Preferowana wersja PAN-OS teraz to 8.1.8.

Każdy specjalista śledzi rekomendacje vendora

@MS dlaczego nie ma odniesienia do Seurity Advisories producenta i odpowiedniego ID ze strony:

https://securityadvisories.paloaltonetworks.com/

Jak dokładnie nazywa się podatność? Raczej wywołujecie burzę bez weryfikacji czy jest już łatka i od kiedy

P.S.Należy być na bieżąco. Podatności były, są i będą. Tak jest z każdym producentem software i firmware.

A to kolega z Palo Alto, czy od dystrybutora? ;-)

1) „Jak się nazywa podatność”? -> no przecież jest w tekście: wykorzystany jest format string, a całość prowadzi do RCE. Chyba że chcesz jakiejś pięknej shiny marketingowej nazwy ;-)

2) „Raczej wywołujecie burzę bez weryfikacji czy jest już łatka i od kiedy” -> no przecież jest info w tekście, że producent to załatał (trochę po cichu – nie ładnie. Nie poczuł się do tego żeby załatwić numer CVE – to jeszcze w kontekście 1).

W tekście podajemy wersje, w których podatność jest załatana (czy raczej do których wersji występuje podatność).

Sam producent też nie był na tyle uprzejmy żeby podać linki do swoich łatek:

„Thanks for the submission. Palo Alto Networks does follow coordinated vulnerability disclosure for security vulnerabilities that are reported to us by external researchers. We do not CVE items found internally and fixed. This issue was previously fixed, but if you find something in a current version, please let us know.”

Nawet nie wiadomo czy oni te łatki tutaj dali: https://securityadvisories.paloaltonetworks.com/.

A jak chcesz pewności, że to działa – to popatrz jak ustrzelili tym Ubera + szczegóły tutaj: https://blog.orange.tw/2019/07/attacking-ssl-vpn-part-1-preauth-rce-on-palo-alto.html?m=1

Miłego dnia :-)

Według mnie temat jest na zasadzie podgrzewania kotleta bo prawdę powiedziawszy vendor ma rację i ta odpowiedź wystarcza:

„Thanks for the submission. Palo Alto Networks does follow coordinated vulnerability disclosure for security vulnerabilities that are reported to us by external researchers. We do not CVE items found internally and fixed. This issue was previously fixed, but if you find something in a current version, please let us know.”

A teraz pytanie do Was: Jaki „huragan nadchodzi”? Trzeba było napisać, że posiadacze firewalli Palo Alto Networks powinni zwracać uwagę na najlepsze praktyki vendora i weryfikować okresowo jaki jest rekomendowany software i firmware bo po to są upgrade’y. Robi się je żeby zwiększyć stabilność pracy rozwiązania i zainstalować poprawki.

„A jak chcesz pewności, że to działa – to popatrz jak ustrzelili tym Ubera + szczegóły tutaj: https://blog.orange.tw/2019/07/attacking-ssl-vpn-part-1-preauth-rce-on-palo-alto.html?m=1” – działało.. już na preferowanym firmware nie działa… gdzie ten huragan?

>>A teraz pytanie do Was: Jaki „huragan nadchodzi”?<< Chodzi o pierwsze zdanie z newsa: "Pierwszy z trzech artykułów (...)", gdzie kolesie pokażą RCE bez uwierzytelnienia na trzech znanych vendorach VPN-ów. Obecnie takie rzeczy praktycznie nie są odkrywane. W każdym razie my dawno czegoś takiego nie widzieliśmy (szczególnie w wykonaniu kogoś kto otrzymał wyróżnienie za najbardziej innowacyjny research websecurity w 2018: https://portswigger.net/blog/top-10-web-hacking-techniques-of-2018).

Z trochę podobnych rzeczy to *parę lat temu* była strzelona Cisco ASA: https://sekurak.pl/cisco-asa-zdalne-nieuwierzytelnione-wykonanie-kodu-na-urzadzeniu-poprzez-dziure-w-obsludze-ipsec/

I powtórzę, tak – idzie huragan :-)

Ok. Masz rację. Ale nadal twierdzę, że huragan byłby wtedy, gdyby nie było firmware’u do upgrade’u a taki jest i to od dawna (również od dawna rekomendowany):

Wersje, od których nie ma już podatności (według artykułu)

PAN-OS 7.1.19 – data wydania 28.07.2018

PAN-OS 8.0.12 – data wydania 09.08.2018

PAN-OS 8.1.3 – data wydania 13.08.2018.

Ciekaw jestem jak będzie z firmware’em innych vendorów ;-)

ale wyszczekani Ci ludzie dzisiaj, c’nie?

Pokazujesz że Palo Alto ma gdzieś (chciałem napisać mocniej ale i tak zredagujecie…) że nie płacą np. Orange Tsai bo… bo niezinfiltrowali im całej sieci. Wymówka w stylu, „nie ima się, spadaj” w momencie jak ktoś robi Ci RCE na VPN a Ty to łatasz w pośpiechu to zapraszanie ery bez zainteresowanych bezpieczeństwem ludzi bo nie ma (prócz własnego hobby i ciekawości) po co tego robić. A trzeba coś jeść przecież.

Na prawdę, te powyższe gadki jak dystrybutor, pani Produkt Managier łoraz Wajs Prezident ow Teknolodży brzmi śmiesznie, szczególnie że najpewniej nikt Wam kochani za to nie zapłacił, tylko wyprał mózgi i wręczył zaproszenie na darmowe szkolenie z obsługi routera Cisco (połączenie i montowanie do racka)…

Sekurak, słabe to …

To tak jak pisać o tym, że przeterminowany kotlet powoduje ból brzucha … wiadomo, a żeby uniknąć wystarczy umiejętność czytania ze zrozumieniem i zastosowania się.

2 i 3 część artykułu …. hmmm … ja to widzę tak, albo znów będą „nowości” z przed pół roku, albo okaże się, że cykl jest ustawką pod określonego producenta, dwie nazwy już obsikane ….

huragan … to raczej po tym kotlecie przeterminowany …

Pozdrawiam

Jeśli producent dostarcza przeterminowane kotlety i nie chwali się tym na swojej stronie, to tak po prawdzie konsumenci rzeczywiście mogą mieć za moment mały huragan…

Generalnie takie informacje są zawsze przydatne – ponieważ to critical remote bug. Nawet jeśli bug został dawno poprawiony to niestety na tym świecie jest wielu super security adminów którzy mają softy z 2018 albo jeszcze starsze – bo po co tracić czas na aktualizację FW :)

To nie wina adminów, a ich szefów.

Ezuuu ludzie, ani szefa ani admina. Konkretny przypadek jest inny, a to że nie mają auto-update’ów i kompatybilności wstecz żeby można to było patchować to wina Vendora.

I kurna, są nawet tacy co powiedzą jak stare to bezpieczniejsze bo przetestowane, sprawdzone. Więc, drogie dzieci neostrady, przestancie Sekurakowi jechać tylko własny blog zróbcie, koniecznie z bounty za błędy, i sto procent prófff dat it is kompletely sekjur SoLuTiOn.

Jak działa to po co aktualizacja :p

Uber nie wypłacił bounty. Wytłumaczenie macie w artykule, który sami podlinkowaliście. Poprawcie swój wpis.

Racja. Nie wiem czy to nasze przeoczenie, czy zaktualizowali oryginalny artek. Już aktualizujemy u nas.

Jakiś czas temu zainstalowałem wersję testową w miarę popularnego VPNa (ale nie z TOP), aby stworzyć nowe konto Google pod Google Ads. Byłem wtedy za granicą i chciałem się upewnić, że konto będzie powiązane z polskim IP, aby uniknąć ewentualnych późniejszych blokad. 2 dni po utworzeniu profilui podpięciu karty płatniczej próbuje się zalogować do usługi, a tam… „Błędne hasło”, a na dodatek zmieniony pomocniczy email. Od tamtego czasu podchodzę do VPN stosunkowo ostrożnie i nie traktuje jako 100% bezpieczne…

Jak żeś użył firmy krzak, to się nie dziw że osty powbijały się w ….

Poza tym, spowiadasz się z zakładania GoogleAds a co przed Fiskusem fikasz czy phishing robisz Grzesiu? :)