Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

Uwaga na oszustwo niemal perfekcyjnie podszywające się pod mBank

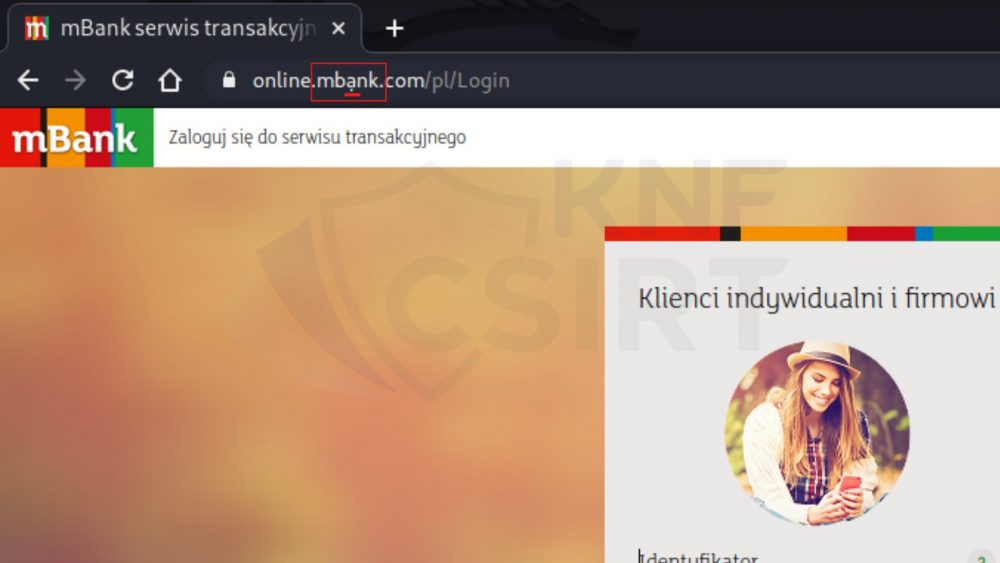

O temacie ostrzega CSIRT KNF. Zobaczcie zatem na ten adres – wygląda całkiem podobnie do online.mbank.pl:

Jedyna różnica to litera 'a’, która nie do końca jest literą a (dla pewności, widzicie tę małą kropkę pod nią?). Swoją drogą, równie dobrze mogłoby to być np. mbånk.com

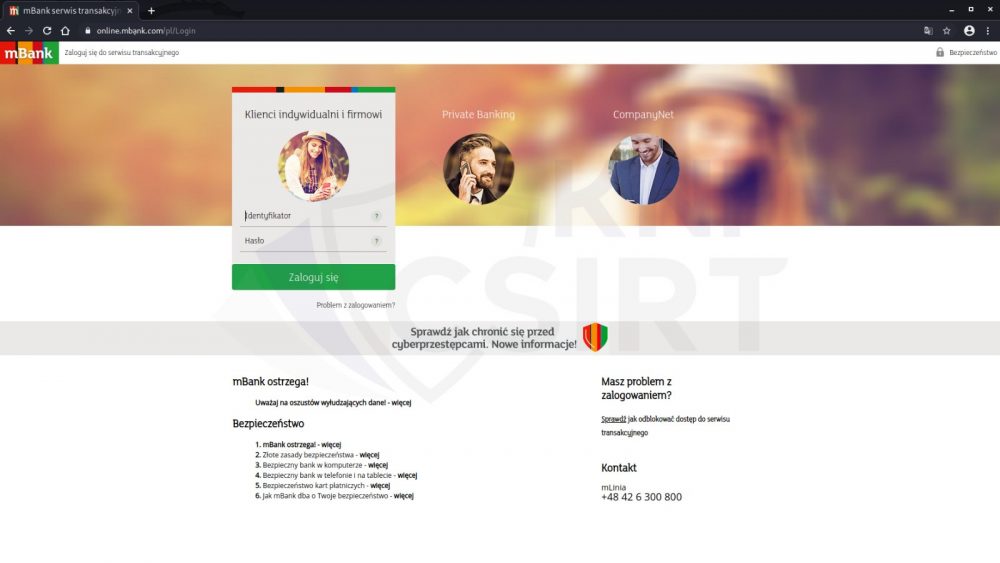

Jak widzicie w adresie jest też kłódka (https), strona ma również poprawny „certyfikat https”. Ten podstawiony serwis próbuje „wyciągnąć” od Was dane logowania do banku, a przestępcy będą finalnie próbowali Wam wyczyścić konto:

Kiedyś podobna akcja była organizowana np. na stronę bibox.com czy z przeglądarką Brave (użyty był wtedy adres bravė.com).

W jaki sposób ofiary dostają się na takie strony? Często jest to reklama – np. w Google czy na Facebooku. Ilu z Was wchodzi na stronę logowania do banku, wpisując jego nazwę w Google i machinalnie klikając na pierwszy wynik?

Dobra wiadomość jest taka, że część przeglądarek może Was uchronić przed takim podstępem (np. Chrome). Część jednak nie – np. Firefox. Możecie potestować Waszą przeglądarkę tutaj: аррlе.com

Najlepiej zapiszcie poprawny adres Waszego banku w przeglądarce (jako zakładka) lub wpisujcie go ręcznie.

~Michał Sajdak

Dla Firefoksa należy właczyć flagę network.IDN_show_punycode w about:config. Powoduje to wyświetlanie w formacie https://xn--80ak6aa92e.com domeny z artykułu

Metoda znana od dawna. Można nawet zrobić tak, żeby na niektórych przeglądarkach nie było widać absolutnie żadnej różnicy w adresie, jak np. https://www.аррӏе.com/ (chyba tylko Chrome rozpakowuje te znaki i wyświetla ostrzeżenie).

Siedzę na SRWare Ironie, też mi przekształca na xn… i pyta mnie, czy chodziło mi o APPLE.COM.

Ten adres nie powinien być zapisany w tej wersji z xn-- z przodu?

np. w Firefoksie będzie zapisana normalnie

Zachęcacie do wpisywania adresu banku ręcznie, ale przecież podczas zakupów internetowych system płatności elektronicznych przekierowuje nas nie na stronę główną banku tylko pod konkretny url (pay by link).

Rzeczywiście link apple.com jest nie-teges, ale oprócz przeglądarki chyba macie antywirusa. U mnie ESET od razu zablokował stronę, FF nie.

Dużym problemem jest tutaj certyfikat SSL. Wielu widząc kłódkę, zakłada, że strona jest OK. Pytanie, czy nie można by tego jakoś ukrócić? Tak naprawdę należałoby zawsze klikać na kłódkę i sprawdzać, czy jest prawidłowo wystawiony.

W Firefoxie i pokrewnych przynajmniej mozna ustawic w about:config

„network.IDN_show_punycode true”

W Chromie nie mozna, a jego ochrona przed atakami na punycode jest uznaniowa – zalezy od uznania Jego Imperatorskiej Mości Chrome’a. Uzytkownik, czyli poddany, nie ma nic do gadania.

BTW, w FF warto tez wylaczyc podpowiadanie wynikow wyszukiwarek w polu adresu, bo wtedy i reczne wpisywanie moze zawiesc. Poza tym oszusci celowo rejestruja domeny z „literowkami” i wykorzystuja bledy ludzi przy wpisywaniu. Z tego powodu lepiej sie logowac tylko z bookmarków (zakladek).

Używanie bookmarków imo nie jest skutecznym sposobem.

Gdybym ja robił oprogramowanie do ataku na przypadkowo zainfekowanych użytkowników, to pierwsze co bym zrobił to właśnie podmianę stron banków w bookmarkach przeglądarek ;)

Jestem w stanie zaryzykować śmiałą tezę, że przyzwyczajony do takiego odpalania strony człowiek NIGDY nie patrzy na nazwę strony. Być może czasem rzuci okiem na „zielony kolorek” na pasku, ale to też wątpliwe. Co czyni taką podmianę bardzo skutecznym atakiem.

Idealne nie jest – wiadomo.

Ale tu _nie_ jest mowa o ataku na juz zainfekowanych uzytkownikow.

Natomiast gdy user juz jest zainfekowany, to podmiana bookmarkow pewnie nie jest nawet potrzebna :-(.

U mnie firefox zamienia „appla” na xn--80ak6aa92e[.]com

Kolejna zaleta menadżera haseł + plugin do przeglądarki (KeePassXC) – przy innej niż zapisana domenie nie podpowie hasła – tylko tyle, ale wystarczająco żeby nie logować się na niewłaściwej domenie (nawet jak będzie WYGLĄDAĆ dokładnie tak samo).

Może to być mbаnk.com. Literka 'а’ z cyrylicy.

Paradoksalnie zapisanie !wygenerowanego! hasła w przeglądarce (a najlepiej w menedżerze haseł) uchroni przed zalogowaniem się na podszywającą się stronę. A takie wygenerowane hasło nie wpiszesz „z palca”. ¯\_ (ツ)_/¯

A nie prawda ;) Wchodzę z Firefoxa i widzę adres https://www.xn--80ak6aa92e.com/ zamiast apple.com

Metoda na zmianę nazwy stara jak świat, jeszcze w latach 80 sprzedawano podróby wszystkiego co się da np był Soniy Panascanic itp. Teraz wystarczy opatentowany swoją czcionkę i nie trzeba dodawać żadnych kropek przy literach.

Artykuł bardziej uczula na to żeby stosować minimalna wymogi bezpieczeństwa.

jakim cudem mBank nie ma po prostu wykupionych takich domen, żeby nie dało się zrobić tak podobnej strony?

Za dużo różnych wariantów.