Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Uwaga na masową exploitację kamer Hikvision

Podatność ma już kilka miesięcy, a jest to rzecz gruba:

- proste żądanie HTTP do kamery

- nie wymaga posiadania hasła

- daje w efekcie możliwość wykonania dowolnego polecenia na kamerze jako root

- podatność obejmuje wiele modeli

W filmach czasem pokazuje się możliwość umieszczenia filmiku / statycznego zdjęcia w miejsce live feedu z kamery. Tą podatnością najpewniej spokojnie można to zrobić. Ale można i zrobić coś mocniejszego (w końcu atakujący posiada roota) – np. trwałe zbackdoorowanie kamery czy atakowanie innych urządzeń w tej samej sieci gdzie znajduje się kamera.

No dobrze, my tutaj gadu, gadu, a tymczasem trwa exploitacja podatności CVE-2021-36260:

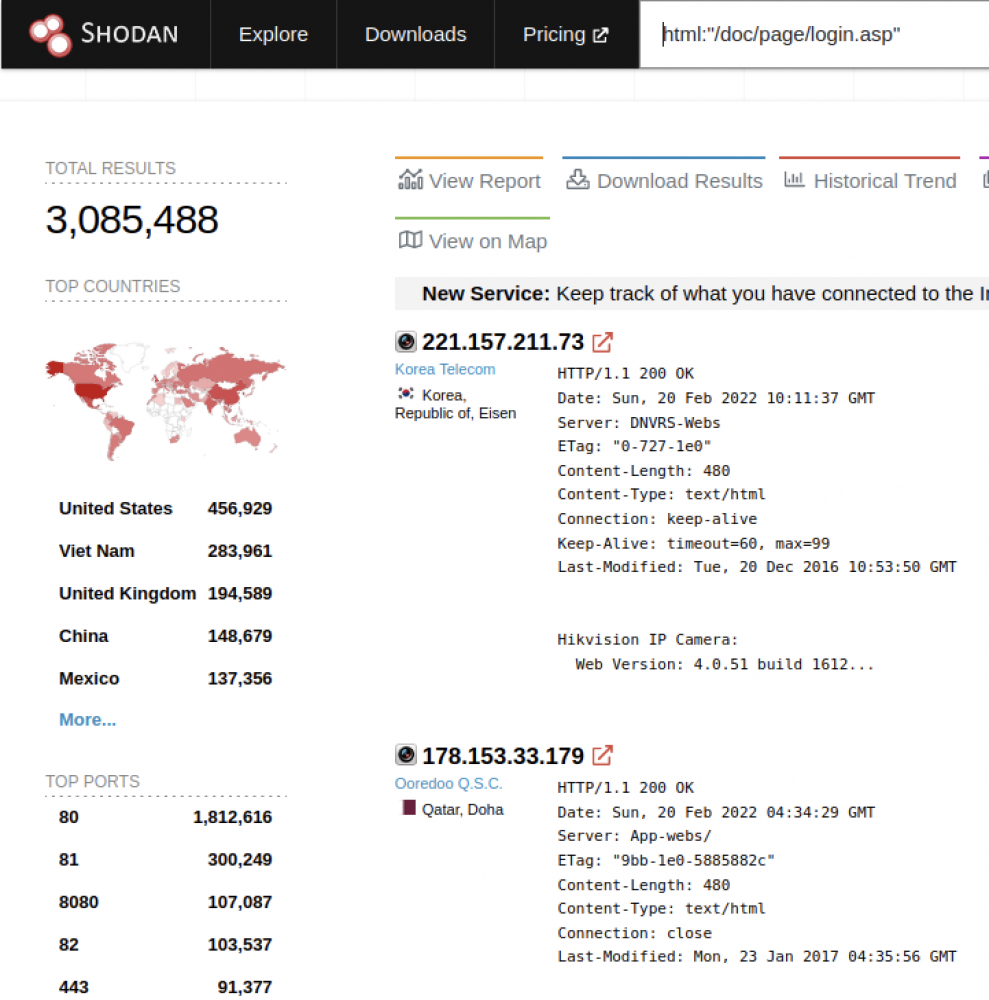

Celów jak widać poniżej nie brakuje (~3 miliony potencjalnie potencjalnych kamer dostępnych do Internetu):

Swoją drogą, w Polsce też jest tego całkiem sporo. Co robić?

- Aktualizujcie firmware (luka została załatana jakiś czas temu)

- Nie udostępniajcie kamer bezpośrednio do Internetu (VPN :-)

- Często (chociaż nie zawsze) reboot kamery pozbywa się ewentualnego malware

~Michał Sajdak

Taa, firmware do kamer… Tylko weź go znajdź! Na Allegro pełno modeli, a na stronie producenta do połowy się nie przyznają. Albo jakieś dzikie procedury, że trzeba przechodzić przez kilka wersji po kolei zamiast wgrać najnowszą. Plus oczywiście “najlepiej działa w IE”. Kamery to kupa kupy.

A to dlatego, że połowa tych allegrowych modeli to podróby, nie hikowy sprzęt. :)

Dokładnie, to najtańsze modele jak u każdego producenta wsparcie mają podczas sprzedaży a często nawet nie ;) Nie mówiąc już o podróbkach i plastikowych OEM’ach. Kamery projektowe i EasyIP mają dosyć dobre wsparcie. Instaluję Hik’a od prawie 10 lat i dobrze znam ich sprzęt.

Uff, czyli moje kamery są odporne*, haha ;)

*) odporne na to CVE, bo na inne… ;)

PS Pamiętam jak bawiłem się pewną kamerą, aż tu nagle w interfejsie webowym wyskoczyła opcja “rozpocznij nagrywanie po włączeniu zapłonu” – niezła unifikacja softu :D

Ten shodan to chyba nieco za szeroko wpisany – trudno mi uwierzyć, że tylko kamery hikvision udostępniają url “/doc/page/login.asp” co potwierdza nawet załączony screen – raz Server to DNVRS-Webs, a raz App-webs/ – sugeruje to 2 kompletnie różne produkty. W przypadku hikvision spodziewałbym się chociażby podobnego nagłówka “Server:”… ale tak wygląda znacznie bardziej dramatycznie… co za czasy…