Preorder drugiego tomu książki sekuraka: Wprowadzenie do bezpieczeństwa IT. -15% z kodem: sekurak-book

Uwaga na aktywną exploitację instancji Sharepointa. Bez uwierzytelnienia przejmują serwery. Banalna podatność CVE-2023-29357

O problemie aktywnej exploitacji ostrzega organizacja CISA. Chodzi przede wszystkim o krytyczną podatność CVE-2023-29357, której techniczny opis został opublikowany w zeszłym roku. W czym problem? Można ominąć uwierzytelnienie do Sharepointa używając tokenu JWT z algorytmem none, czyli używając nagłówka JWT:

{„alg”: „none”}

Payload tokenu wygląda mniej więcej tak (można wpisać w niego cokolwiek, bo serwer i tak nie sprawdza podpisu cyfrowego całości – atakujący wymusza takie zachowanie algorytmem none). Część zaznaczona boldem oznacza użytkownika, w kontekście którego zostanie wykonana operacja w Sharepoincie.

{„iss”:”00000003-0000-0ff1-ce00-000000000000″,”aud”: „00000003-0000-0ff1-ce00-000000000000/splab@3b80be6c-6741-4135-9292-afed8df596af”,”nbf”:”1673410334″,”exp”:”1693410334″,”nameid”:”c#.w|Administrator„, „http://schemas.microsoft.com/sharepoint/2009/08/claims/userlogonname”:”Administrator”, „appidacr”:”0″ }

Badacze podsumowują to w ten sposób:

Po prostu możemy generować dowolne żądania HTTP, będąc nagle de facto administratorami Sharepointa:

Then we can impersonate Site Admin user and perform any further action!

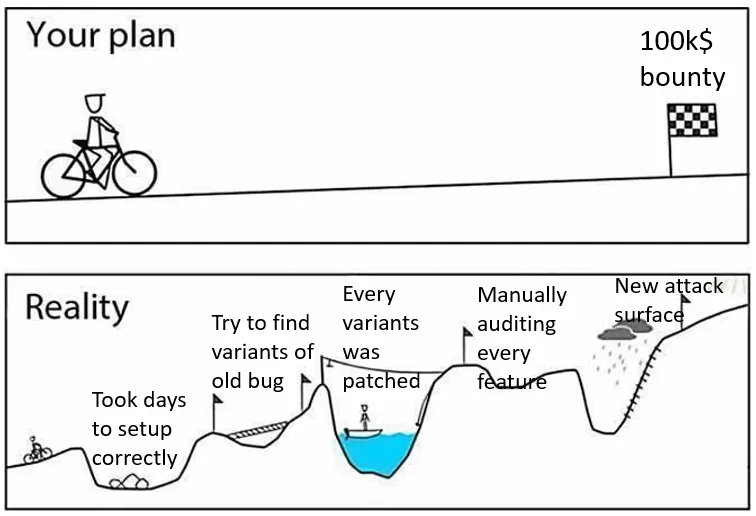

Na tym jednak badacze nie poprzestali. Chcieli uzyskać możliwość wykonywania poleceń na serwerze. Poprzedni problem udało się zlokalizować w raptem 2 dni, tutaj było trochę gorzej. Ale czego się nie robi dla $100 000 bug bounty ;-)

W każdym razie efektem pracy było zlokalizowanie podatności CVE-2023–24955, która połączona z poprzednią daje możliwość wykonywania poleceń na serwerze – bez konieczności wcześniejszego uwierzytelnienia.

Podatności zostały załatane w zeszłym roku.

~ms

„Część zaznaczona boldem oznacza użytkownika, w kontekście którego zostanie wykonana operacja w Sharepoincie.”

Zapomnieliscie dodac tego bolda, pozdrawiam

jest przecież, to ten fragment z 'Administrator’

Exploitację? Co to za słowo? Śmiechu warte

zwykłe słowo :-)