Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

*Uwaga* lawinowo rosnąca liczba infekcji ransomware RYUK – również w Polsce. Zewnętrzna kopia zapasowa już nie wystarcza.

Docierają do nas pewne informacje o infekcjach RYUK-iem z polskiego podwórka. Ostatnio aktywność infekcji wzrosła też globalnie. Co jest nietypowego w tym ransomware? Najczęściej nie atakuje on na prawo i lewo tylko jest ręcznie wprowadzany do zaatakowanej organizacji:

Unlike the common ransomware, systematically distributed via massive spam campaigns and exploit kits, Ryuk is used exclusively for tailored attacks. This, of course, means extensive network mapping, hacking and credential collection is required and takes place prior to each operation.

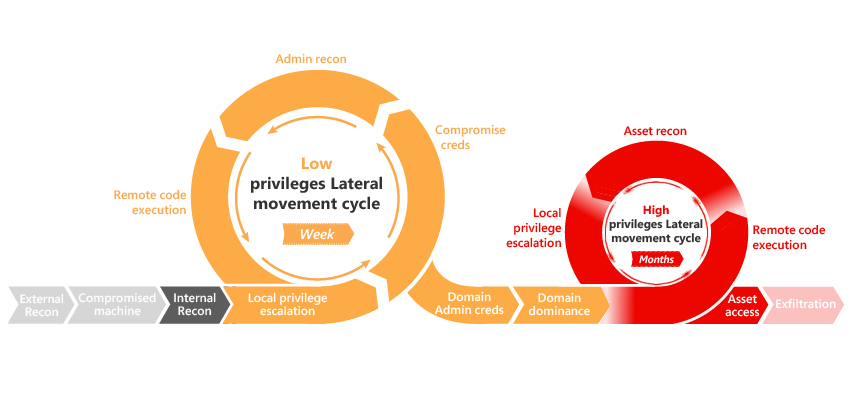

Często ścieżka działania (opisana jeszcze w świeżej, inspirującej prezentacji Vitali Kremeza):

- infekcja „losowym” malware (np. Emotet) jednego z komputerów

- weryfikacja czy atakujący dostali dostęp do nic nie znaczącej organizacji (lub np. jest to prywatny komputer) czy może mamy do czynienia z tzw. high value target (dużo komputerów, potencjalnie ciekawe dane, duża firma, itp)

- Jeśli tak, to następuje kolejna faza – nacieranie na kontroler domeny – jest to robione w dużej mierze ręcznie – warto tutaj zerknąć na to opracowanie:

- Napastnicy mają admina na kontrolerze domeny – bum, pozamiatane – infekują co chcą. Choć… zaczekajmy, wcześniej jeszcze następuje kradzież danych: dokumenty, dane klientów, dane płatnicze, itp. (wspomina o tym Vitali Kremez [26:30])

- Na koniec dopiero wykonywana jest infekcja RYUK-iem oraz żądanie okupu

Warto też pamiętać, że Ryuk usuwa dane shadow copy – jeśli więc nie masz zewnętrznego backupu to trochę „pozamiatane”.

W każdym razie patrząc na etapy infekcji warto aby dotknięte RYUK-iem firmy zastanowiły się czy nie potrzeba nieco głębszego działania niż tylko „przywrócenie danych z kopii zapasowych”. Przywrócimy znowu „podatny” stan naszej firmy i co dalej? Poczekamy sobie na kolejną infekcję? A co z wykradzionymi danymi?

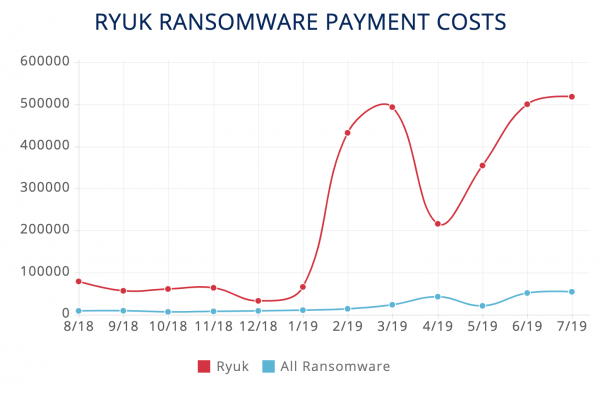

Problematyczna jest też kwota jaką często żądają szantażyści operujący Ryukiem – jak widać wartości są znacznie wyższe niż w przypadku „losowego ransomware”

Kwoty okupu

Jak się ochronić? Nie jest to proste, choć minimalnie warto odpowiednio podejść do tematów:

- Zabezpieczenie kontrolera(ów) domeny (podatności, zainstalowane tutaj dodatkowe oprogramowanie, hardening)

- Audyt kont, które mają dostęp administracyjny w AD

- Audyt kont, które mają wysokie uprawnienia w AD

- Higiena stacji roboczych i zachowania pracowników (minimalizacja prawdopodobieństwa pierwszej infekcji)

- Monitoring sieci (może uda się odpowiednio wcześnie wykryć symptomy ataku + zobaczyć co atakujący wykradli)

- Zewnętrzne (testowane) kopie zapasowe.

Powtórzmy to jeszcze raz, obecnie zewnętrzne kopie zapasowe w kontekście malware nie zamykają tematu. Jeśli macie swoje przemyślenia w temacie RYUK-a -> prośba o kontakt.

–ms

Proszę zawsze podawać jakie systemy są zagrożone. Pracuję na Linuksie. Czy mam zawsze zakładać że info dotyczy windowsa?

W tym przypadku kontroler domeny wszystko wyjaśnia? Ale uwaga, jak masz fazę ataku ręcznego i jakieś ciekawe cele Linuksowe – to kto wie czy i tego nie walną.

A od kiedy to Linux nie pracuje w Ad? Samba4 jaki AD coś wam mówi?

Racja, choć to jednak rzadkie rozwiązanie. Pewnie na 1000 sieci z AD, będzie jedna „linuksowa”.

Raczej wiekszosc w firmach softwareowych. PRacowalem w firmie, gdzie kontroler domeny byl na Windows, a stacje roboczne w ilosci 90szt. na Linuxie (Debian, Ubuntu). Czesc korpo sieci to ~20 lapokow na Windowsach.

Z AD można też korzystać na macach więc nie, nie wyjaśnia ;)

Jak ostatnio chcieliśmy mocniej pożenić 802.1X z AD / Linuxem / kablem i zarządzeniem tym to tak średnio działało, a M$ umył ręce – nieee supportujemy. I co teraz? :)

Sekurak, jaki mieliście konfig, że .1X nie zagrał na Mac-ach?

dość skomplikowany, głównie chodziło o automatyzację całego procesu (czytaj też odnawianie certyfikatów, bo przecież nikt nie będzie chodziło na powiedzmy setki stacji i to wgrywał ręcznie;) można skrypcikami ręcznie, ale to już dłubanina

A nie można by czegoś takiego jak ansible/puppet/chef? Chyba by się sprawdziło do czegoś takiego jak wymiana certyfikatów…

Z tego co pamiętam to Zentyal jest na linuxa i umożliwia obsługę AD.

A czy stawiales kiedyś DC na Linuksie. Czytaj że zrozumieniem.

Te zalecenia też się w codziennym życiu przydadzą…

– hardening: witaminki i szczepienia

– audyt kont: weryfikacja „znajomych”

– higiena: higiena

– monitoring: regularne badania

– kopia zapasowa: dawca organów pod ręką

:)

Możecie dorzucać ioc w miarę możliwości? ;)

Jest w min. jednym zasobie linkowanym w tekście: https://content.govdelivery.com/attachments/USDHSFACIR/2019/05/08/file_attachments/1207473/FLASH-MC-000103-MW-Ryuk.pdf

Choć ciężko powiedzieć na ile up-to-date

Jest jeden niezawodny sposób. Wyłączyć i nie używać komputera 😂

Kwoty okupu w jakiej walucie? USD, EUR, bitcoiny?

Może boliwary.

To sekurak, więc PLN-y

Czyli głównie zaczyna się od maila z linkiem lub jakimś plikiem. Czy ofiary korzystały np. z korpo maili w usłudze O365, która nie odfiltrowala malware?

Korpo-maile, zwłaszcza w O365 radzą sobie doskonale z odfiltrowywaniem spamu i takich kwiatków. Ale jest całe mnóstwo firm, gdzie nadal się uważa, że trzeba mieć własnego Exchange’a, czy jakiś inny serwer pocztowy, którym administruje jakiś „pan informatyk” i które narażają się przez to na takie właśnie przygody.

Korzystaliśmy z o365, nie wiadomo jeszcze skąd pochodzi źródło.

Używamy O365 ale jeszcze nie we wszystkich oddziałach, na razie nie wiadomo skąd pochodziło źródło ataku.