Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Urządzenia Palo Alto z krytycznymi podatnościami… znanymi od lat

Rozwiązania klasy enterprise jak ifirewalle nowej generacji, routery oraz bramy VPN nie przestają dostarczać badaczom bezpieczeństwa sukcesów, co z punktu widzenia statycznego użytkownika nie jest najlepszą informacją. Tym razem na warsztat trafiły urządzenia firmy Palo Alto — zresztą nie pierwszy raz.

TLDR:

- Badacze z firmy Eclypsium wzięli na warsztat urządzenia firmy Palo Alto i sprawdzili je pod kątem znanych podatności.

- Większość produktów miała krytyczne luki, jednak do ich eksploitacji nie był wymagany żaden 0day… część z nich to podatności sprzed niemal pięciu lat

Badacze z firmy Eclypsium przyjrzeli się urządzeniom oznaczonym jako PA-3260, PA-1410 i PA-415. Wszystkie te produkty określane są jako Next Generation Firewall (czymże byłoby bezpieczeństwo w 2025 roku bez użycia uczenia maszynowego?). Wrażenia badaczy doskonale podsumowuje poniższy cytat:

We purchased multiple Palo Alto Networks security appliances, expecting a high level of security and resilience. Instead, what we found under the hood was commodity hardware, vulnerable software and firmware, and missing security features.

Testy wykazały, że wszystkie trzy urządzenia miały podatności dotykające proces bezpiecznego rozruchu (mechanizm Secure Boot, który pokrótce przedstawiliśmy opisując podatność PKfail). Jednym z niedopatrzeń był brak aktualizacji bazy danych DBX (Secure Boot Forbidden Signature Database), która wskazuje, jakie oprogramowanie nie może być uruchamiane (ponieważ np. posiada znane podatności i pozwoliłoby to na naruszenie łańcucha zaufania procesu bootowania). Przez to, urządzenia pozwalają na załadowanie podatnego bootladera. Przykładowo “dziurawą” wersję GRUB2, podatną na CVE-2020-10713 określoną mianem BootHole.

BootHole pozwala obejść Secure Boot za sprawą przepełnienia bufora, które występuje w momencie parsowania pliku konfiguracyjnego grub.cfg. Dzięki temu możliwe jest wykonanie dowolnego kodu na urządzeniu z bardzo wysokimi uprawnieniami. Badacze zauważają, że podatność ta może być wykorzystana w zaawansowanych i trudnych do wykrycia kampaniach wykorzystujących bootkity i złośliwe bootloadery. W przypadku rozwiązań z zakresu bezpieczeństwa… nie jest to optymistyczna prognoza.

Eclypsium wskazuje, że Palo Alto odniosło się w swoim biuletynie bezpieczeństwa do tej podatności już w 2020 roku. “It is not possible for malicious actors or PAN-OS administrators to exploit this vulnerability under normal conditions. Administrators do not have access to the grub configuration file nor do they have permission to modify it. An attacker would need to first compromise the system and then get the root Linux privileges necessary to perform these actions before they could exploit this vulnerability.”

Jednak twierdzenia te nie przetrwały próby czasu, chociażby za sprawą trywialnych podatności, które opisywaliśmy jakiś czas temu (mowa o CVE-2024-001 i CVE-2024-9474, które pozwalają na uzyskanie wykonania kodu bez uwierzytelnienia).

Firma opublikowała PoC w formie wideo: https://youtu.be/vZSYzEvHz4s

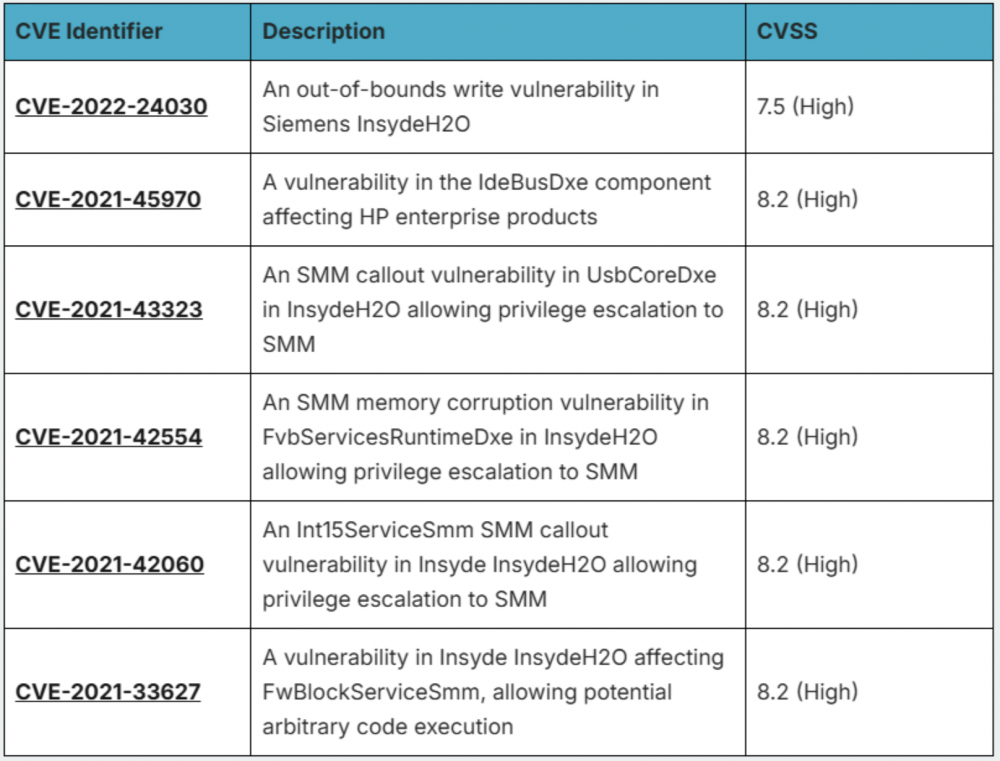

Ale to nie wszystko, urządzenie PA-3260 wykorzystuje UEFI firmy Insyde Software o nazwie InsydeH20. Niestety Palo Alto nie zaktualizowało tego komponentu i dostępna na urządzeniu wersja była podatna na kilka znanych podatności (najwcześniejsza z roku 2021).

UEFI tego samego urządzenia okazało się mieć poważne luki związane z bibliotekami parsowania obrazów (np. w celu wyświetlenia logo podczas procesu rozruchu) – te uchybienia bezpieczeństwa znane są pod nazwą LogoFAIL. Atakujący może wykorzystać te błędy do wykonania kodu podczas bardzo wczesnej fazy procesu bootowania, co w skutkach będzie tak samo dotkliwe jak BootHole.

Pełna lista podatności zawiera jeszcze PixieFail, które dotknęło PA-1410 i PA-415. Błędy występują w procesie bootowania z wykorzystaniem sieci i znajdują się w kodzie dotyczącym DHCPv6. W efekcie tej podatności możliwe jest otrzymanie zdalnego wykonania kodu przez atakującego, który znajduje się w tej samej sieci co uruchamiane urządzenie.

Na urządzeniu PA-415 odkryto jeszcze błędną konfigurację dostępu do pamięci SPI flash, przez co atakujący z fizycznym dostępem do urządzenia mógł po prostu zmodyfikować UEFI i obejść zabezpieczenia. A ponadto urządzenie może paść celem ataku odmowy dostępu za sprawą znanej luki w TPM2.0.

Urządzenie PA-1410 używa kluczy, które zostały opublikowane wskutek wycieku z Intela.

Badanie nie dostarcza nowych podatności, czy 0dayów wraz z bardzo pomysłowymi mechanizmami obejścia zabezpieczeń. Wskazuje po prostu na znane od lat podatności w aktualnym oprogramowaniu, którego koniec wsparcia przewidywany jest na rok 2027. Tak, dobrze czytacie — podatności w “topowym” (nowej generacji) sprzęcie, pełniącym “krytyczne” funkcje w sieciach organizacyjnych, odpowiadającym za “bezpieczeństwo”. Jak to skomentować?

~fc

Panie się skończy się pozwem badaczy i próba zamknięcia ust jak zwykle

Paloalto “bardzo dobrze” wchodzi w nowy rok. Czy zatem to będzie ich rok?

Nasze badania, oparte o wiedzę światowej klasy ekspertów, mogą to potwierdzić.

W związku z regularnie publikowanymi dziurami w oprogramowaniu firewalli Palo Alto i Fortinet, postanowiłem dziś powołać nasz narodowy projekt firewalla, w odpowiedzi na rosnącą presję Trumpa. Firma będzie ulokowana w niezdobytej dotąd nawet przez Szwedów Częstochowie, której mury pozostały nieskruszone do dziś. Pierwsza seria modeli Jasna Góra 40F (w skrócie JG40F) będzie dostępna już pod koniec kwietnia.