Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ukradli Microsoftowi kilka domen. Ponoć można kraść dalej! #vulnz [subdomain takeover]

W dzisiejszym odcinku #vulnz kilka słów o problemie/podatności subdomain takeover. Jak sama nazwa wskazuje chodzi tutaj o przejęcie jakiejś poddomeny (niespodzianka ;). Wydaje się to dość trudne do zrealizowania, jednak wbrew pozorom czasem bywa naprawdę proste. Obecnie z problemem boryka się Microsoft, gdzie wiele domen zostało “przejętych” oraz serwowany jest różny, niezbyt miły content (czytaj: spam. Oczywiście Microsoft szybko reaguje na zgłoszenia i wykonuje stosowne zmiany w DNS, jednak nie jesteśmy pewni czy zdążyli już “ogarnąć” ponad setkę poddomen, które zostały ostatnio do nich zgłoszone jako podatne na subdomain takeover:

ciekawe poddomeny, choć mięsa brak ;)

).

O co dokładnie chodzi w temacie? Skondensowane podsumowanie można znaleźć tutaj. A przykłady (za wskazanie których, wypłacono bug bounty): tutaj czy tutaj – taki Starbucks za jedną domenę wypłacił aż $2000! w tym przypadku “tylko” $1000.

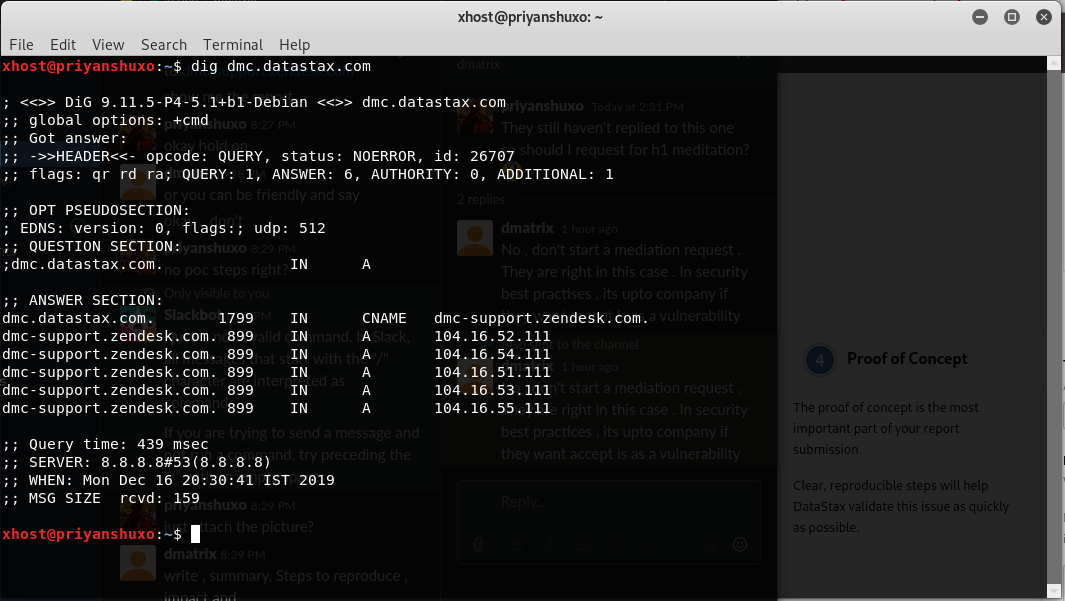

OK, zobaczmy całość na konkretnym przykładzie. Chcemy przejąć jedną z poddomen domeny .datastax.com. Szukamy, szukamy, szukamy różnych poddomen (więcej o tym w końcówce postu). O, tutaj dmc.datastax.com wskazywała w DNS na poddomenę dmc-support.zendesk.com:

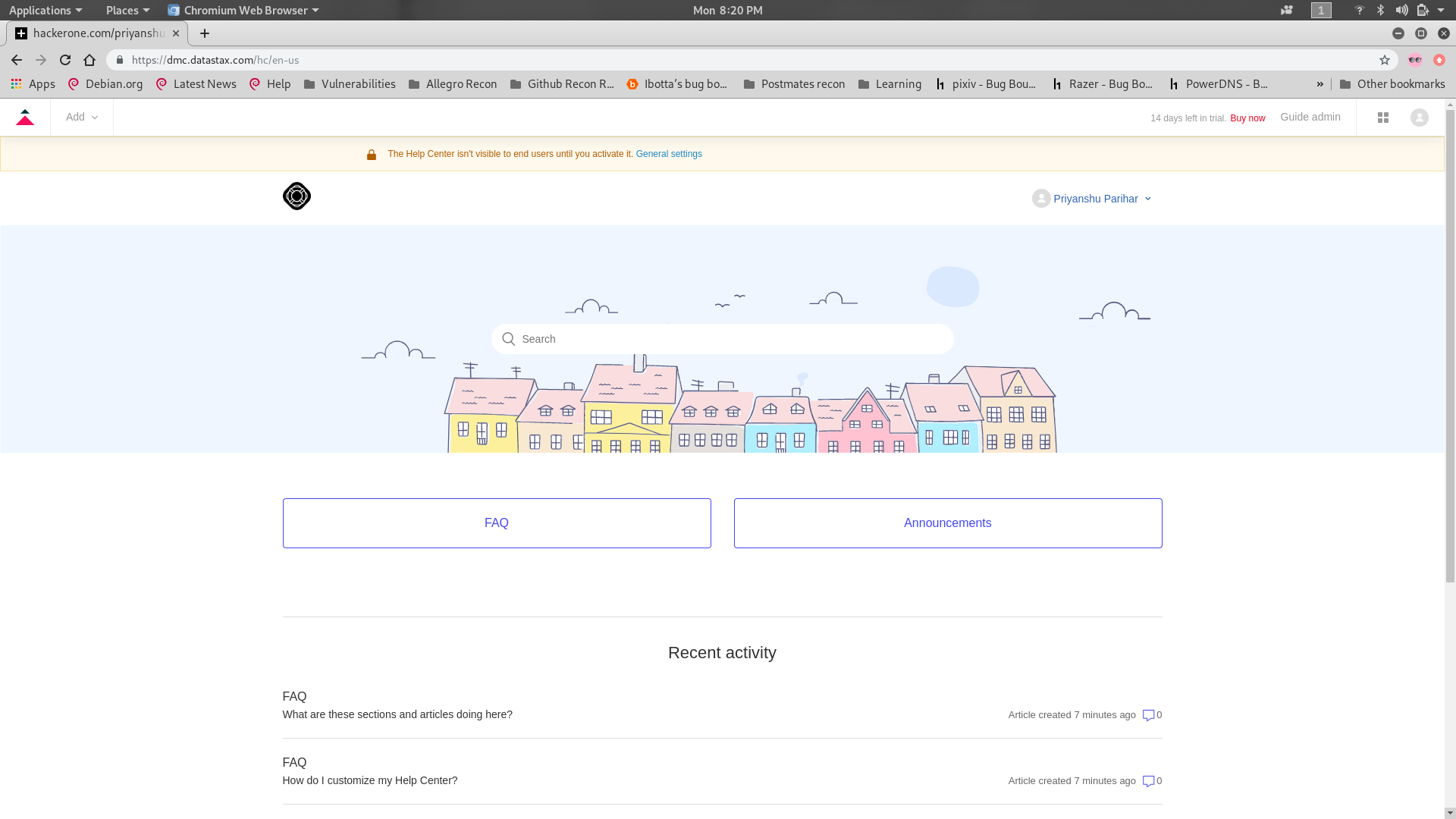

Ten adres został “opuszczony”/”zapomniany” przez poprzedniego właściciela, więc nowa osoba może przejąć dla siebie ten adres (rejestrując konto na zendesk.com), a następnie udostępnić coś ciekawego:

Tyle, że odwiedzający domenę dmc.datastax.com będą widzieli teraz nasz “ciekawy” content.

Jak szukać tego typu problemów? Można spróbować użyć gotowych narzędzi lokalizujących poddomeny, a następnie ręcznie weryfikować gdzie one wskazują. Jeśli miejsce jest opuszczone i umożliwia zarejestrowanie adresu dla siebie – voila – zgłaszamy problem w ramach bug bounty i napełniamy portfele ;-)

Poddomeny można lokalizować również ręcznie – np. tutaj zobaczcie nieco bardziej zaawansowany czy raczej mniej znany sposób na enumerację poddomen z wykorzystaniem DNSSEC. Jak to często bywa ;) cały mocno rozbudowany rozdział o rekonesansie poddomen (w tym narzędzia!) zawarliśmy również w naszej książce.

–ms

Te obrazki we wszystkich waszych wpisach to są celowo tak małe, żeby zawsze iść do źródła i tam się ich doszukiwać?

może się uda docelowo robić auto link do większych, bo rzeczywiście jest to średnie w obecnej formie :/

Możesz użyć linka np.: https://sekurak.pl/wp-content/uploads/2020/02/dns1.png , wordpress domyślnie dla artykułu robi miniaturkę

Temat bardzo ciekawy, można tak zbudować pozycję strony przez link z atrakcyjnej domeny🤔

W tekście obiecujesz wyjaśnienie o co chodzi z przejmowaniem subdomen, ale tego nie wyjaśniasz – a przynajmniej dla laika to wciąż czarna magia :) .

A dla laika to pojawia się trochę ważne pytanie: czy mając domenę, ktoś może przejąć moje subdomeny, czy to kwestia rozwiniętej infrastruktury i subdomen prowadzących na serwery, które można przejąć, czy jak?

Gdybyś w jakiś mega prosty i przystępny sposób rozwinął kwestię kradzieży subdomen (czy jako właściciel domeny mam się czego obawiać), byłbym wdzięczny, bo nie wiem, czy się bać, czy ignorować ;) .