Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Uber – czyli firma zajmująca się logistyką związaną z usługą zamawiania transportu samochodowego, została zhackowana. Przynajmniej tak twierdzi haker, który uzyskał dostęp do wewnętrznych systemów z prawami administratora takich jak: Google GCP, konsola AWS, vSphere, SentinelOne, domena, serwer komunikatora Slack, a nawet panel HackerOne z dostępem do wewnętrznych raportów podatności.

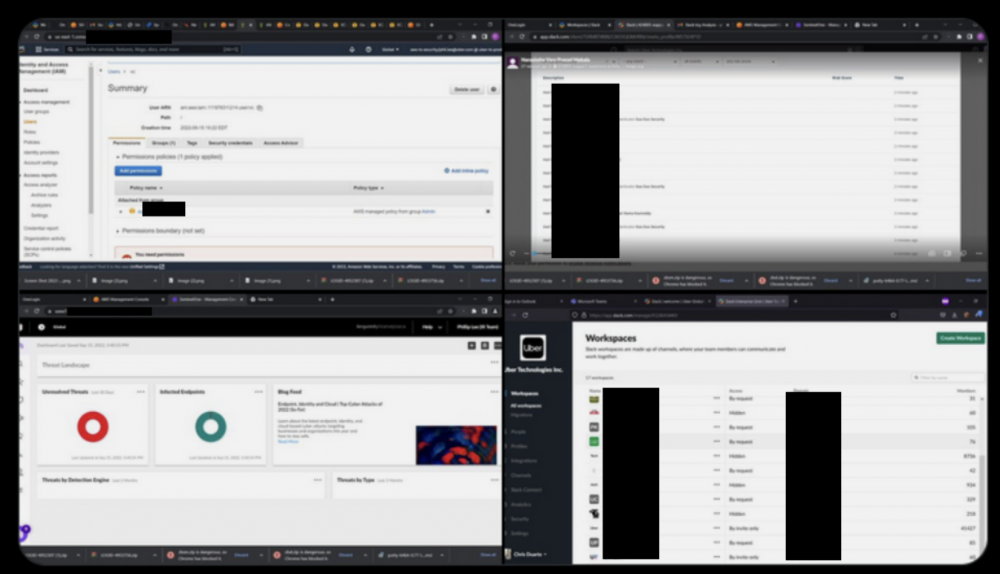

Przeglądając zrzuty ekranu udostępnione na Twitterze, faktycznie nie można było wykluczyć ich prawdziwości.

Rys. 1. Udostępnione zrzuty ekranów z naruszonych systemów Uber

Niestety, Uber i HackerOne potwierdzili atak, tweetując, że są w stałej komunikacji z funkcjonariuszami służb i niezwłocznie udostępnią wszelkie ważne informacje jak tylko materiał zostanie zebrany.

“We are currently responding to a cybersecurity incident. We are in touch with law enforcement and will post additional updates here as they become available“

Rys. 2. Notka hakera zostawiona na koncie HackerOne Ubera, tweet źródłowy.

Na podstawie informacji z New York Times, udało się skomunikować z napastnikiem, który natychmiast wyjawił wektor ataku, polegający na… socjotechnicznym phishingu na pracowniku Uber wykradając mu hasło zgodnie ze zrzutem z komunikacji Telegram na rys. 3.

Rys. 3. Zrzut ekranu z komunikacji z hakerem w sprawie wektora ataku, tweet źródłowy.

18-letni haker wszedł w posiadanie danych uwierzytelniających konta VPN jednak system był dodatkowo zabezpieczony za pośrednictwem autoryzacji w aplikacji poprzez MFA (Multi-Factor Authentication) – urządzenie z którego próbował się dostać napastnik, nie należało do zaufanych. Wtedy haker przez ponad godzinę spamował pracownika notyfikacjami PUSH w sprawie autoryzacji logowania. Gdy pracownik nie potwierdzał tego, to atakujący przedstawił się mu na WhatsApp jako członek zespołu IT i “powiadomienia znikną gdy ten je zaakceptuje” :-) (atak MFA fatigue / exhaustion).

Rys.4. Schemat ataku MFA+MiTM na pracownika Ubera, źródło.

Po zalogowaniu się do systemu dostrzegł udostępniony zasób sieciowy ze skryptem PowerShell w którym otwartym tekstem były zapisane dane logowania administratora m.in. do systemu PAM Thycotic (Priviledge Access Management…). Haker początkowo pod nickiem Nwave zostawił informację na wewnętrznym Slacku, że jest hakerem i mają włamanie. Zostawił też informację, że kierowcy Ubera powinni więcej zarabiać. Jednak pracownicy reagowali jedynie śmiesznymi emoji uznając wiadomość za żart. Zaraz potem serwer Slacka został wyłączony.

Rys. 5. Socjotechnika na pracowniku Ubera.

Jednak chyba najgorszym wątkiem w całej sprawie jest to, że hakerowi udało się ściągnąć wszystkie wewnętrzne raporty bezpieczeństwa związane z aktualnymi podatnościami. Na problem zwrócił uwagę Sam Curry, inżynier z Yuga Labs.

Uber prowadzi swój program bug bounty właśnie w oparciu o platformę HackerOne, który pozwala inżynierom bezpieczeństwa na prywatne przekazywanie podatności do ich systemów i aplikacji za nagrody pieniężne. Te raporty z założenia powinny być całkowicie utajnione dopóki podatność nie zostanie załatana, ze względu na możliwość wykorzystania jej przez hakerów. Fakt pobrania tych raportów prowadzi do jeszcze większego ryzyka i eskalacji problemów bezpieczeństwa całej firmy.

Rzekome dowody potwierdzające dostęp zostały także udostępnione na portalu klasy pastebin – wraz z danymi uwierzytelniającymi.

Uber niestety miał już incydenty bezpieczeństwa w przeszłości. W 2016 roku firma zapłaciła napastnikom by zaprzestali publikacji danych wrażliwych na zewnątrz. Ówczesny szef bezpieczeństwa obecnie ma rozprawę sądową z tego powodu. Jeszcze w 2014 roku wyciekła jedna z baz danych zawierająca dane kierowców.

O sprawie będziemy informować Was na bieżąco.

Aktualizacja (16.09)

O godz. 19:37 na oficjalnym profilu Uber Communications, firma przekazała oświadczenie, że nie ma dowodów na to by prywatne dane klientów zostały naruszone, więc nie jest to jednoznaczne z faktem czy dane zostały naruszone na tym etapie postępowania.

Rys. 6. Komunikat Uber

Na twitterowym profilu Group-IB pojawił się ciekawy wątek, w którym badacze na udostępnionych przez hakera zrzutach ekranu dostrzegli dwa archiwa logów o nazwach: LOGID-4952307 i LOGID-4953756. Grupa zidentyfikowała te archiwa jako materiały dostępne do sprzedaży w Darknecie między 12, a 14 września, więc kilka dni wcześniej. Jak przedstawiono na rys. 7 oba pliki logów zawierały dane uwierzytelniające dostawcy rozwiązania IAM (Identity Access Management). Logi wskazują, że co najmniej dwóch pracowników Ubera (z Indonezji i Brazylii) zostało zaatakowanych malwarem Racoon oraz Vidar (tak wskazują nazwy stealerów w plikach).

Rys.7. Zawartość logów, która zainteresowała Group-IB, źródło.

Niewykluczone, że oprócz logów pokazanych na zrzucie ekranu atakujący mógł również zakupić te z Darknetu, aby umożliwić sobie sortowanie wszystkich kont w poszukiwaniu tych z uprzywilejowanym dostępem do krytycznych zasobów sieci wewnętrznej Ubera. Ewentualnie mógł być również ich sprzedawcą. Niezależnie jaką miał funkcję to ich cena prawdopodobnie wynosiła $10 zgodnie z polem “price”:”value” na rys. 7. Póki co wcześniejszy scenariusz działania nie został ujawniony. Inne pozyskane dzienniki logów mogły zawierać również wiele danych uwierzytelniających dostęp do zasobów, w tym Facebooka, Google, Instagrama itp. Te dane uwierzytelniające mogły zostać wykorzystane przez atakującego do przechodzenia przez sieć Uber za pomocą socjotechniki. Wszystko jednak może wskazywać na to, że za atakiem nie stoi osiemnastolatek, który od niechcenia zaatakował sieć Ubera “bo miała słabe zabezpieczenia”, a grupa, która posiadała dostęp do zasobów przez dłuższy czas. Zwłaszcza, że 17 września został ujawniony także rzekomy socjotechniczny hack na firmę Rockstar Games, czyli głównego wydawcy serii gier Grand Theft Auto, którego napastnik przedstawia się wariacją nicka *teapot czyli podobnie jak w incydencie Ubera. Pytanie czy w tak krótkim czasie jeden “haker” jest w stanie tyle zrobić.

Na ten moment nadal nie wiadomo, czy klienci Uber, Uber Eats oraz innych usług mogą się czuć zagrożeni, zwłaszcza jeżeli mieli podpięte karty bankowe do konta. Na pewno prewencyjnie nie zaszkodzi by taką kartę odpiąć, zmienić jej limit do minimum oraz w ustawieniach transakcji wskazać by o każdej otrzymywać notyfikację. Takie ustawienia powinny być wdrożone pomimo ataku na Uber. Zmiana hasła na swoim koncie również nie będzie złym pomysłem. Jeżeli czujecie jednak, że coś z Waszym kontem jest nie tak, warto skorzystać z formularza zgłoszenia incydentu i pomocy na stronie help.uber.com.

Aktualizacja (19.09)

Jak można było się spodziewać, Uber wydał oświadczenie na swojej stronie w dniu dzisiejszym. Potwierdza się informacja nt. zmęczenia atakiem MFA oraz socjotechniki na zewnętrznym pracowniku:

“An Uber EXT contractor had their account compromised by an attacker. It is likely that the attacker purchased the contractor’s Uber corporate password on the dark web, after the contractor’s personal device had been infected with malware, exposing those credentials. The attacker then repeatedly tried to log in to the contractor’s Uber account. Each time, the contractor received a two-factor login approval request, which initially blocked access. Eventually, however, the contractor accepted one, and the attacker successfully logged in.”

W komunikacie następnie możemy przeczytać jak firma postanowiła przeciwdziałać atakowi:

Potwierdza się też informacja o dostępie administracyjnym do systemów, a w tym do HackerOne o którym pisaliśmy wcześniej. Okazało się także, że nasze przewidywania co do niesamodzielności hakera mogą być słuszne, bo zespół Ubera podejrzewa grupę Lapsus$:

“We believe that this attacker (or attackers) are affiliated with a hacking group called Lapsus$, which has been increasingly active over the last year or so. This group typically uses similar techniques to target technology companies, and in 2022 alone has breached Microsoft, Cisco, Samsung, Nvidia and Okta, among others. There are also reports over the weekend that this same actor breached video game maker Rockstar Games. We are in close coordination with the FBI and US Department of Justice on this matter and will continue to support their efforts.”

Rys. 8. “Nagłe” zapotrzebowanie Ubera na specjalistów, źródło.

Z przedstawionej historii można już jedynie wyciągnąć wnioski. Smutne jest to, że te wnioski są zwykle takie same, co chyba najlepiej opisał Frank McGovern zauważając “nagłe” zapotrzebowanie na wzmocnienie zespołu odpowiedzialnego za bezpieczeństwo Ubera przedstawione na rys. 8. Niestety na ten moment nie wiadomo, czy zespół ma być wzmocniony, czy może jednak zostanie “wymieniony”. Na pewno potwierdza się stwierdzenie, że “Był duży incydent? To i jest nagle budżet na security.”

~tt

Ale, że konta nie miały 2FA i żaden security guy nie zidentyfikował tego jako ryzyko i nie podjął odpowiednich czynności z tym? Przeglądając LI to conajmniej kilku osó od bezpieczeństwa teraz szukaja i nie wydaje się aby sztab był tam jednoosobowy :)

Brzmi za prosto, że ktoś przejął konto (brak 2FA) -> VPN (Brak 2FA, uwierzytelnianie via cert) -> scan -> dostęp do jakiegoś share’a, do którego jakiś losowy user miał wjazd

Miał 2FA ale co z tego jak sam zaakceptował autoryzację na telefonie bo ciągle wyskakiwały mu komunikaty o akceptacje.

Dawid, pracownik miał 2FA, Tylko ten “hacker” spamował mu pushami przez godzinę, aby następnie napisać mu na WhatsApp jako Uber IT z prośbą o potwierdzenie, bo inaczej ciągle będzie mu tak spamować – a przynajmniej latał zrzut ekranu z takim opisem ;-)

W update przeczytasz, że atak przeprowadził na podstawie MFA fatigue i zmęczył pracownika przez godzinę, aż też w końcu kliknął PUSHa. Stamtąd w sieci znalazł skrypt PS z hasłami. Latał na pastebin jeszcze do wczoraj.

Pzdr.

Tak już doczytałem :) wcześniej nie było tych informacji podanych przez co trochę było to zastanawiające tak samo jak te rekrutację do Cybersec :)