Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Tylko w ten weekend zainfekowali ~2000 sklepów on-line [Magento]. Skimmer wykradający dane kart płatniczych.

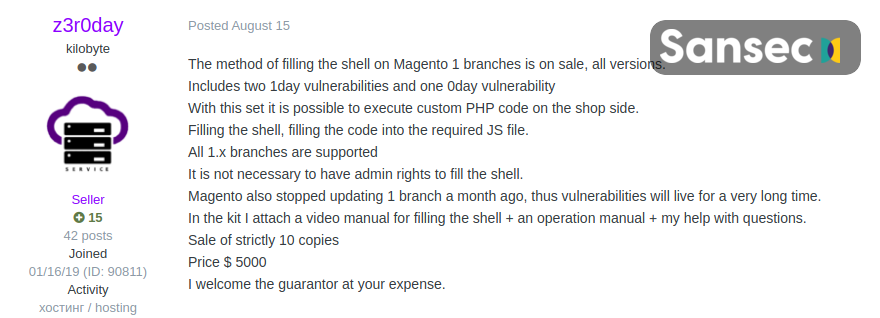

Firma Sansec donosi o chyba największej do tej pory kampanii atakującej sklepy oparte o Magento 1. Wg doniesień ktoś niedawno sprzedawał informację o 0dayu, który daje RCE (dostęp na serwer) bez wymogu uwierzytelnienia. Całość działa na niewspierany już od niedawna Magento 1:

exploit

Trudno powiedzieć czy Adobe (obecny właściciel Magento) wypuści jednak łatki do linii 1.x swojej platformy. Podejrzewamy, że nie – w szczególności że dosyć często mają i tak sporo roboty z łataniem krytycznych bugów i w nowszej wersji.

Jeśli chciałbyś sprawdzić na szybko czy nie jesteś dotknięty – zweryfikuj zawartość (oryginalnego) pliku prototype.js. Jeśli znajduje się w nim linijka: //mcdnn.net/122002/assets/js/widget.js

– prawdopodobnie jesteś zainfekowany.

Niezależnie z kolei od platformy – realizujemy testy bezpieczeństwa dowolnych platform e-commerce.

–ms

“Jeśli znajduje się w nim linijka: //mcdnn.net/122002/assets/js/widget.js

– prawdopodobnie jesteś zainfekowany.”

dobrze rozumiem, że to wstrzykuje kod z zewnętrznego serwera? więc przy poprawnie skonfigurowanej przeglądarce jest niegroźne dla użytkownika, bo ten kod się nigdy nie pobierze, a tym bardziej nie wykona?

swoją drogą, u was sporo wycina, zdecydowanie oczekiwałbym czegoś innego :)

1) tak – z zewnętrznego serwera

2) “przy poprawnie skonfigurowanej przeglądarce nic się nie stanie” – stanie się :/

3) “swoją drogą, u was sporo wycina, zdecydowanie oczekiwałbym czegoś innego :)” – tzn?

nie stanie się, bo przeglądarka nie wykona żądania do domeny innej niż odwiedzana dopóki samodzielnie jej na to nie pozwolimy, na geckowatych blokowane są nawet żądania do domen udających first party dzięki odpytywaniu o CNAME

fb, ga, google apis, gravatar (ok, to niby ma nawet sens), twitter

“nie stanie się, bo przeglądarka nie wykona żądania do domeny innej niż odwiedzana dopóki samodzielnie jej na to nie pozwolimy” – jeśli zastosujesz takie wymuszenie, to oczywiście exploit nie zadziała. Tylko wtedy nie zadziała też lwia większość normalnych witryn ;-) (w sensie każdy większy sajt dociąga coś np. z CDN-a).

Z innej strony – w tym Magento jest RCE i trochę to przypadek, że akurat w ramach ataku dociągają zewnętrznego JS. Mogliby spokojnie coś umieścić na tym samym serwerze (i kto wie – może tak się dzieje w jakiś przypadkach).

nawet jak dociąga z CDN-a nie musisz odblokowywać wszystkiego jak leci, od dawna funkcjonuję z domyślnie zablokowanymi 3P i jedynym istotnym problemem są nieoznaczone recaptche w formularzach, dowiaduję się o nich dopiero po wypełnieniu i próbie wysłania :/

oczywiście nie mówię, że wszystkie ataki są tak naiwne jak ten, ale duża ich część dociąga kod z zewnątrz, a w ten sposób automatycznie tego unikam, nawet jeśli lista filtrów jeszcze czegoś nie wyłapuje

ot, tak jest wygodniej

Wszystkim którzy używają Magento 1 polecam skorzystanie z forka Magento 1 utrzymywanego przez społeczność – OpenMage https://github.com/OpenMage/magento-lts/ Jest to wersja kompatybilna z oficjalnym Magento 1.

W odpowiedzi na podobne ataki, wydana została nowa bezpieczna wersja, do pobrania z githuba, link powyzej.

Jeżeli brak budżetu na Magento 2, to faktycznie warto przepiąć GITA i zaciągać łatki z tego LTS. Jednak wszystko do czasu.

Magento 1 było wpierane 10 lat, to sporo jak na system eCommerce.

Wczoraj wyszedł na to taki quick fix:

https://github.com/OpenMage/magento-lts/pull/952

Mnie zastanawia czy ktoś jeszcze w naszym kraju korzysta z wbudowanych metod płatności z Magento.

Jak od kilku lat klepie kod, to się nie spotkałem, poza jednym przypadkiem skorzystania z PayPal i to w bardzo krótkim czasie działania sklepu.

Pamiętaj też, że taki exploit może podmienić dowolną metodę płatności którą sobie wymyślisz – ktoś ma dostęp do absolutnie całego kodu działającego na serwerze

oczywiście, że jak ktoś podrzucił swojego JSa to może sobie wyświetlić co tam chce na stronie. I pół biedy jak to będą gołe baby.

Kwestia teraz, jak doszło do tego, że ten kawałek kodu się tam znalazł.

Jakoś nie umiem sobie wyobrazić, że moje sklepy są narażone na ataki.

Coś mi się wydaje, że znowu ktoś próbuje rozdmuchać problem z downloaderem(jednym czy drugim) na produkcji, albo spartaczoną robotą admina z nadanymi uprawnieniami do plików i folderów do których uprawnień odczytu nginx mieć nie powinien.