Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Testowe złośliwe witryny internetowe

Czy nasza ochrona przed złośliwym oprogramowaniem serwowanym za pośrednictwem witryn internetowych działa prawidłowo? Żeby się o tym przekonać, najlepiej będzie przeprowadzić prosty test, jak jednak zrobić to w pełni skutecznie i bezpiecznie?

Chcąc przetestować lokalne lub sieciowe rozwiązanie mające nas chronić przed infekcjami pochodzącymi z rozmaitych złośliwych stron internetowych, mamy do wyboru odwiedzenie jakiejś wybranej szemranej witryny lub też opublikowanie własnego, specjalnie przygotowanego serwisu testowego.

Pierwsze rozwiązanie grozi niekontrolowanym zainfekowaniem własnych systemów, zaś druga metoda wymaga nieco zachodu. Jednak w przypadku konieczności przeprowadzenia jedynie podstawowych testów poprawności działania, możemy również skorzystać z gotowych testowych złośliwych witryn internetowych.

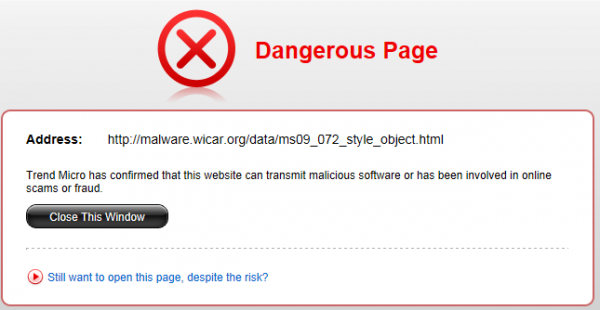

Tego typu testowe strony odnajdziemy przykładowo w ramach projektu WICAR.org. Wszystkie przygotowane tutaj witryny zawierają w pełni funkcjonalne exploity zdolne do wykorzystania znanych luk w Javie oraz Internet Explorerze.

Oczywiście nie jest serwowany żaden złośliwy payload. W przypadku, gdy nasz system będzie podatny na któryś z testowych ataków i sam exploit nie zostanie przez żadne rozwiązanie ochronne zablokowany, wynikowo uruchomiony zostanie program calc.exe.

W trakcie przeprowadzania wszelkich testów warto korzystać właśnie z tego typu stosunkowo bezpiecznych rozwiązań. Tutaj jednak uwaga! WICAR.org wykorzystuje realne exploity, dlatego też wykonywanie testów bez wiedzy i zgody właściciela testowanej infrastruktury ochronnej nie jest dobrym pomysłem.

Kończąc, warto również wspomnieć o testowym wirusie organizacji EICAR, który pokrótce wspominaliśmy już przy okazji opracowania dotyczącego współczesnych metody wykrywania złośliwego oprogramowania.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Ooo super, zaraz sobie sprawdzę czy ESET wykryje szkodnika ;)

Zakładam, że wchodzenie na te strony z systemu operacyjnego innego niż Windows nic nie da?

Grzegorz,

Zależy oczywiście od tego co chcemy osiągnąć oraz od tego co chcemy przetestować. Przykładowo, jeśli testujemy jakiś centralny sieciowy system ochronny z funkcją anti-malware, to tego typu exploit powinien zostać zablokowany już „po drodze” do docelowego komputera. Oczywiście wchodząc na te strony np. z Linuksa, exploit na pewno nie wykona swojej roboty, czyli nie uruchomi kalkulatora ;).

@Grzegorz: a znasz kogoś kto atakuje inne systemy niż Windows :P ?

Zwykły avast! elegancko wszystko wykrył i zablokował :)

Nie.

Postanowiłem przetestować 5 wtyczek wykrywających zagrożenia na stronie AMTSO:

https://www.amtso.org/security-features-check/.

Wtyczki: Avast Online Security & Privacy; Avira Browser Safety ; Bitdefender TrafficLight ; Microsoft Windows Defender Browser Protection ; Malwarebytes Browser Guard

Jeśli policzyć testy dla wszystkich skompresowanych plików jako 10 testów to razem jest 15 testów. Najlepiej wypadła wtyczka Bitdefender TrafficLight – zablokowała 11/15 zagrożeń (wyświetliło się ostrzeżenie/blokada strony). Pozostałe wtyczki blokowały 1,2, lub 3 zagrożenia na 15.

Malwarebytes Browser Guard jako jedyny wyświetlił ostrzeżenia dla Detects drive-by downloads. Dla innych plik na Detects drive-by downloads niby się nie pobierał, ale żadna wtyczka nie wyświetliła ostrzeżenia – mam kłopot z interpretacją takiego wyniku. Nawet mój antywirus, który wyświetlił ostrzeżenia w 14/15 testach nie wyświetlił ostrzenia dla Detects drive-by downloads.

Nie jestem specjalistą IT, ale czy dobrze myślę, że jeśli wtyczki nie dawały sobie rady ze stronami testowymi to nie dadzą sobie rady z prawdziwymi zagrożeniami?